Microsoft Entra ID を使用した Databricks への SSO

このページでは、Databricks アカウントでシングル サインオン (SSO) の ID プロバイダーとして Microsoft Entra ID を構成する方法を示します。Microsoft Entra ID では、OpenID Connect (OIDC) と SAML 2.0 の両方がサポートされています。Microsoft Entra ID からユーザーとグループを同期するには、「 SCIM を使用して ID プロバイダーからユーザーとグループを同期する」を参照してください。

シングル サインオンのテスト中に Databricks からロックアウトされないようにするには、別のブラウザー ウィンドウでアカウント コンソールを開いたままにしておきます。ロックアウトを防ぐために、セキュリティ キーを使用して緊急アクセスを構成することもできます。ロックアウトを防ぐための緊急アクセスを参照してください。

Microsoft Entra ID シングル サインオンを有効にする

ID プロトコルを選択してください:

- OIDC

- SAML 2.0

-

アカウント管理者としてアカウント コンソールにログインし、 [セキュリティ] をクリックします。

-

認証 タブをクリックします。

-

認証 の横にある 管理 をクリックします。

-

[ID プロバイダーによるシングルサインオン ] を選択します。

-

続行 をクリックします。

-

[ID プロトコル] で、[ OpenID Connect] を選択します。

-

[ 認証 ] タブで、 Databricks リダイレクト URL の値をメモします。

-

別のブラウザー タブで、Microsoft Entra ID アプリケーションを作成します。

- 管理者として Azure portal にログインします。

- 左側のナビゲーションで、 [ Microsoft Entra ID ] をクリックします。

- [アプリの登録] > [新規登録 ] をクリックします。

- 名前を入力してください。

- 「 サポートされているアカウントタイプ 」で、「 この組織ディレクトリにあるアカウントのみ 」を選択します。

- [リダイレクト URI] で [ Web ] を選択し、 Databricks リダイレクト URL の値を貼り付けます。

- 登録 をクリックします。

-

Microsoft Entra ID アプリケーションから必要な情報を収集します。

- 「 Essentials 」で、「 アプリケーション(クライアント)ID 」をコピーします。

- 「 エンドポイント 」をクリックします。

- 「 OpenID Connectメタデータドキュメント 」のURLをコピーします。

- 左側のペインで、 「証明書とシークレット」 をクリックします。

- 「 + 新しいクライアントのシークレット 」をクリックします。

- 説明を入力し、有効期限を選択します。

- [ 追加 ] をクリックします。

- シークレットの 値 をコピーします。

-

Databricks アカウント コンソールの [認証] ページに戻り、ID プロバイダー アプリケーションからコピーした値を [クライアント ID ]、[ クライアント シークレット] 、 および [OpenID 発行者 URL ] フィールドに入力します。URL から

/.well-known/openid-configurationの末尾を削除します。クエリ パラメーターを指定するには、発行者の URL に追加して指定できます (例:

{issuer-url}?appid=123)。 -

必要に応じて、ユーザーの Databricks ユーザー名として

email以外の要求を使用する場合は、 [ユーザー名] 要求 に要求の名前を入力します。詳細については 情報 「 アカウントのユーザー名に使用するクレームをカスタマイズする」を参照してください。![すべての値が入力されたときの [シングルサインオン] タブ](/aws/ja/assets/images/oidc-sso-ea96f21a6163043fa79b6d61d59affba.png)

-

保存 をクリックします。

-

[SSOのテスト] をクリックして、SSO設定が正しく機能していることを確認します。

-

[SSOを有効にする] をクリックして、アカウントのシングルサインオンを有効にします。

-

SSOを使用したアカウントコンソールログインをテストします。

-

アカウント管理者としてアカウント コンソールにログインし、 [セキュリティ] をクリックします。

-

認証 タブをクリックします。

-

認証 の横にある 管理 をクリックします。

-

[ID プロバイダーによるシングルサインオン ] を選択します。

-

続行 をクリックします。

-

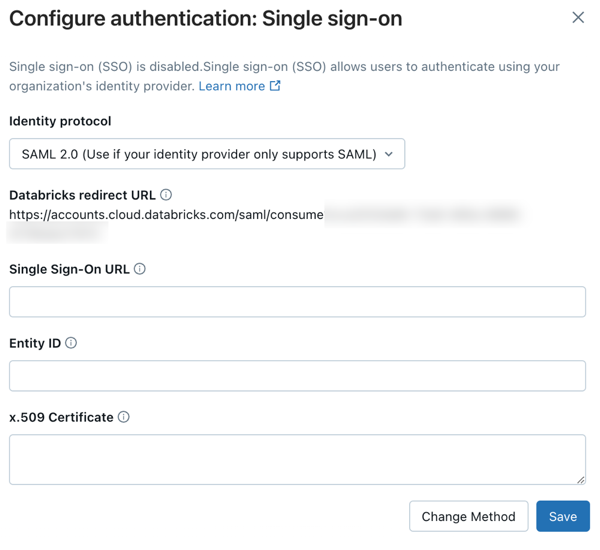

ID プロトコル で SAML 2.0 を選択します。

-

[ 認証 ] タブで、 Databricks リダイレクト URL の値をメモします。

-

別のブラウザー タブで、Microsoft Entra ID アプリケーションを作成します。

- Azureポータルに管理者としてログインします。

- 左側のナビゲーションで、 [Microsoft Entra ID > Enterprise アプリケーション ] をクリックします。[ すべてのアプリケーション ] ウィンドウが開き、Microsoft Entra ID テナント内のアプリケーションのランダムなサンプルが表示されます。

- 「 新しいアプリケーション 」をクリックします。

- 「 独自のアプリケーションの作成 」をクリックします。

- 名前を入力してください。

- アプリケーション で何をしたいですか? 選択 する ギャラリーにない他のアプリケーションを統合 します。

-

Microsoft Entra ID アプリケーションを構成します。

-

[プロパティ] をクリックします。

-

割り当て必須を 「いいえ」 に設定します。このオプションにより、すべてのユーザーが Databricks アカウントにサインインできるようになります。SSO を使用して Databricks アカウントにログインするには、ユーザーはこの SAML アプリケーションにアクセスできる必要があります。

-

アプリケーションのプロパティ ペインで、[ シングル サインオンの設定 ] をクリックします。

-

[ SAML] をクリックして、SAML 認証用にアプリケーションを設定します。SAML プロパティペインが表示されます。

-

「 基本的なSAML構成 」の横にある「 編集 」をクリックします。

-

[エンティティ ID] を、Databricks SSO 構成ページから取得した Databricks SAML URL に設定します。

-

[ 応答 URL] を、Databricks SSO 構成ページから取得した Databricks SAML URL に設定します。

-

「 SAML署名証明書 」の横にある「 編集 」をクリックします。

-

[ 署名オプション ] ドロップダウン リストで、[ SAML 応答とアサーションに署名 ] を選択し、セキュリティを強化するために [ 署名アルゴリズム ] を SHA-256 に設定します。

-

[属性と要求] で、[ 編集] をクリックします。

-

[ 一意のユーザー識別子(名前 ID)] フィールドを

user.mailに設定します。 -

[ SAML 証明書] の [証明書 (Base64)] の横にある [ダウンロード] をクリックします。証明書は、拡張子が

.cerのファイルとしてローカルにダウンロードされます。 -

テキスト エディタで

.cerファイルを開き、ファイルの内容をコピーします。このファイルは、Microsoft Entra ID SAML アプリケーションの x.509 証明書全体です。

-

- macOSのキーチェーンを使用してファイルを開かないでください。macOSでは、このファイルタイプのデフォルトアプリケーションがmacOSのキーチェーンになっています。

- 証明書は機密データです。ダウンロードする場所には注意してください。できるだけ早くローカルストレージから削除するようにしてください。

-

Azure portal の [ Microsoft Entra ID SAML Toolkit の設定 ] で、 ログイン URL と Microsoft Entra ID 識別子 をコピーして保存します。

-

Databricks アカウント コンソールの 認証 タブに戻り、Microsoft Entra ID からコピーした値を入力します。

- シングルサインオン URL : Microsoft Entra ID ログイン URL

- アイデンティティプロバイダーエンティティID :Microsoft Entra ID Microsoft Entra ID識別子

- x.509 証明書 : 証明書の開始と終了のマーカーを含む Microsoft Entra ID x.509 証明書

-

保存 をクリックします。

-

[SSOのテスト] をクリックして、SSO設定が正しく機能していることを確認します。

-

[SSOを有効にする] をクリックして、アカウントのシングルサインオンを有効にします。

-

SSOを使用したアカウントコンソールログインをテストします。

統合ログインを構成し、Databricks にユーザーを追加する

SSO を構成した後、Databricks では、統合ログインを構成し、SCIM プロビジョニングを使用してユーザーをアカウントに追加することをお勧めします。

-

統合ログインを構成する

統合ログインを使用すると、Databricks ワークスペースでアカウント コンソールの SSO 構成を使用できます。アカウントが 2023 年 6 月 21 日以降に作成された場合、または 2024 年 12 月 12 日より前に SSO を設定していない場合、統合ログインはすべてのワークスペースのアカウントで有効になり、無効にすることはできません。統合ログインを設定するには、「 統合ログインを有効にする」を参照してください。

-

Databricks にユーザーを追加する

-

JIT プロビジョニングを有効にする

Databricks では、SSO を使用して初めてログインしたときに、JIT を有効にしてユーザーを Databricks に自動的に追加することをお勧めします。JIT プロビジョニングは、 SSO が構成されている 2025 年 5 月 1 日以降に作成されたアカウントに対して、デフォルトによってオンになっています。 「ユーザーの自動プロビジョニング (JIT)」を参照してください。

-

SCIM プロビジョニングを構成する

Databricks では、SCIM プロビジョニングを使用して、ユーザーとグループを ID プロバイダーから Databricks アカウントに自動的に同期することをお勧めします。 SCIM は、ID プロバイダーを使用して Databricks でユーザーとグループを作成し、適切なレベルのアクセス権を付与することで、新しい従業員やチームのオンボーディングを効率化します。 SCIM を使用した ID プロバイダーからのユーザーとグループの同期を参照してください。

-

アカウントのユーザー名に使用する申し立てをカスタマイズする

デフォルトでは、 Databricks のユーザー名はユーザーの電子メールアドレスとして表されます。 別の値を使用してユーザー名を割り当てる場合は、Microsoft Entra ID アカウントで新しい要求を構成できます。

-

Azureポータルに管理者としてログインします。

-

左側のナビゲーションで、 [ Microsoft Entra ID ] をクリックします。

-

[ + エンタープライズ アプリケーション>追加 ] をクリックします。

-

[ Microsoft Entra ギャラリーを参照] で、 [ 独自のアプリケーションの作成 ] をクリックします。

-

アプリケーションの名前を入力します。

-

[サポートされているアカウントの種類] で、[ アカウント in this organizational directory only (Single テナント)] を選択します。

-

[ リダイレクト URI (オプション)] で [ Web ] を選択し、「

https://accounts.cloud.databricks.com/oidc/consume」と入力します。 -

登録 をクリックします。

-

作成したアプリケーションの [ 概要 ] ページに移動し、 アプリケーション (クライアント) ID をメモします。

-

「 エンドポイント」 タブで、 OpenID Connect メタデータ・ドキュメントの URL をメモします。

-

サイドバーの [管理] で、[ 証明書とシークレット] をクリックします。

-

「 + 新しいクライアントのシークレット 」をクリックします。

-

シークレットの名前と有効期限を入力します。

-

[ 追加 ] をクリックし、シークレットの値をメモします。

-

サイドバーの [管理] で、[ マニフェスト] をクリックします。

-

マニフェストを編集して、

"acceptMappedClaims": trueを設定します。 -

保存 をクリックします。

-

アプリケーションの [ 概要 ] ページに戻ります。

-

サイドバーの [管理] で、[ シングル サインオン] をクリックします。

-

[属性と要求] で、[ 編集] をクリックします。

-

[ 新しい申請を追加 ] をクリックします。

- 要求の [名前 ] を入力します。これは、Databricks SSO 構成の [ ユーザー名要求] フィールドに入力する名前です。

- [ ソース属性 ] で、この要求に必要な Microsoft Entra ID 属性を選択します。

-

保存 をクリックします。

Databricks アカウント コンソールで SSO を構成する場合は、次のように入力します。

- 手順 9 の クライアント ID 。

- 手順 14 の クライアント シークレット 。

- 手順 10 の OpenID 発行者 URL (

/v2.0までのみ入力し、/.well-known/openid-configurationは除外します)。 - 手順 21 の ユーザー名要求 名。

[SSO の保存 と テスト ] をクリックして設定を検証し、[ SSO の有効化] をクリックします。