AI/BI管理ガイド

このページでは、AI/BI 製品に適用できるアカウントおよびワークスペース レベルの管理制御について説明します。

ダッシュボードとGenieアクセスの管理

ユーザーには、Databricks ワークスペースとの対話方法を制御するワークスペース レベルでのエンタイトルメントが付与されます。各アクセスタイプの詳細については 、「エンタイトルメントの管理 」を参照してください。

ダッシュボードと Genie spaces は、次のユーザータイプと安全に共有できます。

-

ワークスペース ユーザー : アクセス許可のスコープは、メンバーであるワークスペースに限定されます。 複数のワークスペースにアクセスするには、各ワークスペースに個別に追加する必要があります。 アクセスは、データ資産との対話方法を決定する権限によって制御されます。

- Databricks SQLアクセス 権限がある場合: ユーザーは新しいダッシュボードを作成し、 Genie spaces.下書きダッシュボードと公開済みダッシュボードを表示、編集、管理するためのアクセス権を付与できます。コンピュートおよび Unity Catalog 管理データへのアクセスを許可できます。

- コンシューマー アクセス 権限がある場合: ユーザーには、公開されたダッシュボードへのアクセス権を付与できます。コンピュートおよび Unity Catalog 管理データへのアクセスを許可できます。 詳細については、「 コンシューマー アクセスとは」を参照してください。

-

アカウント ユーザー : 共有データ権限を持つ公開ダッシュボードへのアクセス権を付与できます。アカウント ユーザーはDatabricksアカウントに登録する必要がありますが、追加のリソースにアクセスしたり、ワークスペースに追加したりする必要はありません。 アカウント ユーザーは、アカウント内のワークスペース全体のダッシュボードまたはGenie spacesの受信者として割り当てることができます。 公開されたダッシュボードと共有データの権限の詳細については、[_](/dashboards/share/share.md を参照してください。

新しいユーザーのデフォルトのワークスペース アクセスをコンシューマー アクセスに変更するには、 「デフォルトのワークスペース アクセスをコンシューマー アクセスに変更する」を参照してください。権限の詳細については、 「権限の管理」を参照してください。

アクセスの種類別の機能

次の表は、各アクセスの種類に関連付けられている機能をまとめたものです。

機能 | アカウントメンバーへのアクセス | コンシューマーアクセス | Databricks SQLへのアクセス |

|---|---|---|---|

ダッシュボードの表示/実行 | ✓ | ✓ | ✓ |

表示/実行 Genie spaces | ✓ | ✓ | |

ビューでの行レベルと列レベルのセキュリティの適用 | ✓ | ✓ | |

SQLツールを使用したウェアハウス クエリBI | ✓ | ✓ | |

Unity Catalog で管理されたデータにサードパーティの BI ツールでアクセス | ✓ | ||

AI/BI ダッシュボードの読み取り/書き込み | ✓ | ||

読み取り/書き込み Genie spaces | ✓ |

アカウント ユーザーは、共有または個別のデータ権限で公開されたダッシュボードを表示できます。ただし、アカウント ユーザーは、ワークスペースにバインドされたカタログなど、ワークスペースにバインドされたセキュリティ保護可能なデータにアクセスすることはできません。

ネットワークに関する考慮事項

IPアクセスリストが設定されている場合、ダッシュボードにアクセスできるのは、VPNを使用する場合など、ユーザーが承認されたIP範囲内からダッシュボードにアクセスする場合のみです。これは、ワークスペースに割り当てられているかどうかに関係なく、すべてのユーザーに適用されます。アクセスの構成の詳細については、「 IP アクセス リストの管理」を参照してください。

ユーザーとグループの管理

Databricks に登録されているすべてのユーザーは、Databricks アカウントに属しています。Databricksアカウントのユーザーは、そのユーザーが共有ダッシュボードまたはDatabricks Genieスペースを表示するときに認証に使用できる検証可能なIDを確立し 。個々のユーザーをグループに整理すると、作成者と編集者が共有しやすくなります。たとえば、作成者は、アカウント内の各ユーザーと共有するのではなく、1 つの名前付きグループと共有できます。

ユーザーは、ワークスペース ユーザーのみに付与できる Genieスペースを操作するために、適切なデータとコンピュート特権を持っている必要があります。

ダッシュボードアカウントレベルの共有は、Eメールとワンタイムパスコード認証、シングルサインオンによる統合ログイン(SSO)をサポートします。 受信者がワンタイム パスコード ログインを使用したときにダッシュボードが共有され、後でアカウントが統合ログインによる SSO 用に構成された場合、アカウント管理者は、ダッシュボードの受信者が ID プロバイダー構成を使用して Databricks アカウントにアクセスできることを確認する必要があります。SSO を使用したログインが許可されていないユーザーは、以前に共有されていたダッシュボードにアクセスできなくなります。

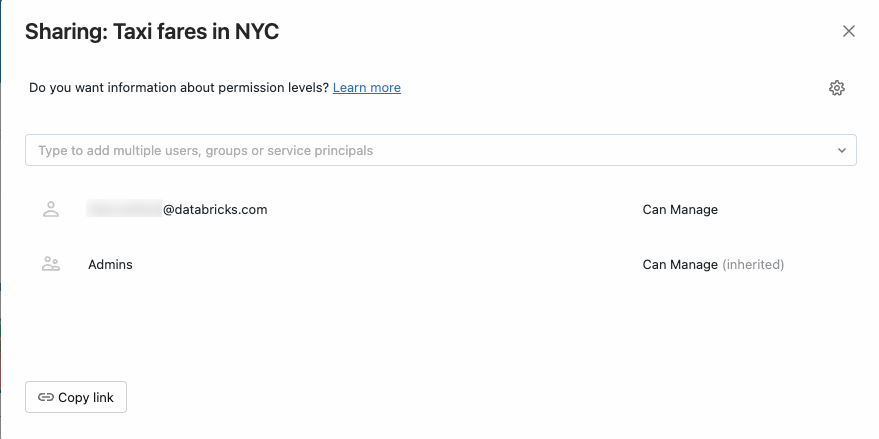

ユーザーとグループは、0 個、1 個、または複数のワークスペースにアクセスできます。作成者は、ダッシュボードまたはスペースを共有するときに、他のワークスペースオブジェクトと同様に、ユーザーとグループを[アクセス権を持つユーザー]Genie リストに追加して特定の権限を割り当てることができます。

ダッシュボードの場合、次のいずれかのオプションを使用して 共有設定 を構成できます。

- アクセス権を持つユーザーのみが閲覧できます

- アカウント内の誰でも閲覧可

ダッシュボードが共有データ権限で公開され、アカウント内の特定のユーザー、グループ、またはすべてのユーザーと共有されている場合、それらのユーザーは、元のワークスペースへのアクセス権があるかどうかに関係なく、ダッシュボードにアクセスできます。

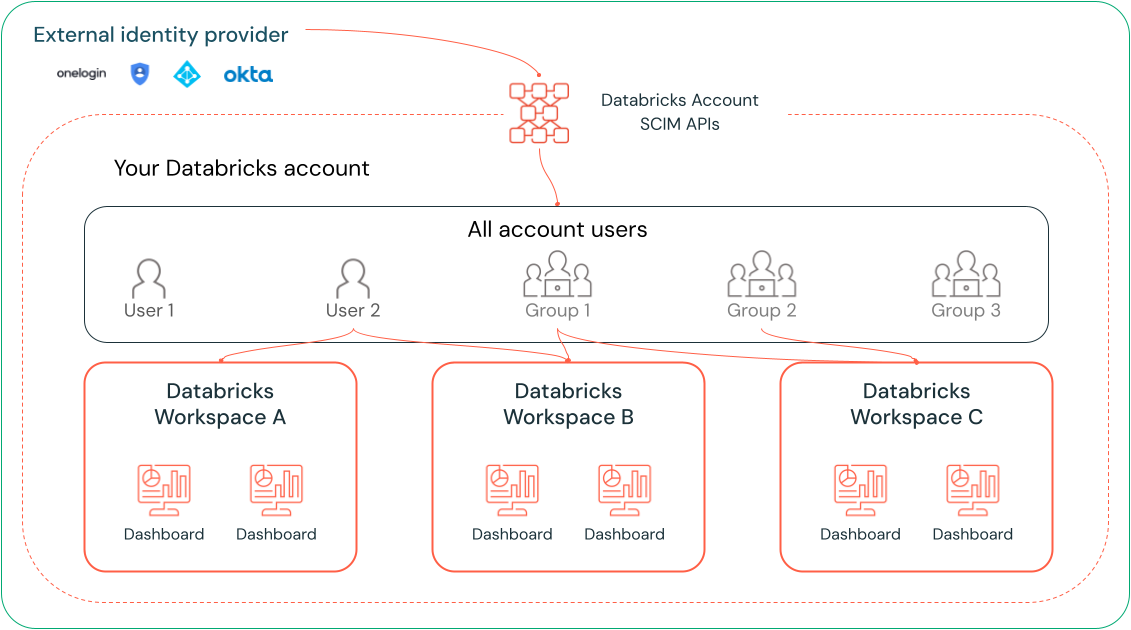

次の図は、ワークスペース レベルとアカウント レベルでのユーザーとグループの関係を示しています。

Databricks では、アカウント管理者がアカウント レベルの SCIM プロビジョニングを使用して、すべてのユーザーとグループを ID プロバイダーから Databricks アカウントに自動的に同期することをお勧めします。Databricks アカウントで ID を設定するときに、これらのユーザーとグループを手動で登録することもできます。このアプローチにより、作成者がダッシュボードの共有を試みる前に、対象となる受信者として含めることができます。「 すべての ID プロバイダー ユーザーが Databricks にアクセスできるようにする」を参照してください。

アカウント登録以外の追加の設定は必要ありません。ユーザーは、ワークスペースに割り当てられたり、コンピュート リソースへのアクセス権を付与されたりする必要はありません。

ダッシュボードの埋め込みを管理する

ユーザーは、外部の Web サイトやアプリケーションにダッシュボードを安全に埋め込むことができます。各埋め込みオプションでは、ワークスペース管理者が設定と権限を構成する必要があります。埋め込み設定を管理する方法については、「 ダッシュボードの埋め込みを管理する」を参照してください。

ワークスペース管理者のサブスクリプションコントロール

ワークスペース管理者は、ユーザーがサブスクリプションを使用してダッシュボードを配布できないようにすることができます。この設定を変更すると、すべてのユーザーがスケジュールされたダッシュボードにEメールサブスクライバーを追加できなくなります。 ダッシュボードの編集者は購読者を追加できず、ダッシュボードの閲覧者はスケジュールされたダッシュボードを購読するオプションを持っていません。

Eメール アップデートの共有を防ぐには:

- Databricksワークスペースの上部のバーにあるユーザー名をクリックし、 [設定] を選択します。

- 「設定 」サイドバーで、「 通知 」をクリックします。

- [ダッシュボードのEメールサブスクリプションを有効にする ]オプションをオフにします。

この設定がオフの場合、既存のサブスクリプションは停止するし、既存のサブスクリプション リストを変更することはできません。 この設定をオンに戻すと、サブスクリプションは既存のリストの使用を再開します。

Slack または Microsoft Teams の通知を設定する

ダッシュボード編集者は、Slack およびMicrosoft Teams チャンネルをサブスクライバーとしてスケジュールに追加できます。 ユーザーが Slack またはMicrosoft Teams チャンネルをダッシュボード スケジュールに登録できるようにする前に、ワークスペース管理者として Slack またはMicrosoft Teams の通知先を構成します。

Slack および Teams サブスクリプションでは、次の内容を含むダッシュボード スナップショットが提供されます。

- チャンネル内で直接表示できるダッシュボードの PNG 画像スナップショット

- Databricksのダッシュボードを開くための直接リンク

- メッセージ スレッドに添付された PDF スナップショット

アプリの作成、OAuth 権限の構成、ダッシュボード サブスクリプションの通知先の設定に関する詳細な手順については、Slack の宛先の場合は「Slack 通知の構成」を、Microsoft Teams の宛先の場合は「Microsoft Teams 通知の構成」を参照してください。

ダウンロードコントロール

ワークスペース管理者は、次の手順を使用して、ユーザーがダッシュボードと Genieスペースの結果をダウンロードできないようにセキュリティ設定を調整できます。

- Databricksワークスペースの上部のバーにあるユーザー名をクリックし、 [設定] を選択します。

- 「設定 」サイドバーで、「 セキュリティ 」をクリックします。

- SQL 結果のダウンロード オプションをオフにします。

ダッシュボードの所有権を譲渡する

ワークスペース管理者は、ダッシュボードの所有権を別のユーザーに譲渡できます。

- ダッシュボードのリストに移動します。ダッシュボード名をクリックして編集します。

- [共有] をクリックします。

- [共有]

ダイアログの右上にある アイコンをクリックします。

- ユーザー名の入力を開始して、新しい所有者を検索して選択します。

- 確認 をクリックします。

新しい所有者は、 CAN MANAGE権限を持って 「共有」 ダイアログに表示されます。 所有者別にリストされたダッシュボードを表示するには、利用可能なダッシュボードのリストをクリックして移動します。 ダッシュボード 。

AI/BI アクティビティの監視

障害のため、2025 年 10 月 16 日から 2025 年 11 月 19 日までの期間の一部のダッシュボード監査ログが欠落している可能性があります。

管理者は監査ログを使用してダッシュボードとGenie spacesのアクティビティを監視できます。 AI/BI dashboardイベントとAI/BI Genieイベントを参照してください。 一般的な質問に答えるために監査ログ情報にアクセスする方法を示すコード例については、 「監査ログとアラートを使用したGenie spaces使用状況の監視」を参照してください。