Databricks on AWS Entra IDを使用してPower BIからのサインオンMicrosoft構成する

プレビュー

この機能は プライベート プレビュー段階です。

この記事では、Microsoft Azure Active DirectorySSODatabricks on AWSから シングル サインオン () へのシングル サインオン ( ) の ID プロバイダー (IdP) として Entra ID (旧称 Entra ID) を構成するための Private PreviewPower BI に登録する方法について説明します。

必要条件

Entra ID を使用してSSO Databricks on AWSから するように を設定する前に 次のものがあることを確認してください。Power BIMicrosoft

-

Power BI バージョン 2.124.581.0

-

有効な Eメール クレームを持つ Microsoft Entra ユーザー。 この Eメール クレームは、 Databricks ワークスペースのユーザーでもある必要があります。

-

Databricks ワークスペースで統合ログインが有効になっている。

-

Microsoft Entra テナント ID。 Microsoft Entra のドキュメントの「 Microsoft Entra テナント ID を見つける方法 」を参照してください。

Microsoft Entra テナント ID は、Power BI テナント ID と一致する必要があります。 Power BI テナント ID を見つけるには、「 Fabric ホーム リージョンを検索する」を参照してください。 テナント ID は、テナント URL で

ctid=した後の値です。

ワークスペースが要件を満たしていない場合は、Databricks の担当者に連絡して、Microsoft Entra テナントをプライベート プレビューに登録してください。Microsoft Entra テナント ID と Databricks アカウント ID を指定する必要があります。

セルフサービス登録の手順

Microsoft Entra テナントをプライベート プレビューに登録するには、「 Microsoft Entra ID を使用して Databricks に SSO する」の手順に従いますが、 OpenID Connect メタデータ ドキュメント の値を [OpenID 発行者 URL ] フィールドに貼り付けないでください。代わりに、 OpenID 発行者 URL には Microsoft Entra テナント ID を含め、末尾をスラッシュで囲む必要があります。形式は、正確に次のものでなければなりません。

https://sts.windows.net/<tenant-id>/

トラブルシュート : 構成

Microsoft Entra ID を使用した Databricks への SSO の SSO 検証テスト手順が失敗した場合は、次のことを確認します。

-

OpenID 発行者 URL には、Microsoft Entra テナント ID が含まれ、スラッシュで終わります。例えば:

https://sts.windows.net/<tenant-id>/ -

Microsoft Entra ユーザーが有効な Eメール クレームを持っています。この Eメール クレームは、 Databricks ワークスペースのユーザーでもある必要があります。

ユーザーの Eメール プロパティが [ユーザー プリンシパル名 ] プロパティと一致していることを確認します。 どちらのプロパティも Databricks ワークスペースのメンバーである必要があります。

省略可能な要求の構成が必要な場合があります。 これを行うには、 https://learn.microsoft.com/entra/identity-platform/optional-claims に従います。 id トークン と アクセス トークン の両方に Eメール クレームがあることを確認します。

ユーザーは、 Azure Databricks Desktop から手動接続を作成するPower BI Azure Active Directory ときに コネクタを選択し、認証タイプとしてSSO DatabricksMicrosoftを指定 Entra ID で できるようになりました。

コネクタ名は Azure Databricks ですが、Databricks on AWSで動作します。 Databricks コネクタは選択しないでください。

Power BI サービスでレポートにアクセスするために SSO を有効にすることもできます。 詳細については、次のセクションを参照してください。

Power BI サービスでレポートにアクセスするための SSO を有効にする

SSO を有効にすると、Power BI サービスにレポートを発行するときに、ユーザーが Microsoft Entra ID 資格情報を Databricks に渡すことで、DirectQuery ストレージ モードを使用して作成されたレポートにアクセスできるようになります。

-

Power BI Desktop から Power BI サービスに Power BI レポートを発行します。

-

レポートと基になるデータソースへの SSO アクセスを有効にします。

-

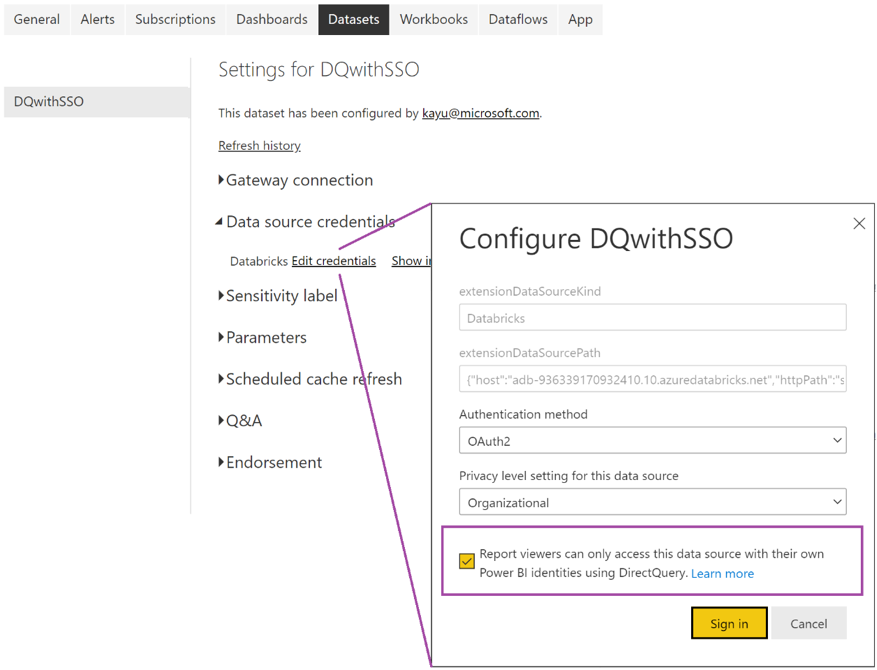

サービスでレポートの基になる Databricksデータセットに移動し、[Power BI データソース資格情報] を展開して、[ 資格情報の編集] をクリックします。

-

構成ダイアログで、[ Report viewers can only access this データソース with only with their own Power BI identity using Direct Query ] を選択し、[ Sign in ] をクリックします。

このオプションを選択すると、データソースへのアクセスは DirectQuery を使用して処理され、レポートにアクセスしているユーザーの Microsoft Entra ID ID を使用して管理されます。 このオプションを選択しない場合、レポートをパブリッシュしたユーザーである自分だけが Databricks データソースにアクセスできます。

-