プロジェクト権限の管理

Lakebase オートスケールは次のリージョンで利用できます: us-east-1 、 us-east-2 、 us-west-2 、 eu-central-1 、 eu-west-1 、 ap-south-1 、 ap-southeast-1 、 ap-southeast-2 。

Lakebase オートスケールは、オートスケール コンピュート、ゼロへのスケール、分岐、即時復元を備えた Lakebase の最新バージョンです。 Lakebase プロビジョニングとの機能の比較については、 「バージョン間の選択」を参照してください。

プロジェクト権限は、Lakebase プロジェクト リソースにアクセスして管理できるユーザーを制御します。プロジェクト権限を使用して、ブランチの作成、コンピュートの管理、接続の詳細の表示などのアクションを実行するためのDatabricks ID、グループ、サービスプリンシパルへのアクセスを許可します。

プロジェクト権限は、データベース アクセス権限とは異なります。プロジェクト権限は Lakebase プラットフォームのアクションを制御し、Postgres のロール権限はデータベース アクセスを制御します。詳細については、 「アクセス許可レベルについて」を参照してください。

プロジェクトとデータベースの両方へのアクセスをユーザーに許可するための段階的なチュートリアルについては、 「チュートリアル: 新しいユーザーにプロジェクトとデータベースのアクセスを許可する」を参照してください。

認証アーキテクチャ

Lakebase は、異なる目的を果たす 2 つの個別の認証レイヤーを使用します。

ワークスペースレイヤー(プラットフォーム管理)

ワークスペース レベルの認証を使用して、Lakebase インフラストラクチャをプログラムで管理します。

- 目的 : プロジェクト、ブランチ、コンピュートの作成と管理

- 認証 :ワークスペースOAuth

- 必要な権限 :

CAN_MANAGE、CAN_USE、またはCAN_CREATEプロジェクト ACL - インターフェース : REST API、Databricks CLI、Databricks SDK ( Python 、 Java 、 Go )、 Terraform

- ドキュメント : API 、 CLI 、 Terraformを参照してください

ワークスペース トークンは、 generate_database_credential操作を使用してデータベース OAuth トークンを生成することもできます。

データベース層(データアクセス)

データベース レベルの認証を使用して Postgres データベースに接続し、データを操作します。

- 目的 : テーブルのクエリ、データの挿入/更新/削除、スキーマの管理

- 認証 : OAuth データベース トークンまたは Postgres パスワード

- 必要な権限 : Postgres ロールと GRANT 権限

- インターフェース : Postgres クライアント (psql、pgAdmin)、ドライバー (psycopg、JDBC)、データ API

- ドキュメント :認証についてを参照してください

主な違い : ワークスペース トークンはプラットフォーム リソースを管理しますが、データベース接続には 直接使用されません 。データベース接続には、OAuth データベース トークン (ワークスペース トークンから生成) または Postgres パスワードのいずれかが必要です。

各レイヤーをいつ使用するか

両方のレイヤーを合わせる : インフラストラクチャのプロビジョニングを自動化し、かつデータにアクセスする必要がある開発者 (例: テストブランチを作成してクエリを実行する CI/CD パイプライン)

プラットフォーム管理のみ : インフラストラクチャをプロビジョニングするがデータアクセスを必要としないプラットフォームエンジニアまたは自動化スクリプト

データベースアクセスのみ : 事前にプロビジョニングされたインフラストラクチャを使用してデータをクエリ/変更するデータアナリスト、アプリケーション、またはサービス

権限の種類

Lakebase プロジェクトは、次の 3 つの権限レベルをサポートしています。

- 作成可能 : プロジェクト リソースの表示と作成

- 使用可能 : プロジェクト リソースを作成または管理せずに、表示および使用する (接続、一覧表示、表示)

- CAN MANAGE : プロジェクトの構成とリソースを完全に制御

各権限で許可されるアクションの詳細については、 「プロジェクト権限の機能」を参照してください。

デフォルトの権限

Lakebase プロジェクトを作成すると、プロジェクトが作成されたワークスペース内の ID に次の権限が自動的に割り当てられます。

アイデンティティ/グループ | 権限 | 説明 |

|---|---|---|

ワークスペースユーザー | CAN CREATE | すべてのワークスペースユーザーがプロジェクトを表示および作成できます |

プロジェクトオーナー | CAN MANAGE | プロジェクトを作成したユーザーにはフルコントロール権限があります |

ワークスペース管理者 | CAN MANAGE | すべてのワークスペース管理者は完全な制御権を持ちます |

これらのデフォルトの権限により、プロジェクト作成者とワークスペース管理者は完全な制御権を持ち、すべてのワークスペース ユーザーはプロジェクト リソースを検出および作成できるようになります。他のユーザーにアクセスを許可するには、特定のユーザー、グループ、またはサービスプリンシパルに CAN USE またはCAN MANAGE権限を明示的に付与する必要があります。

ワークスペースのユーザーと管理者について:

- ワークスペース ユーザーは 、ワークスペース内のすべてのユーザーであり、

usersグループのメンバーです。 デフォルトのワークスペース権限を参照してください。 - ワークスペース管理者は 昇格された権限を持ち、ワークスペース内のすべてのプロジェクトを管理できます。 「ワークスペースを作成する」を参照してください。

- プロジェクト権限の範囲は、プロジェクトが作成されたワークスペースに限定されます。他のワークスペースのユーザーは、自動的にプロジェクトにアクセスすることはできません。

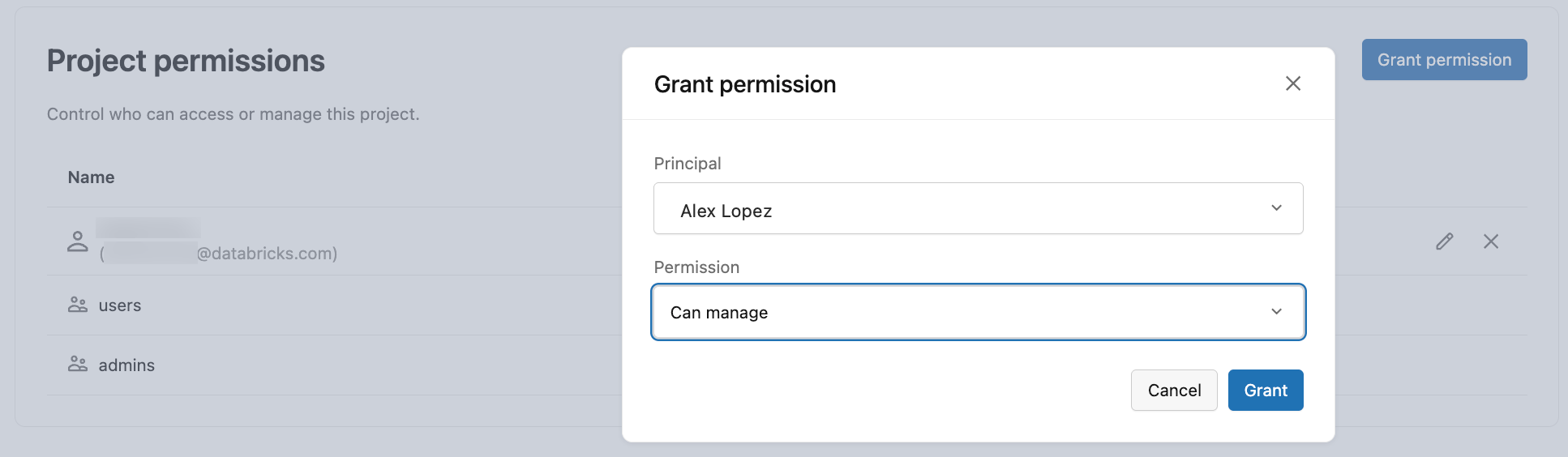

プロジェクト権限を付与する

プロジェクト権限を他のユーザー、グループ、またはサービスプリンシパルに付与するには:

- Lakebase アプリでプロジェクトに移動します。

- 左側のサイドバーの 「設定」を クリックします。

- 「プロジェクト権限」 セクションまでスクロールします。

- [権限を付与] をクリックします。

- アクセスを許可するアイデンティティ、グループ、またはサービスプリンシパルを選択します。

- 権限レベルを選択します: CAN CREATE 、 CAN USE 、または CAN MANAGE 。

- 付与 をクリックします。

プロジェクトに対する CAN MANAGE 権限を持つユーザーのみが権限を付与または変更できます。

権限の適用について:

プロジェクト権限は API を通じて適用されます。権限のないアクション (CAN MANAGE なしでブランチを作成するなど) を実行しようとすると、操作は失敗します。

現在、Lakebase UI では、権限レベルに基づいて機能が非表示になったり、ボタンが無効になったりすることはありません。実行できないアクションのオプションが表示される場合があります。これらのアクションを実行しようとすると、権限エラーが発生します。

権限の変更または取り消し

権限を変更または取り消すには:

- Lakebase アプリでプロジェクトの 設定 に移動します。

- [プロジェクトのアクセス許可] セクションで、ユーザー、グループ、またはサービスプリンシパルを見つけます。

- 権限を変更するには: クリック

ID の横にある編集アイコンをクリックし、別の権限レベルを選択します。

- アクセスを取り消すには: ID の横にある削除アイコンをクリックして、削除を確認します。

ワークスペース管理者またはプロジェクト所有者の権限を変更または削除することはできません。これらの権限はデフォルトで設定されており、変更することはできません。

プロジェクト権限機能

各権限レベル (CAN CREATE、CAN USE、 CAN MANAGE ) では、プロジェクト、ブランチ、スナップショット、コンピュート エンドポイント、操作などのプロジェクト リソースに対するさまざまなアクションが許可されます。

各権限レベルで許可されるアクションの完全なリストについては、 Lakebase プロジェクト ACL を参照してください。

権限レベルを理解する

Lakebase Postgres は 2 つの権限レイヤーを使用します。

プロジェクト権限

プロジェクト権限は、ブランチの作成、コンピュートの管理、プロジェクト設定の管理などのプラットフォーム レベルのアクションを制御します。

管理方法 : Lakebase アプリ UI (プロジェクト設定 > プロジェクト権限)

付与先 : Databricks ID、グループ、サービスプリンシパル

プロジェクト権限とデータベース アクセス : プロジェクト権限は、プラットフォーム管理操作 (ブランチの作成、コンピュートの管理) を制御します。 これらの操作へのプログラムによるアクセスについては、 「Lakebase オートスケールAPIガイド」およびDatabricks CLI for Lakebase」を参照してください。

データベース権限

Postgres のロール権限は、データベース自体内のデータにアクセスできるユーザーを制御します。

管理方法 : Postgres SQL コマンド ( GRANT 、 REVOKE )

付与先 : Postgres ロール

これらのシステムには自動同期機能はありません。

組織の要件に応じて、これらの権限を個別にまたはまとめて付与できます。

- プラットフォーム アクセスとデータベース アクセスを必要とするユーザーに両方のレイヤーを付与します。

- インフラストラクチャを管理するが、データをクエリする必要がないユーザーには、プロジェクト権限のみを付与します。

- データのクエリを実行する必要があるが、Lakebase リソースを管理する必要がないユーザーには、データベース アクセスのみを許可します (接続の詳細を含む

psqlなどのツールを使用して接続できます)。

ユーザーのデータベース アクセスを設定するには、 「Postgres ロールの作成」および「データベース権限の管理」を参照してください。完全なチュートリアルについては、 「チュートリアル: 新しいユーザーにプロジェクトとデータベースのアクセスを許可する」を参照してください。