AWS IAM Identity Center を使用した Databricks への SSO

このページでは、Databricks アカウントでシングル サインオン (SSO) の ID プロバイダーとして AWS IAM Identity Center を構成する方法を示します。SAML 2.0 を使用して AWS IAM Identity Center で SSO を設定できます。OIDC に対する AWS IAM Identity Center のサポートは、Databricks と互換性がありません。

シングル サインオン テスト中に Databricks からロックアウトされないように、Databricks では、アカウント コンソールを別のブラウザー ウィンドウで開いたままにしておくことをお勧めします。また、セキュリティキーを使用して緊急アクセスを設定し、ロックアウトを防ぐこともできます。ロックアウトを防ぐための緊急アクセスを参照してください。

SAML を使用した AWS IAM Identity Center SSO の有効化

-

新しいブラウザタブで、AWS Management Console にログインし、IAM Identity Center に移動します。AWS アカウントで IAM Identity Center を有効にする必要がある場合があります。

-

IAM Identity Center コンソールで、「 アプリケーション」 に移動します。

-

[ アプリケーションの追加 ] をクリックします。

-

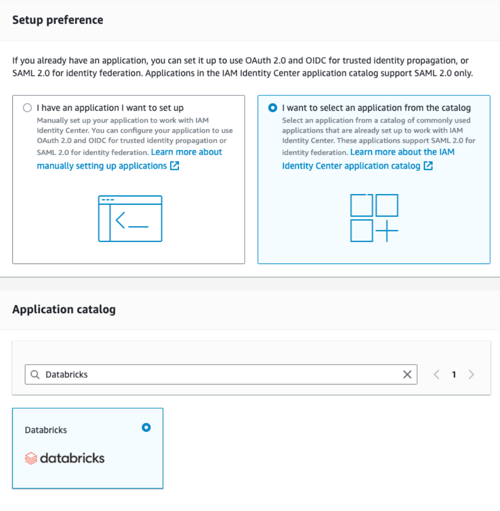

[ 設定] で、[ カタログからアプリケーションを選択します ] を選択します。

-

Databricks を検索して選択し、 [ 次へ ] をクリックします。

-

IAM Identity Center のサインイン URL 値をコピーして保存します。

-

「 IAM Identity Center 証明書」 リンクからパブリック証明書をダウンロードします。

-

-

新しいブラウザー タブで、 Databricksアカウント コンソールにログインし、 [セキュリティ] をクリックします。

- 認証 タブをクリックします。

- 認証 の横にある 管理 をクリックします。

- [ID プロバイダーによるシングルサインオン ] を選択します。

- 続行 をクリックします。

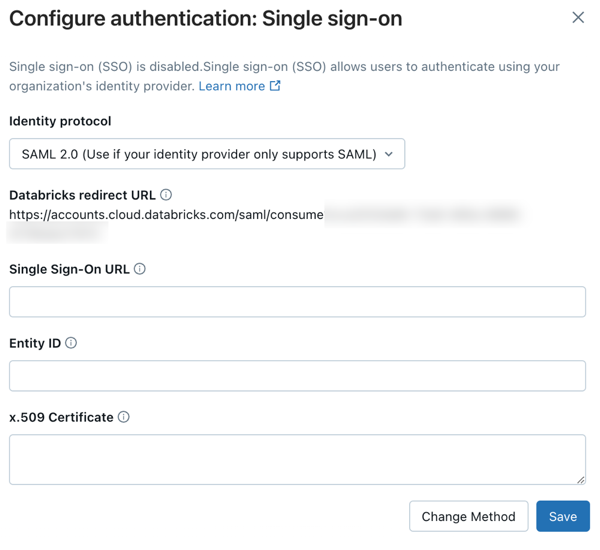

- ID プロトコル で SAML 2.0 を選択します。

- シングルサインオン URL と ID プロバイダーエンティティ ID の両方を、コピーした IAM Identity Center サインイン URL に設定します。

- 「x.509 Certificate 」を、ダウンロードした IAM Identity Center Certificate のテキストに設定します。証明書の先頭と末尾のマーカーを含む、証明書全体を貼り付けます。

- Databricks リダイレクト URL をコピーします。

-

AWS IAM Identity Center のブラウザタブに戻ります。

-

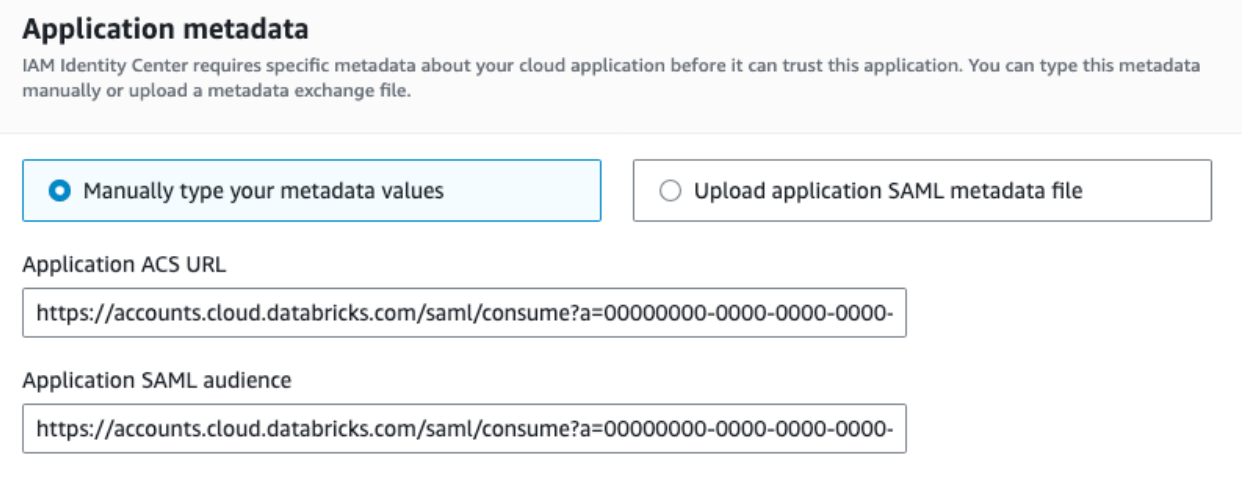

[ アプリケーション メタデータ ] で、[ メタデータ値を手動で入力する] を選択します。

-

アプリケーション ACS URL と アプリケーション SAML 対象ユーザー の両方に、コピーした Databricks リダイレクト URL の値を貼り付けます。

-

[送信] をクリックします。

-

-

Databricksブラウザタブに戻ります。

- 保存 をクリックします。

- [SSOのテスト] をクリックして、SSO設定が正しく機能していることを確認します。

- [SSOを有効にする] をクリックして、アカウントのシングルサインオンを有効にします。

- SSOを使用したアカウントコンソールログインをテストします。

統合ログインを構成し、Databricks にユーザーを追加する

SSO を構成した後、Databricks では、統合ログインを構成し、SCIM プロビジョニングを使用してユーザーをアカウントに追加することをお勧めします。

-

統合ログインを構成する

統合ログインを使用すると、Databricks ワークスペースでアカウント コンソールの SSO 構成を使用できます。アカウントが 2023 年 6 月 21 日以降に作成された場合、または 2024 年 12 月 12 日より前に SSO を設定していない場合、統合ログインはすべてのワークスペースのアカウントで有効になり、無効にすることはできません。統合ログインを設定するには、「 統合ログインを有効にする」を参照してください。

-

Databricks にユーザーを追加する

-

JIT プロビジョニングを有効にする

Databricks では、SSO を使用して初めてログインしたときに、JIT を有効にしてユーザーを Databricks に自動的に追加することをお勧めします。JIT プロビジョニングは、 SSO が構成されている 2025 年 5 月 1 日以降に作成されたアカウントに対して、デフォルトによってオンになっています。 「ユーザーの自動プロビジョニング (JIT)」を参照してください。

-

SCIM プロビジョニングを構成する

Databricks では、SCIM プロビジョニングを使用して、ユーザーとグループを ID プロバイダーから Databricks アカウントに自動的に同期することをお勧めします。 SCIM は、ID プロバイダーを使用して Databricks でユーザーとグループを作成し、適切なレベルのアクセス権を付与することで、新しい従業員やチームのオンボーディングを効率化します。 SCIM を使用した ID プロバイダーからのユーザーとグループの同期を参照してください。

-