OneLogin を使用した Databricks への SSO

このページでは、Databricks アカウントでシングル サインオン (SSO) の ID プロバイダーとして OneLogin を構成する方法について説明します。OneLoginは、OpenID Connect(OIDC)とSAML 2.0の両方をサポートしています。OneLogin からユーザーとグループを同期するには、「 SCIM を使用して ID プロバイダーからユーザーとグループを同期する」を参照してください。

シングル サインオンのテスト中に Databricks からロックアウトされないようにするには、別のブラウザー ウィンドウでアカウント コンソールを開いたままにしておきます。ロックアウトを防ぐために、セキュリティ キーを使用して緊急アクセスを構成することもできます。ロックアウトを防ぐための緊急アクセスを参照してください。

OneLoginシングルサインオンを有効にする

ID プロトコルを選択してください:

- OIDC

- SAML 2.0

-

アカウント管理者としてアカウント コンソールにログインし、 [セキュリティ] をクリックします。

-

認証 タブをクリックします。

-

認証 の横にある 管理 をクリックします。

-

[ID プロバイダーによるシングルサインオン ] を選択します。

-

続行 をクリックします。

-

[ID プロトコル] で、[ OpenID Connect] を選択します。

-

[ 認証 ] タブで、 Databricks リダイレクト URL の値をメモします。

-

新しいブラウザタブで、OneLoginにログインします。

-

「 管理 」をクリックします。

-

「 アプリケーション 」をクリックします。

-

「 アプリの追加 」をクリックします。

-

OpenId Connectを検索し、 OpenId Connect(OIDC) アプリを選択します。 -

名前を入力し、「 保存 」をクリックします。

-

[ 構成 ] タブで、手順 4 の Databricks リダイレクト URL をオン にします。他の設定を構成するか、デフォルト値のままにしておくかを選択できます。

-

「 SSO 」タブで、「 クライアントID 」、「 クライアントシークレット 」、「 発行者URL 」の値をコピーします。

-

クライアントID は、 OneLoginで作成したDatabricksアプリケーションの一意の識別子です。

-

クライアントシークレット は、作成したDatabricksアプリケーション用に生成されたシークレットまたはパスワードです。これは、IDプロバイダーでDatabricksを認証するために使用されます。

-

発行者 URL は、OneLogin の OpenID 構成ドキュメントを見つけることができる URL です。その OpenID 構成ドキュメントは

{issuer-url}/.well-known/openid-configurationにある必要があります。

URL から

/.well-known/openid-configurationの末尾を削除します。クエリ パラメーターを指定するには、発行者の URL に追加して指定できます (例:{issuer-url}?appid=123)。 -

-

Databricks アカウント コンソールの [認証] タブに戻り、ID プロバイダー アプリケーションからコピーした値を [クライアント ID ]、[ クライアント シークレット] 、 および [OpenID 発行者 URL ] フィールドに入力します。

-

必要に応じて、ユーザーの Databricks ユーザー名として

email以外の要求を使用する場合は、 ユーザー名要求 を入力します。要求値に関する具体的な情報については、ID プロバイダーのドキュメントを参照してください。![すべての値が入力されたときの [シングルサインオン] タブ](/aws/ja/assets/images/oidc-sso-ea96f21a6163043fa79b6d61d59affba.png)

-

保存 をクリックします。

-

[SSOのテスト] をクリックして、SSO設定が正しく機能していることを確認します。

-

[SSOを有効にする] をクリックして、アカウントのシングルサインオンを有効にします。

-

SSOを使用したアカウントコンソールログインをテストします。

-

アカウント管理者としてアカウント コンソールにログインし、 [セキュリティ] をクリックします。

-

認証 タブをクリックします。

-

認証 の横にある 管理 をクリックします。

-

[ID プロバイダーによるシングルサインオン ] を選択します。

-

続行 をクリックします。

-

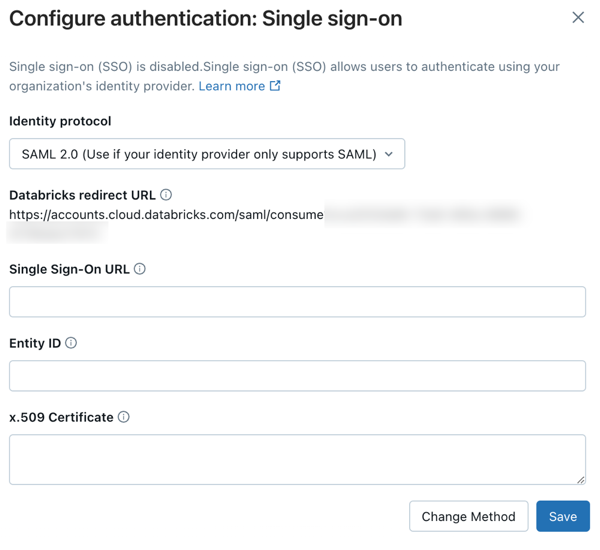

ID プロトコル で SAML 2.0 を選択します。

-

[ 認証 ] タブで、 Databricks リダイレクト URL の値をメモします。

-

新しいブラウザタブで、OneLoginにログインします。

-

「 管理 」をクリックします。

-

「 アプリケーション 」をクリックします。

-

「 アプリの追加 」をクリックします。

-

「 SAMLカスタムコネクタ(高度) 」を検索し、OneLogin, Inc.の結果をクリックします。

-

「 表示名 」を「 Databricks 」に設定します。

-

[ 保存] をクリックします。アプリケーションの [情報 ] タブが読み込まれます。

-

「 構成 」をクリックします。

-

「 必要な情報を収集する 」で、以下の各フィールドをDatabricks SAML URLに設定します。

- オーディエンス

- 受信者

- ACS(コンシューマ)URLバリデータ

- ACS(コンシューマ)URL

- シングルログアウトURL

- ログインURL

-

「SAML署名要素」を「両方」 に設定します。

-

「 パラメーター 」をクリックします。

-

「 認証情報 」を「 管理者が設定し、すべてのユーザーが共有 」に設定します。

-

「 Eメール 」をクリックします。値をEメールに設定し、「 SAMLアサーションに含める 」を有効にします。

-

「 SSO 」タブをクリックします。

-

以下の値をコピーします。

- x.509証明書

- 発行者URL

- SAML 2.0エンドポイント(HTTP)

-

「 SAML署名要素 」が「 応答 」または「 両方 」に設定されていることを確認します。

-

「 アサーションを暗号化 」が無効になっていることを確認します。

-

Databricks アカウント コンソールの 認証 タブに戻り、OneLogin からコピーした値を入力します。

- シングル サインオン URL : OneLogin SAML 2.0 エンドポイント (HTTP)

- アイデンティティプロバイダエンティティID : OneLogin 発行者URL

- x.509 証明書 : OneLogin x.509 証明書 (証明書の開始と終了のマーカーを含む)

-

保存 をクリックします。

-

[SSOのテスト] をクリックして、SSO設定が正しく機能していることを確認します。

-

[SSOを有効にする] をクリックして、アカウントのシングルサインオンを有効にします。

-

SSOを使用したアカウントコンソールログインをテストします。

統合ログインを構成し、Databricks にユーザーを追加する

SSO を構成した後、Databricks では、統合ログインを構成し、SCIM プロビジョニングを使用してユーザーをアカウントに追加することをお勧めします。

-

統合ログインを構成する

統合ログインを使用すると、Databricks ワークスペースでアカウント コンソールの SSO 構成を使用できます。アカウントが 2023 年 6 月 21 日以降に作成された場合、または 2024 年 12 月 12 日より前に SSO を設定していない場合、統合ログインはすべてのワークスペースのアカウントで有効になり、無効にすることはできません。統合ログインを設定するには、「 統合ログインを有効にする」を参照してください。

-

Databricks にユーザーを追加する

-

JIT プロビジョニングを有効にする

Databricks では、SSO を使用して初めてログインしたときに、JIT を有効にしてユーザーを Databricks に自動的に追加することをお勧めします。JIT プロビジョニングは、 SSO が構成されている 2025 年 5 月 1 日以降に作成されたアカウントに対して、デフォルトによってオンになっています。 「ユーザーの自動プロビジョニング (JIT)」を参照してください。

-

SCIM プロビジョニングを構成する

Databricks では、SCIM プロビジョニングを使用して、ユーザーとグループを ID プロバイダーから Databricks アカウントに自動的に同期することをお勧めします。 SCIM は、ID プロバイダーを使用して Databricks でユーザーとグループを作成し、適切なレベルのアクセス権を付与することで、新しい従業員やチームのオンボーディングを効率化します。 SCIM を使用した ID プロバイダーからのユーザーとグループの同期を参照してください。

-