SAML を使用した SSO の構成

このページでは、SAML を使用してアカウント コンソールと Databricks ワークスペースに対して認証するようにシングル サインオン (SSO) を構成する方法を示します。Okta で SAML SSO を構成するためのデモについては、「 SAML SSO を使用して Databricks アクセスをセキュリティで保護する」を参照してください。

アカウントでのシングル サインオンの概要については、「 Databricks での SSO の構成」を参照してください。

SAML を使用した SSO の有効化

以下の手順は、SAML 2.0を使用してアカウントコンソールユーザーを認証する方法になります。

シングル サインオン テスト中に Databricks からロックアウトされないように、Databricks では、アカウント コンソールを別のブラウザー ウィンドウで開いたままにしておくことをお勧めします。また、セキュリティキーを使用して緊急アクセスを設定し、ロックアウトを防ぐこともできます。ロックアウトを防ぐための緊急アクセスを参照してください。

-

アカウントコンソールのSSOページを表示し、SAML URLをコピーします。

- アカウント管理者としてアカウント コンソールにログインし、 [セキュリティ] をクリックします。

- 認証 タブをクリックします。

- 認証 の横にある 管理 をクリックします。

- [ID プロバイダーによるシングルサインオン ] を選択します。

- 続行 をクリックします。

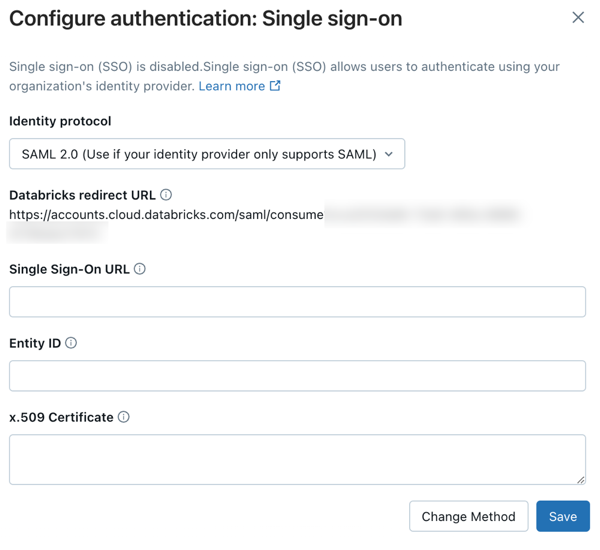

- ID プロトコル で SAML 2.0 を選択します。

- [Databricks リダイレクト URL ] フィールドの値をコピーします。後の手順では、Databricks SAML URL が必要になります。

- アカウント管理者としてアカウント コンソールにログインし、 [セキュリティ] をクリックします。

-

別のブラウザウィンドウまたはタブを開き、IDプロバイダーでDatabricksアプリケーションを作成します。

-

IDプロバイダー(IdP)に移動します。

-

新しいクライアントアプリケーション(Web)を作成します。

- 必要に応じて、ID プロバイダーのドキュメントを使用します。

- SAML URLフィールド(リダイレクトURLと呼ばれる場合もあります)には、DatabricksページからコピーしたDatabricks SAML URLを使用します。

-

新しいDatabricksアプリケーションから以下のオブジェクトとフィールドをコピーします。

- x.509証明書 :DatabricksとIDプロバイダー間の通信を保護するためにIDプロバイダーから提供されるデジタル証明書

- ID プロバイダーのシングル サインオン (SSO) URL 。これは、ID プロバイダーとの SSO を開始する URL です。SAML エンドポイントと呼ばれることもあります。

- IDプロバイダー発行者 :これはSAML IDプロバイダーの一意の識別子です。エンティティIDまたは発行者URLと呼ばれることもあります。

-

-

IDプロバイダーを使用するようにDatabricksアカウントを設定します。

- Databricks アカウント コンソールの SSO ページがあるブラウザー タブまたはウィンドウに戻ります。

- ID プロバイダーの Databricks アプリケーションから、シングル サインオン URL、ID プロバイダー エンティティ ID、x.509 証明書のフィールドを入力または貼り付けます。

- 保存 をクリックします。

- [SSOのテスト] をクリックして、SSO設定が正しく機能していることを確認します。

- [SSOを有効にする] をクリックして、アカウントのシングルサインオンを有効にします。

- SSOを使用したアカウントコンソールログインをテストします。

-

すべてのアカウントユーザーに、IDプロバイダー内のDatabricksアプリケーションへのアクセス権を付与します。アプリケーションへのアクセス権を変更する必要がある場合があります。

統合ログインを構成し、Databricks にユーザーを追加する

SSO を構成した後、Databricks では、統合ログインを構成し、SCIM プロビジョニングを使用してユーザーをアカウントに追加することをお勧めします。

-

統合ログインを構成する

統合ログインを使用すると、Databricks ワークスペースでアカウント コンソールの SSO 構成を使用できます。アカウントが 2023 年 6 月 21 日以降に作成された場合、または 2024 年 12 月 12 日より前に SSO を設定していない場合、統合ログインはすべてのワークスペースのアカウントで有効になり、無効にすることはできません。統合ログインを設定するには、「 統合ログインを有効にする」を参照してください。

-

Databricks にユーザーを追加する

-

JIT プロビジョニングを有効にする

Databricks では、SSO を使用して初めてログインしたときに、JIT を有効にしてユーザーを Databricks に自動的に追加することをお勧めします。JIT プロビジョニングは、 SSO が構成されている 2025 年 5 月 1 日以降に作成されたアカウントに対して、デフォルトによってオンになっています。 「ユーザーの自動プロビジョニング (JIT)」を参照してください。

-

SCIM プロビジョニングを構成する

Databricks では、SCIM プロビジョニングを使用して、ユーザーとグループを ID プロバイダーから Databricks アカウントに自動的に同期することをお勧めします。 SCIM は、ID プロバイダーを使用して Databricks でユーザーとグループを作成し、適切なレベルのアクセス権を付与することで、新しい従業員やチームのオンボーディングを効率化します。 SCIM を使用した ID プロバイダーからのユーザーとグループの同期を参照してください。

-

有効期限が切れる SAML 証明書を置き換える

SAML 証明書の有効期限が切れたら、Databricks で更新する必要があります。このプロセスには、SSO を一時的に無効にし、証明書を更新してから、SSO を再度有効にすることが含まれます。

SSO が無効になっている場合:

-

SSO 構成は削除されませんが、設定を編集できます。

-

ユーザーは、SSO を再度有効にするまで SSO を使用できません。

-

緊急アクセスユーザーは、パスワードと MFA を使用して引き続きログインできます。ロックアウトを防ぐための緊急アクセスを参照してください。

期限切れの SAML 証明書を置き換えるには、次の手順を実行します。

- ID プロバイダーから新しいフェデレーション メタデータ XML をエクスポートします。このファイルには、Databricks に必要な新しい x.509 証明書が含まれています。

- アカウント管理者としてアカウントコンソールにログインし、 「セキュリティ」 をクリックします。

- 認証 タブをクリックします。

- 認証 の横にある 管理 をクリックします。

- [SSO の無効化] をクリックします。

- [ x.509 証明書] フィールドの既存のテキストを、ID プロバイダーからの新しい x.509 証明書に置き換えます。

- 「 SSOを有効にする 」をクリックします。

- SSOを使用したアカウントコンソールログインをテストします。

SAML SSO のトラブルシューティング

次の表に、SSO 認証中に発生する可能性のある SAML エラー コードを示します。各エントリには、機械可読のエラー名、詳細な説明、およびトラブルシューティングの推奨される次の手順が記載されています。この情報を使用して、ワークスペース内の SAML 認証の問題を迅速に特定して解決します。

エラー名 | 詳細 | 次のステップ |

|---|---|---|

| 入力されたユーザー名は、このワークスペースまたはアカウントに関連付けられていません。 | ユーザーが Databricks ワークスペースまたはアカウントに追加されていることを確認します。ユーザープロビジョニングが自動化されている場合(たとえば、SCIMを使用)、SCIMが機能していることを確認します。 エラーメッセージ、ユーザーのメールアドレス、ログイン試行のタイムスタンプを Databricks サポートに問い合わせてください。 |

| この Databricks ワークスペースでは SAML 認証が有効になっていません。 | ワークスペース設定で SAML を有効にします。 エラー メッセージについては、Databricks 管理者または Databricks サポートにお問い合わせください。 |

| 無効な IdP メタデータまたは構成のため、SAML 要求を構築できませんでした。 | IdP メタデータに欠落または無効なフィールドがないか確認します。ACS URL とエンティティ ID の設定を確認します。 エラーメッセージ、メタデータファイル、およびACS URLを記載してIdPサポートにお問い合わせください。 |

| SAML アサーションの有効期限が切れているか、まだ有効ではありません。 | IdP と Databricks のシステム クロックが (NTP を使用) 同期されていることを確認します。 エラーメッセージ、ブラウザーHAR、IdPログをIdPサポートに問い合わせてください。 |

| SAML 応答は署名されませんが、署名が必要です。 | IdP で SAML 応答の署名を有効にします。 エラーメッセージとIdP設定の詳細をIdPサポートに問い合わせてください。 |

| SAML アサーションは署名されませんが、署名が必要です。 | IdP が SAML 設定でアサーションに署名していることを確認します。 エラーメッセージとIdP設定の詳細をIdPサポートに問い合わせてください。 |

| SAML 応答またはアサーションにシグネチャが見つかりませんでした。 | SAML 応答またはアサーションが署名されていることを確認します。 エラーメッセージと完全な SAML レスポンスを添えて IdP サポートにお問い合わせください。 |

| SAML 応答またはアサーションの署名が無効です。 | Databricks で正しい公開キーが構成されていることを確認します。 エラーメッセージとIdP設定の詳細をIdPサポートに問い合わせてください。 |

| NameID は、ログインに必要な SAML アサーションにありません。 | IdP を更新して、アサーションに NameID を含めます。 エラーメッセージ、IdP 設定の詳細、SAML 属性マッピング設定を IdP サポートに問い合わせてください。 |

| SAML 要求を初期化できません。Databricks は、エンティティ ID または SSO URL が正しくないか欠落しているため、IdP に中継する SAML 要求を作成できませんでした。 | Databricks の構成が IdP と一致していることを確認します。エンティティ ID (IdP 発行者 ID または URL) と SSO URL を確認します。 エラー メッセージと IdP 構成の詳細を Databricks と IdP サポートに問い合わせてください。 |

| SAML 応答の検証に失敗しました。Databricks は、IdP からの SAML 応答を検証できませんでした。 | SAML 応答を調べ、検証エラーを確認します。 エラーメッセージ、SAML レスポンス、検証エラーメッセージについて、IdP サポートにお問い合わせください。 |