VPC 内のリソースへのプライベート接続を構成する

サーバレスワークロードが顧客リソースに接続する際のネットワークコストのDatabricks請求。サーバ レス ネットワーク コスト Databricks 理解するを参照してください。

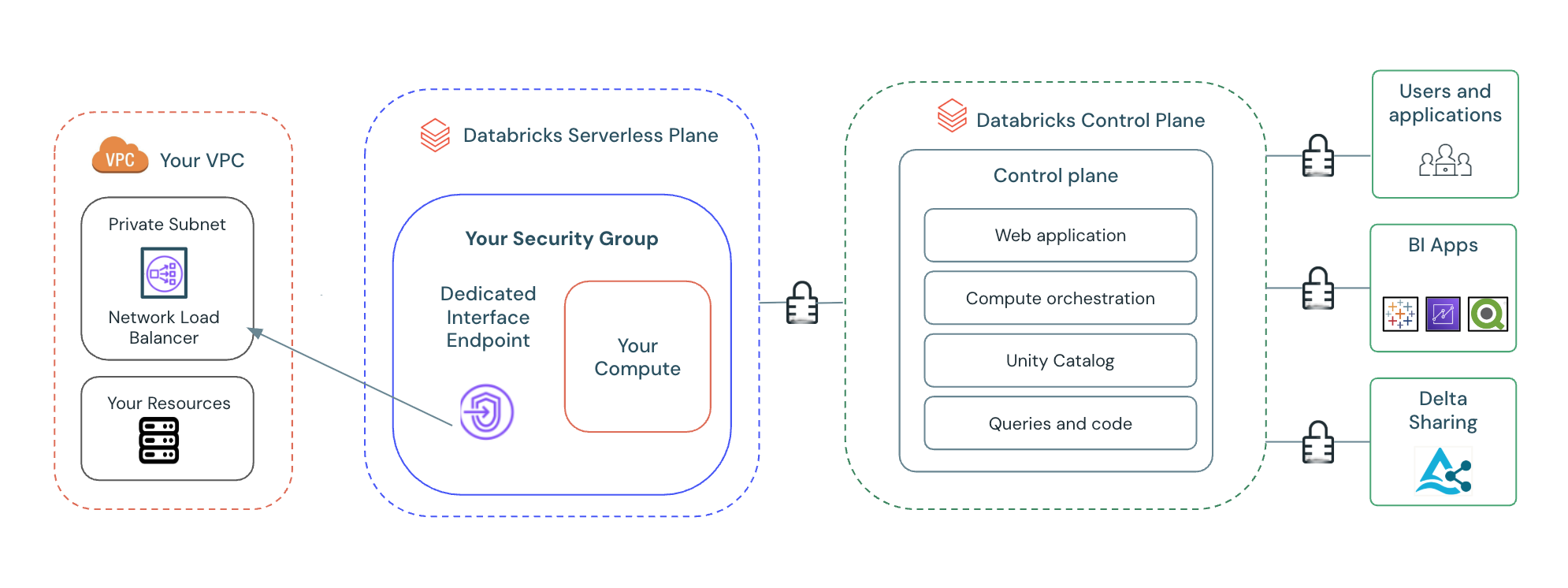

このページでは、Databricks アカウントコンソールの UI を使用して、サーバレス コンピュートから Virtual Private Cloud () のPrivateLink 接続をVPC Network Load Balancer (NLB) 経由で設定する方法について説明します。

サーバレス コンピュートのプライベート接続を構成すると、次のものが提供されます。

- 専用のプライベート接続: プライベートエンドポイントは Databricks アカウントにのみ関連付けられているため、アクセスは許可されたワークスペースのみに制限されます。

- データ流出の軽減策の強化: DatabricksUnity Catalogを搭載した サーバレスは組み込みデータ流出保護を提供しますが、PrivateLink はネットワーク防御のレイヤーを追加します。リソースをプライベートサブネットに配置し、VPC エンドポイントサービスと専用の VPC エンドポイントを介してアクセスを制御することで、不正なデータ移動のリスクを軽減できます。

必要条件

- ワークスペースは Enterprise プランです。

- あなたは Databricks アカウントのアカウント管理者です。

- サーバレス コンピュートを使用するワークスペースが少なくとも 1 つある。

- 各 Databricks アカウントには、リージョンごとに最大 10 個の NCC を含めることができます。

- 各リージョンには 30 個のプライベート エンドポイントがあり、必要に応じて 1 から 10 個の NCC に分散できます。

- 各NCCは、最大50のワークスペースにアタッチできます。

- VPC 内のリソースへのプライベート接続の各プライベートエンドポイントルールは、最大 10 個のドメイン名をサポートします。

- DNSチェイシングとDNSリダイレクトはサポートされていません。すべてのドメイン名は、バックエンドリソースに直接解決される必要があります。

ステップ 1: AWS でネットワークロードバランサー (NLB) を作成する

VNet リソースのフロントエンドとして機能する Network Load Balancer を AWS に作成します。NLB を作成するには、 AWS ドキュメントの指示に従います。内部スキームを使用してターゲット リソースにトラフィックをルーティングするように NLB を構成します。

ステップ 2: AWS アカウントで VPC エンドポイントサービスを作成する

NLB をプライベートエンドポイントに安全に公開するには、VPC エンドポイントサービスを作成する必要があります。手順については、AWS のドキュメント「 AWS PrivateLink を利用したサービスを作成する」を参照してください。

VPC エンドポイントサービスが us-east-1 にある場合は、次のアベイラビリティーゾーンの 1 つ以上で VPC エンドポイントをプロビジョニングします。

use1-az1use1-az2use1-az4use1-az5use1-az6

必ず次の操作を完了してください。

-

[エンドポイントの必須の受け入れ ] で [同意が必要] ボックス がオンになっていることを確認します。

-

Databricks サーバレス stable IAMロールを許可リストに登録します。次の 2 つの方法のいずれかを選択します。

-

デプロイを簡略化するには 、次のようにします。

- VPC エンドポイントサービスが作成されたら、[ Allow principals ] タブで * を許可します。これにより、Databricks は VPC エンドポイントサービスにリンクする 1 つの VPC エンドポイントを作成できます。

-

詳細な権限制御の場合 :

-

VPC エンドポイントサービスが作成されたら、[ Allow principals ] タブに移動します。

- Databricks サーバレス 安定 IAMロールを許可リストに追加します。これにより、Databricks はサービスにリンクする VPC エンドポイントを作成できます。次の形式を使用します:

arn:aws:iam::565502421330:role/private-connectivity-role-<region>.

- Databricks サーバレス 安定 IAMロールを許可リストに追加します。これにより、Databricks はサービスにリンクする VPC エンドポイントを作成できます。次の形式を使用します:

-

例: us-east-1 リージョンの場合、許可リストは

arn:aws:iam::565502421330:role/private-connectivity-role-us-east-1です。

-

-

-

[エンドポイント サービス ] に移動し、作成した Network Load Balancer を選択します。そこから、[ セキュリティ] タブ に移動し、[ PrivateLink トラフィックに受信ルールを適用する ] が [オフ] になっていることを確認します。

ターゲットリソースが RDS マルチ AZ 配置の場合、RDS は安定した IP を提供しません。この場合、フェイルオーバーが発生するたびに RDS IP が変更されます。NLB ターゲットグループの IP アドレスの同期を自動化するには、「 AWS PrivateLink と Network Load Balancer を使用して VPC 間で Amazon RDS にアクセスする」を参照してください。

ステップ 3: ネットワーク接続構成 (NCC) オブジェクトを作成する

使用する予定のリージョンと AWS アカウントに NCC が存在する場合は、このステップをスキップできます。

- アカウント コンソールで、 [セキュリティ] をクリックします。

- [ネットワーク接続構成] タブを選択します。

- [ネットワーク構成の追加] をクリックします。

- NCC の名前を入力します。

- 地域を選択します。これは、ワークスペースのリージョンと一致する必要があります。

- [ 追加 ] をクリックします。

ステップ 4: AWS インターフェイス VPC エンドポイントを作成する

このステップでは、VPC エンドポイントサービスを NCC にリンクします。プライベートエンドポイントを作成するには:

-

アカウント コンソールで、 [セキュリティ] をクリックします。

-

[ネットワーク接続構成]を クリックします。

-

ステップ 3 で作成した NCC オブジェクトを選択します。

-

「プライベート・エンドポイント・ルール 」タブで、「 プライベート・エンドポイント・ルールの追加 」をクリックします。

-

完全な AWS VPC エンドポイントサービス名を入力します。このサービス名は、プライベート エンドポイントの宛先リソースへの接続を確立します。

-

宛先リソースの完全修飾ドメイン名 (FQDN) を指定します。ドメイン名は、接続 URL で参照される宛先リソースに対応している必要があります。宛先ホスト名がこれらのドメイン名のいずれかに一致するDatabricksサーバーレスからのアウトバウンド接続は、指定されたエンドポイント サービスにプライベートにルーティングされるように解決されます。

- 例: 宛先が RDS インスタンスの場合、FQDN は通常、次の形式に従います。

<RDS instance DB identifier>.<random hash>.<region>.rds.amazonaws.com.

- 例: 宛先が RDS インスタンスの場合、FQDN は通常、次の形式に従います。

-

NCC 詳細ページの [プライベート エンドポイント ルール ] タブに戻ります。

-

新しい VPC エンドポイントを選択します。

-

VPC エンドポイント ID をコピーします。

PrivateLink エントリとして追加されたドメインは、ネットワーク ポリシーで暗黙的に許可リストに登録されます。

ステップ 5: VPC エンドポイントサービスで VPC エンドポイントを受け入れる

Databricks で VPC エンドポイント ルールを作成したら、AWS で接続要求を承認する必要があります。接続を承認するには:

- Amazon VPC コンソールを開きます。

- ナビゲーションペインで、[ エンドポイントサービス ] を選択します。

- エンドポイントサービスを選択します。

- [ エンドポイント接続 ] タブで、検索ボックスを使用して手順 5 で返されたエンドポイント ID をフィルター処理します。

- [アクション] を選択します。エンドポイント接続要求を受け入れます。

- 確認を求められたら、[Accept] (同意する) を選択します。

接続が完全に確立されるまでに数分かかる場合があります。

ステップ 6: VPC エンドポイントのステータスを確認する

VPC エンドポイント接続が正常に確立されたことを確認します。接続を確認するには:

- アカウント コンソールの ネットワーク接続構成 ページを更新します。

- [ プライベート エンドポイント ルール ] タブで、新しいプライベート エンドポイントの [ステータス ] 列が [

ESTABLISHED] になっていることを確認します。

ステップ 7: NCC を 1 つ以上のワークスペースにアタッチする

この手順では、構成したプライベート接続をワークスペースに関連付けます。ワークスペースが目的の NCC に既にアタッチされている場合は、この手順をスキップします。NCC をワークスペースにアタッチするには:

- 左側のナビゲーションで [ワークスペース ] に移動します。

- 既存のワークスペースを選択します。

- [ワークスペースの更新] を選択します。

- [ネットワーク接続構成] の下でドロップダウンを選択し、作成した NCC を選択します。

- この NCC を適用するすべてのワークスペースに対してこの手順を繰り返します。

NCC は、同じリージョン内のワークスペースにのみアタッチできるリージョン オブジェクトです。

次のステップ

- プライベートエンドポイントルールの管理 : 接続を許可または拒否する特定のルールを定義することで、VPC エンドポイントとの間のネットワークトラフィックを制御します。「プライベートエンドポイントルールの管理」を参照してください。

- サーバレス コンピュート アクセス用のファイアウォールを設定する : ファイアウォールを実装して、サーバレス コンピュート環境の受信および送信ネットワーク接続を制限し、セキュリティで保護します。 サーバレス コンピュート アクセス用のファイアウォールの設定を参照してください。

- データ転送と接続のコストを理解する : データ転送と接続とは、 Databricks サーバレス環境との間でデータを移動することを指します。 サーバレス製品のネットワーク料金は、 Databricks サーバレス コンピュートを使用している顧客にのみ適用されます。 Databricks サーバレスのネットワーク・コストについてを参照してください。