Configurar SSO utilizando OIDC

Esta página demonstra como configurar de maneira geral o login único (SSO) para autenticar-se no console account e no espaço de trabalho Databricks utilizando OIDC. Para obter uma demonstração da configuração do OIDC SSO com Okta, consulte Proteja seu acesso ao Databricks com OIDC SSO.

Para obter uma visão geral do logon único no account, consulte Configurar SSO em Databricks.

Habilite o SSO utilizando OIDC

Para evitar ser bloqueado do Databricks durante o teste de login único, Databricks recomenda manter o console account aberto em uma janela diferente do navegador. Também é possível configurar o acesso de emergência com chave de segurança para evitar o bloqueio. Consulte Acesso de emergência para evitar bloqueios.

-

Como administrador account , log in no consoleaccount e clique em Segurança .

-

Clique em Autenticação tab.

-

Ao lado de Autenticação , clique em gerenciar .

-

Escolha Login único com meu provedor de identidade .

-

Clique em "Continuar" .

-

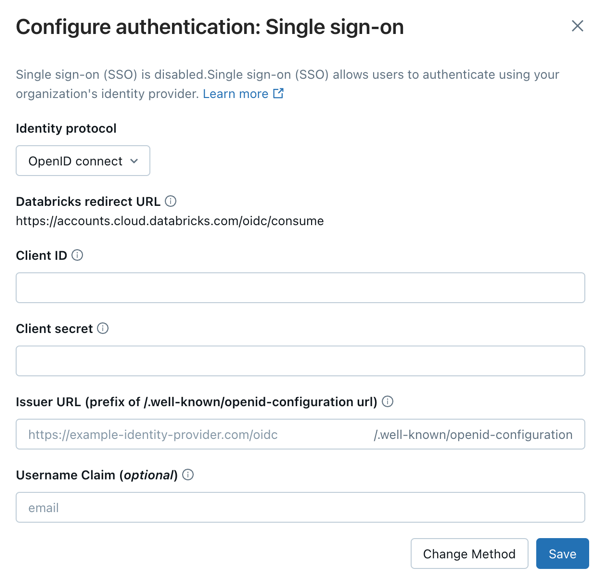

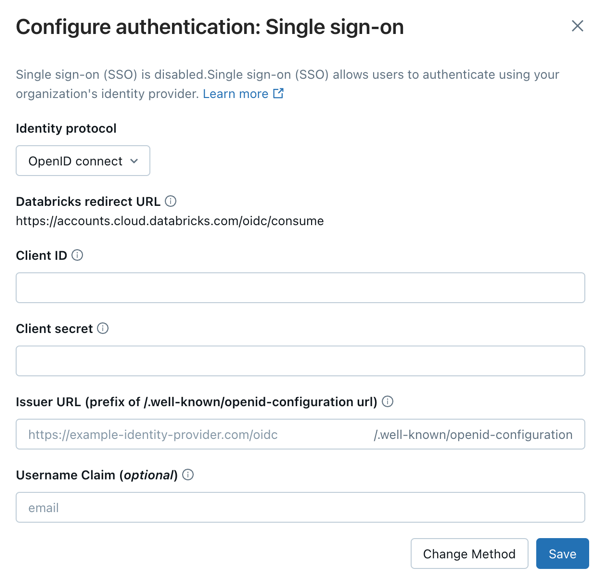

Em Protocolo de identidade , selecione OpenID Connect .

-

Copie o valor no campo URL de redirecionamento do Databricks .

-

Acesse seu provedor de identidade e crie um novo aplicativo cliente (web), inserindo o valor da URL de redirecionamento do Databricks no campo apropriado na interface de configuração do provedor de identidade.

Seu provedor de identidade deve ter documentação para orientar você nesse processo.

-

Copie o ID do cliente, o segredo do cliente e o URL do emissor do OpenID gerados pelo provedor de identidade para o aplicativo.

-

ID do cliente é o identificador exclusivo do aplicativo Databricks que você criou em seu provedor de identidade. Às vezes, ele é chamado de ID do aplicativo .

-

Segredo do cliente é um segredo ou senha gerado para o aplicativo Databricks que você criou. Ele é usado para conceder autorização ao Databricks com o seu provedor de identidade.

-

O URL do emissor é o prefixo do URL no qual o documento de configuração do OpenID do seu provedor de identidade pode ser encontrado. Esse documento de configuração do OpenID deve estar em

{issuer-url}/.well-known/openid-configuration.Remova a terminação

/.well-known/openid-configurationdo URL. Você pode especificar parâmetros de consulta anexando-os ao URL do emissor, por exemplo,{issuer-url}?appid=123.

-

-

Retorne para a autenticação do console do Databricks account tab e insira os valores copiados do aplicativo do provedor de identidade nos campos ID do cliente , Segredo do cliente e URL do emissor OpenID .

-

Opcionalmente, insira uma reivindicação de nome de usuário se desejar utilizar uma reivindicação diferente de

emailcomo nome de usuário Databricks dos usuários. Consulte a documentação do seu provedor de identidade para obter informações específicas sobre valores de reivindicação.

-

Clique em Salvar .

-

Clique em Testar SSO para validar se sua configuração de SSO está funcionando corretamente.

-

Clique em Habilitar SSO para habilitar o login único em sua conta.

-

Teste o login do console da conta com SSO.

-

Conceda a todos os usuários da conta acesso ao aplicativo Databricks no seu provedor de identidade. Talvez seja necessário modificar as permissões de acesso do aplicativo.

Configurar login unificado e adicionar usuários ao Databricks

Após configurar SSO, Databricks recomenda que você configure o login unificado e adicione usuários ao seu account usando SCIM provisionamento.

-

Configurar o login unificado

O login unificado permite que você utilize a configuração do console account SSO em seu espaço de trabalho Databricks. Se o seu account foi criado após 21 de junho de 2023 ou se você não configurou SSO antes de 12 de dezembro de 2024, o login unificado estará habilitado em seu account para todos os espaços de trabalho e não poderá ser desabilitado. Para configurar o login unificado, consulte Habilitar login unificado.

-

Adicionar usuários ao Databricks

-

Habilitar o provisionamento JIT

Databricks recomenda habilitar o JIT para adicionar automaticamente os usuários a Databricks quando eles usarem log in pela primeira vez SSO. O provisionamento JIT é ativado por default para contas criadas após 1º de maio de 2025 quando SSO é configurado. Consulte Provisionamento automático de usuários (JIT).

-

Configurar o provisionamento do SCIM

Databricks Recomenda-se utilizar o provisionamento SCIM para sincronizar usuários e grupos automaticamente do seu provedor de identidade para o seu Databricks account. O SCIM simplifica a integração de um novo funcionário ou equipe usando seu provedor de identidade para criar usuários e grupos no Databricks e conceder a eles o nível adequado de acesso. Consulte Sincronizar usuários e grupos do seu provedor de identidade usando SCIM.

-

Solução de problemas do SSO OIDC

A tabela a seguir lista os códigos de erro OIDC que podem ser encontrados durante a autenticação SSO. Cada entrada fornece o código de erro, o nome do erro legível por máquina, uma explicação detalhada e as próximas etapas recomendadas para solução de problemas. Utilize estas informações para identificar e resolver rapidamente problemas de autenticação OIDC no seu workspace.

Código de erro | Explicação | Passos seguintes |

|---|---|---|

| Ocorreu um erro genérico de login. | Obtenha o ID da solicitação para identificar quais solicitações falharam. |

| O parâmetro " | Verifique a configuração do IdP para garantir que o parâmetro |

| O parâmetro " | Inspecione o tráfego da sua rede para verificar se o nonce expirou ou se o cookie está ausente. |

| A Databricks não conseguiu recuperar os metadados da configuração OIDC. A URL do emissor do IdP é utilizada para procurar o ponto final necessário para o fluxo OIDC. | Certifique-se de que o |

| O IdP não retornou um código de autorização. Databricks É necessário este código para resgatar os tokens de identificação na próxima etapa. | Verifique se seu IdP suporta o fluxo de código de autorização do OIDC ( |

| Isso normalmente ocorre quando o segredo do cliente está incorreto ou expirou. Isso também pode acontecer se o IdP retornar qualquer resposta diferente de 200. | Certifique-se de que o segredo do cliente seja válido. |

| O código de autorização foi recebido do IdP, mas a troca de tokens subsequente não retornou os tokens de identificação esperados. Após receber o código de autorização, a próxima etapa no fluxo OIDC é obter os tokens de identificação. | Verifique a configuração do IdP. Você também pode testar manualmente o fluxo OIDC para verificar se os códigos e tokens são retornados. |

| Semelhante a | Verifique a configuração do IdP. Você também pode testar manualmente o fluxo OIDC para verificar se os códigos e tokens são retornados. |

| O IdP não enviou a reivindicação email nos tokens de identificação. Isso pode ser devido ao uso de uma declaração personalizada. | Verifique se uma declaração personalizada foi usada e verifique se ela está configurada corretamente. |

| Ocorreu um erro genérico de login. | Obtenha o ID da solicitação para identificar quais solicitações falharam. |