Criar e gerenciar políticas de controle de acesso baseado em atributos (ABAC)

Visualização

Este recurso está em Pré-visualização Pública.

Esta página descreve como configurar políticas de filtro de linha e máscara de coluna no Unity Catalog. Para obter mais informações sobre o controle de acesso baseado em atributos (ABAC) e políticas, consulte Unity Catalog attribute-based access control (ABAC). Para aplicar tags a objetos, consulte Governed tags e Apply tags to Unity Catalog securable objects.

requisitos de computação

Para usar políticas ABAC, você deve usar uma das seguintes configurações compute :

- computação sem servidor

- computepadrão no Databricks Runtime 16.4 ou acima

- computededicada no Databricks Runtime 16.4 ou superior com filtragem de controle de acesso de granulação fina habilitada

compute padrão e dedicada executando tempos de execução mais antigos não pode acessar tabelas protegidas por ABAC. Como solução temporária, você pode configurar o ABAC para aplicar somente a um grupo específico. Adicione os usuários que você deseja restringir a esse grupo. Usuários que não estão no grupo ainda podem acessar as tabelas.

Cotas de políticas

A seguir está listado o número de políticas ABAC que você pode criar em diferentes objetos protegíveis:

- Catálogo : 10 apólices por catálogo

- Esquema : 10 políticas por esquema

- Tabela : 5 políticas por tabela

- Principais por apólice : 20 principais por apólice (aplica-se às cláusulas

TOeEXCEPT).

Criar uma política em um objeto

Para criar uma política de filtro de linha ou máscara de coluna, você deve ter:

- Uma função definida pelo usuário (UDF) existente no Unity Catalog na qual você tem o privilégio

EXECUTEe que implementa a lógica de filtro de linha ou máscara de coluna que você deseja aplicar.

Para melhores práticas, limitações e exemplos de UDFs, consulte UDFs para melhores práticas de políticas ABAC. MANAGEsobre o objeto ou propriedade do objeto.

requisitos de computação

- Você deve usar compute no Databricks Runtime 16.4 ou acima ou serverless compute.

A computação que executa tempos de execução mais antigos não pode acessar tabelas protegidas pelo ABAC. Como solução temporária, você pode configurar o ABAC para ser aplicado somente a um grupo específico. Adicione os usuários que você deseja restringir a esse grupo. Os usuários que não estão no grupo ainda podem acessar as tabelas.

- Catalog Explorer

- SQL

-

Em seu site Databricks workspace, clique em

Catalog .

-

Selecione o objeto que determina o escopo da política, como um catálogo, esquema ou tabela.

-

Clique na guia Políticas .

-

Clique em Nova política .

-

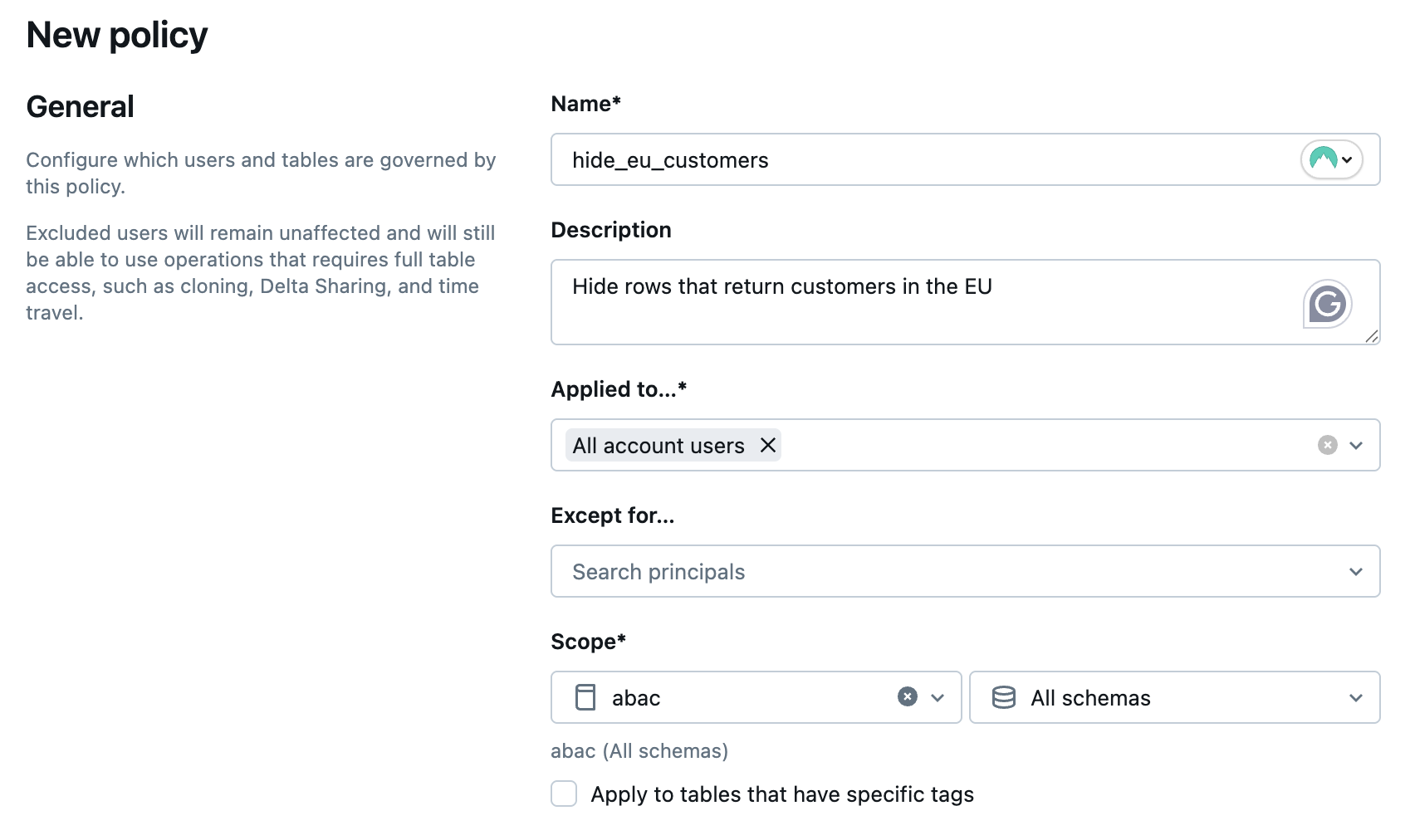

Em geral :

- No campo Nome , insira um nome para sua apólice.

- No campo Descrição , insira uma descrição para sua política.

- Em " Aplicado a..." , pesquise e selecione as entidades às quais a política se aplica.

- Em "Exceto para..." , adicione quaisquer entidades que você queira excluir da política.

- Em Escopo , escolha o catálogo, os esquemas e as tabelas aos quais você deseja que a política seja aplicada.

-

Em Finalidade , escolha se deseja mascarar colunas ou ocultar linhas.

-

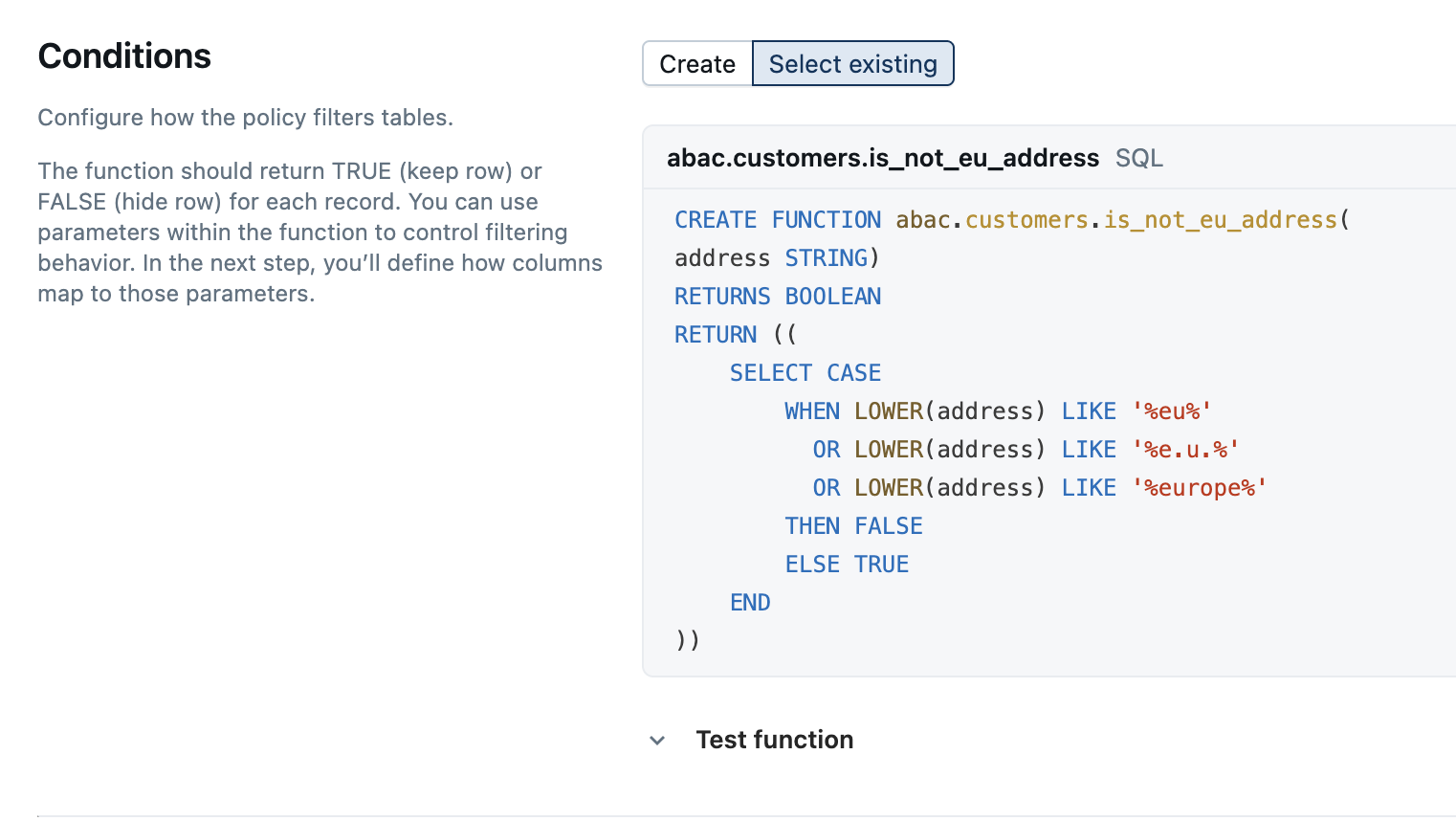

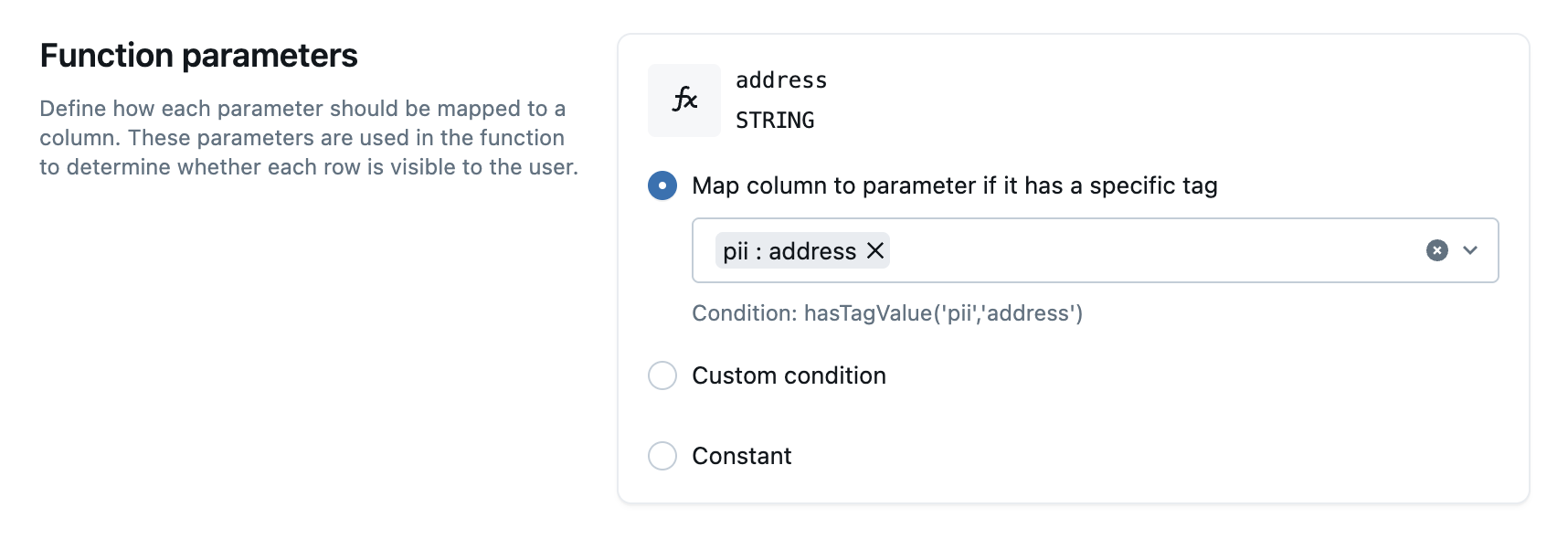

Nas seções de parâmetros Condições e Função , configure como você deseja que a política oculte colunas ou oculte linhas. Isso é feito especificando uma função de mascaramento, juntamente com as condições para aplicar a função.

-

Clique em Criar política .

A seguir está a sintaxe geral para criar uma política:

CREATE POLICY <policy_name>

ON <securable_type> <securable_name>

COMMENT '<policy_description>'

-- One of the following:

ROW FILTER <udf_name>

| COLUMN MASK <udf_name> ON COLUMN <target_column>

TO `<principal_name>`[, `<principal_name>`, ...]

[EXCEPT `<principal_name>`[, `<principal_name>`, ...]]

FOR TABLES

[WHEN hasTag('<key>') OR hasTagValue('<key>', '<value>')]

MATCH COLUMNS hasTag('<key>') OR hasTagValue('<key>', '<value>') AS <alias>

USING COLUMNS <alias>[, <alias>, ...];

Quando você define condições em nível de tabela (MATCH COLUMNS), a política se aplica à tabela somente se cada condição corresponder a pelo menos uma coluna. Se uma condição não corresponder a nenhuma coluna na tabela, a política não se aplicará à tabela e o Databricks ignorará qualquer filtragem de linha ou mascaramento de coluna.

Por exemplo, se uma política define MATCH COLUMNS condition1, condition2, condition3, a política entrará em vigor somente se cada uma das três condições corresponder a pelo menos uma coluna na tabela.

Uma política pode incluir até três condições de coluna em sua cláusula MATCH COLUMNS .

Este exemplo define uma política de filtro de linhas que exclui as linhas de clientes europeus das consultas feitas por analistas baseados nos EUA:

CREATE POLICY hide_eu_customers

ON SCHEMA prod.customers

COMMENT 'Hide rows with European customers from sensitive tables'

ROW FILTER non_eu_region

TO `us_analysts`

FOR TABLES

MATCH COLUMNS

hasTag('geo_region') AS region

USING COLUMNS (region);

Este exemplo define uma política de máscara de coluna que oculta os números de previdência social dos analistas dos EUA, exceto para aqueles do grupo admins:

CREATE POLICY mask_SSN

ON SCHEMA prod.customers

COMMENT 'Mask social security numbers'

COLUMN MASK mask_SSN

TO `us_analysts`

EXCEPT `admins`

FOR TABLES

MATCH COLUMNS

hasTagValue('pii', 'ssn') AS ssn

ON COLUMN ssn;

Os dados da tag são armazenados como texto simples e podem ser replicados globalmente. Não use nomes de tags, valores ou descritores que possam comprometer a segurança de seu recurso. Por exemplo, não use nomes de tags, valores ou descritores que contenham informações pessoais ou confidenciais.

Editar uma política

Permissões necessárias: MANAGE no objeto ou no proprietário do objeto.

- Catalog Explorer

- SQL

- Em seu site Databricks workspace, clique em

Catalog .

- Selecione o objeto que determina o escopo da política, como um catálogo, esquema ou tabela.

- Clique na guia Políticas .

- Selecione a política e faça edições.

- Clique em Atualizar política .

CREATE OR REPLACE POLICY <policy_name>

ON <securable_type> <securable_name>

COMMENT '<policy_description>'

-- One of the following:

ROW FILTER <udf_name>

| COLUMN MASK <udf_name> ON COLUMN <target_column>

TO `<principal_name>`[, `<principal_name>`, ...]

[EXCEPT `<principal_name>`[, `<principal_name>`, ...]]

FOR TABLES

[WHEN hasTag('<key>') OR hasTagValue('<key>', '<value>')]

MATCH COLUMNS hasTag('<key>') OR hasTagValue('<key>', '<value>') AS <alias>

USING COLUMNS <alias>[, <alias>, ...];

Excluir uma política

Permissões necessárias: MANAGE no objeto ou no proprietário do objeto.

- Catalog Explorer

- SQL

- Em seu site Databricks workspace, clique em

Catalog .

- Selecione o objeto que determina o escopo da política, como um catálogo, esquema ou tabela.

- Clique na guia Políticas .

- Selecione a política.

- Clique em Excluir política .

DROP POLICY <policy_name> ON <securable_type> <securable_name>

Solução de problemas de vários filtros ou máscaras

Quando um usuário consulta uma tabela regida pelo ABAC, apenas um filtro de linha distinto por tabela pode ser resolvido para cada usuário. Além disso, apenas uma máscara de coluna distinta por coluna pode ser resolvida para cada usuário. É possível definir várias políticas ABAC em uma tabela, desde que elas estejam em conformidade com essas restrições. Isso evita resultados ambíguos quando vários filtros ou máscaras distintos são aplicados ao mesmo usuário.

Quando o Databricks detecta vários filtros ou máscaras distintos durante a avaliação da política para um determinado usuário, ele gera um erro INVALID_PARAMETER_VALUE.UC_ABAC_MULTIPLE_ROW_FILTERS ou COLUMN_MASKS_FEATURE_NOT_SUPPORTED.MULTIPLE_MASKS . Esse comportamento é intencional e bloqueia o acesso à tabela até que o conflito seja resolvido.

Compreendendo como ocorrem vários filtros de linha ou máscaras

Vários filtros ou máscaras podem surgir de várias maneiras:

-

Uma única política gera vários filtros ou máscaras.

Isso pode acontecer quando várias colunas correspondem às condições da política. Por exemplo, a política a seguir define um filtro de linha com base em tags de colunas comregion=EMEA:SQLCREATE OR REPLACE POLICY region_filter_policy

ON TABLE my_catalog.my_schema.customer_data

ROW FILTER my_catalog.my_schema.filter_by_region

TO `account users`

FOR TABLES

MATCH COLUMNS

hasTagValue('region', 'EMEA') AS region_cols

USING COLUMNS (region_cols);Se a tabela

customer_datativer várias tags de coluna comregion=EMEA, esta única política gerará um filtro de linha por coluna correspondente. Quando o Databricks avalia a política, ele detecta vários filtros de linha e gera o erro. -

Várias políticas definem filtros ou máscaras na mesma tabela ou coluna. Se mais de uma política ABAC se aplicar à mesma tabela ou coluna, o Databricks detectará vários filtros ou máscaras eficazes.

-

Uma tabela ou coluna já tem um filtro ou máscara aplicado manualmente. Conflitos também podem ocorrer quando uma tabela ou coluna inclui um filtro de linha ou máscara de coluna aplicado manualmente (não ABAC) e um ou mais filtros ou máscaras definidos pelo ABAC.

Como resolver o erro

Você pode resolver o erro de filtros de várias linhas com qualquer uma das seguintes abordagens:

-

Refine as correspondências de coluna da sua política : atualize a cláusula

MATCH COLUMNSpara ser mais específica, garantindo que ela corresponda a apenas uma coluna. Por exemplo, combine várias condições para restringir a correspondência. -

Ajuste suas tags governadas : revise quais colunas têm as tags governadas que acionam a política. Remova ou modifique essas tags se elas não devem ser incluídas no filtro de linha.

-

Reestruture suas políticas : em vez de depender de condições que podem corresponder a várias colunas, considere criar políticas separadas com segmentação de colunas explícita. Isso lhe dá mais controle sobre quais colunas acionam filtros de linha.