Criar funções do Postgres

O dimensionamento automático do Lakebase está disponível nas seguintes regiões: us-east-1, us-east-2, us-west-2, eu-central-1, eu-west-1, ap-south-1, ap-southeast-1, ap-southeast-2.

O Lakebase autoscale é a versão mais recente do Lakebase com recursos como autoscale compute, escala-to-zero, branching e instant restore. Para comparação de recursos com o provisionamento do Lakebase, veja escolhendo entre versões.

Ao criar um projeto, o Lakebase cria várias funções do Postgres no projeto:

- Uma função do Postgres para a identidade do proprietário do projeto Databricks (por exemplo,

user@databricks.com), que possui o banco de dados defaultdatabricks_postgres - Uma função administrativa

databricks_superuser

O banco de dados databricks_postgres é criado para que você possa se conectar e experimentar o Lakebase imediatamente após a criação do projeto.

Diversas funções de gerenciamento de sistema também são criadas. Estas são funções internas utilizadas pelo serviço Databricks para gerenciamento, monitoramento e operações de dados.

Os papéis do Postgres controlam o acesso ao banco de dados (quem pode consultar os dados). Para obter informações sobre permissões de projeto (quem pode gerenciar a infraestrutura), consulte Permissões de projeto. Para um tutorial sobre como configurar ambos, consulte o tutorial: Conceder acesso ao projeto e ao banco de dados a um novo usuário.

Consulte Funções pré-criadas e Funções do sistema.

Criar funções do Postgres

O Lakebase suporta dois tipos de funções do Postgres para acesso ao banco de dados:

- Funções OAuth para identidades Databricks: Crie-as usando a extensão

databricks_authe SQL. Permite que identidades Databricks (usuários, entidades de serviço e grupos) se conectem usando tokens OAuth . - Funções de senha nativas do Postgres: Crie-as usando a interface do usuário do Lakebase ou SQL. Utilize qualquer nome de função válido com autenticação por senha.

Para obter orientações sobre como escolher o tipo de função a ser usada, consulte a Visão geral da autenticação. Cada um foi projetado para diferentes casos de uso.

Crie uma função OAuth para uma identidade do Databricks usando SQL.

Para permitir que as identidades Databricks (usuários, entidades de serviço ou grupos) se conectem usando tokens OAuth , você deve criar suas funções do Postgres usando a extensão databricks_auth . Criar uma função para um grupo permite que todos os membros do grupo se autentiquem usando essa função, simplificando o gerenciamento de permissões.

Para obter instruções detalhadas sobre como obter tokens OAuth em fluxos de usuário para máquina e de máquina para máquina, consulte "Obter tokens OAuth em um fluxo de usuário para máquina" e "Obter tokens OAuth em um fluxo de máquina para máquina" na documentação de autenticação.

Pré-requisitos:

- Você deve ter permissões

CREATEeCREATE ROLEno banco de dados. - Você precisa estar autenticado como uma identidade Databricks com um token OAuth válido.

- Sessões autenticadas nativas do Postgres não podem criar funções OAuth.

Para criar uma função OAuth:

-

Crie a extensão

databricks_auth. Cada banco de dados Postgres deve ter sua própria extensão.SQLCREATE EXTENSION IF NOT EXISTS databricks_auth; -

Use a função

databricks_create_rolepara criar uma função do Postgres para a identidade do Databricks:SQLSELECT databricks_create_role('identity_name', 'identity_type');Para um usuário do Databricks:

SQLSELECT databricks_create_role('myuser@databricks.com', 'USER');Para uma entidade de serviço Databricks:

SQLSELECT databricks_create_role('8c01cfb1-62c9-4a09-88a8-e195f4b01b08', 'SERVICE_PRINCIPAL');Para um grupo Databricks:

SQLSELECT databricks_create_role('My Group Name', 'GROUP');O nome do grupo diferencia maiúsculas de minúsculas e deve corresponder exatamente como aparece no seu workspace Databricks . Ao criar uma função do Postgres para um grupo, qualquer membro direto ou indireto (usuário ou entidade de serviço) desse grupo Databricks pode se autenticar no Postgres como a função do grupo usando seus tokens OAuth individuais. Isso permite gerenciar permissões no nível do grupo no Postgres, em vez de manter permissões para usuários individuais.

-

Conceda permissões de banco de dados à função recém-criada.

A função databricks_create_role() cria uma função do Postgres com permissão LOGIN apenas. Após criar a função, você deve conceder os privilégios e permissões de banco de dados apropriados nos bancos de dados, esquemas ou tabelas específicos que o usuário precisa acessar. Aprenda como: gerenciar permissões

Autenticação baseada em grupo

Ao criar uma função do Postgres para um grupo do Databricks, você habilita a autenticação baseada em grupo. Isso permite que qualquer membro do grupo Databricks se autentique no Postgres usando a função do grupo, simplificando o gerenciamento de permissões.

Como funciona:

- Crie uma função do Postgres para um grupo do Databricks usando

databricks_create_role('Group Name', 'GROUP'). - Conceda permissões de banco de dados à função de grupo no Postgres. Consulte gerenciar permissões.

- Qualquer membro direto ou indireto (usuário ou entidade de serviço) do grupo Databricks pode se conectar ao Postgres usando seus tokens OAuth individuais.

- Ao se conectar, o membro se autentica com a função do grupo e herda todas as permissões concedidas a essa função.

Fluxo de autenticação:

Quando um membro do grupo se conecta, ele especifica o nome da função Postgres do grupo como nome de usuário e seus próprios tokens OAuth como senha:

export PGPASSWORD='<OAuth token of a group member>'

export GROUP_ROLE_NAME='<pg-case-sensitive-group-role-name>'

psql -h $HOSTNAME -p 5432 -d databricks_postgres -U $GROUP_ROLE_NAME

Considerações importantes:

- Validação de associação a grupos: A associação a grupos é validada apenas no momento da autenticação. Se um membro for removido do grupo Databricks após o estabelecimento de uma conexão, a conexão permanecerá ativa. Novas tentativas de conexão de membros removidos serão rejeitadas.

- Delimitação do espaço de trabalho: a autenticação baseada em grupo é compatível apenas com os grupos atribuídos ao mesmo workspace Databricks que o projeto. Para aprender como atribuir grupos a um workspace, consulte Gerenciar grupos.

- Diferenciação entre maiúsculas e minúsculas: O nome do grupo usado em

databricks_create_role()deve corresponder exatamente ao nome do grupo como aparece no seu workspace Databricks , incluindo maiúsculas e minúsculas. - Gerenciamento de permissões: Gerenciar permissões no nível de grupo no Postgres é mais eficiente do que gerenciar permissões de usuários individuais. Ao conceder permissões à função de grupo, todos os membros atuais e futuros do grupo herdam essas permissões automaticamente.

Os nomes dos cargos não podem exceder 63 caracteres, e alguns nomes não são permitidos. Saiba mais: funções gerenciais

Crie uma função de senha nativa do Postgres

Você pode criar funções de senha nativas do Postgres usando a interface do usuário do Lakebase ou o comando SQL padrão.

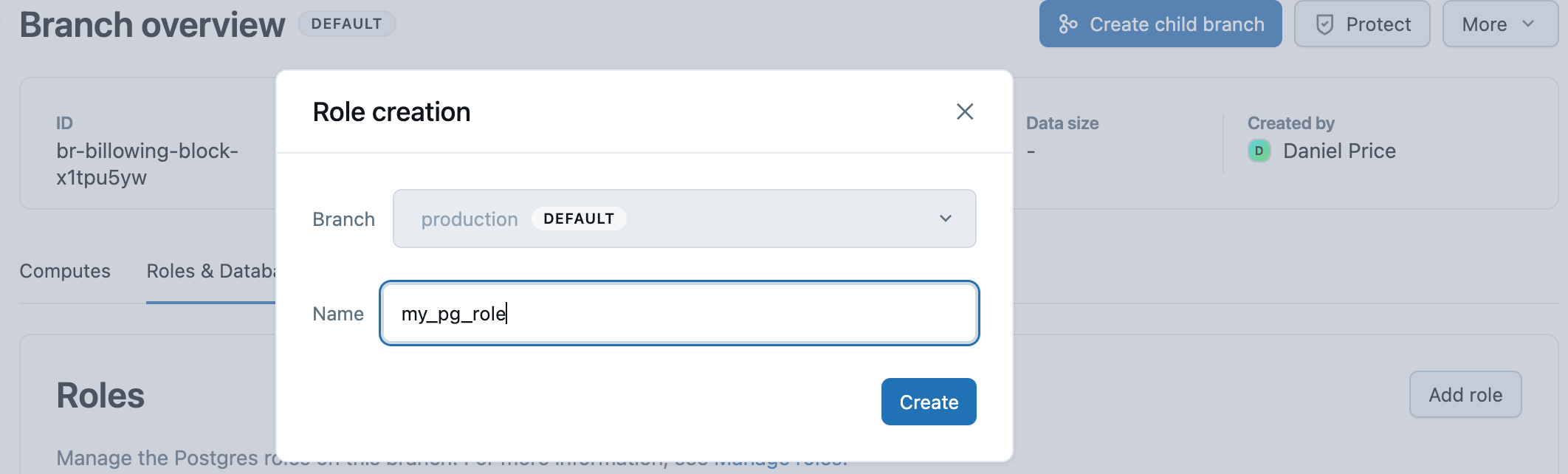

Utilizando a interface do usuário:

- No aplicativo Lakebase, navegue até a página de visão geral da sua filial e, em seguida, até a tab Funções e Bancos de Dados da filial.

- Clique em Adicionar função e especifique um nome para a função (qualquer nome de função válido do Postgres).

- Clique em Criar .

- Copie a senha gerada e forneça-a em local seguro ao usuário que utilizará essa função.

A interface do usuário do Lakebase gera automaticamente uma senha segura com entropia de 60 bits. As funções criadas através da interface do usuário recebem automaticamente a associação à função databricks_superuser , que fornece amplos privilégios de banco de dados.

Utilizando SQL:

Você também pode criar funções de senha nativas do Postgres usando o comando SQL padrão do Postgres:

CREATE ROLE role_name WITH LOGIN PASSWORD 'your_secure_password';

Ao criar funções com SQL, a senha deve ter pelo menos 12 caracteres, com uma combinação de letras minúsculas, maiúsculas, números e símbolos. As senhas definidas pelo usuário são validadas no momento da criação para garantir entropia de 60 bits.

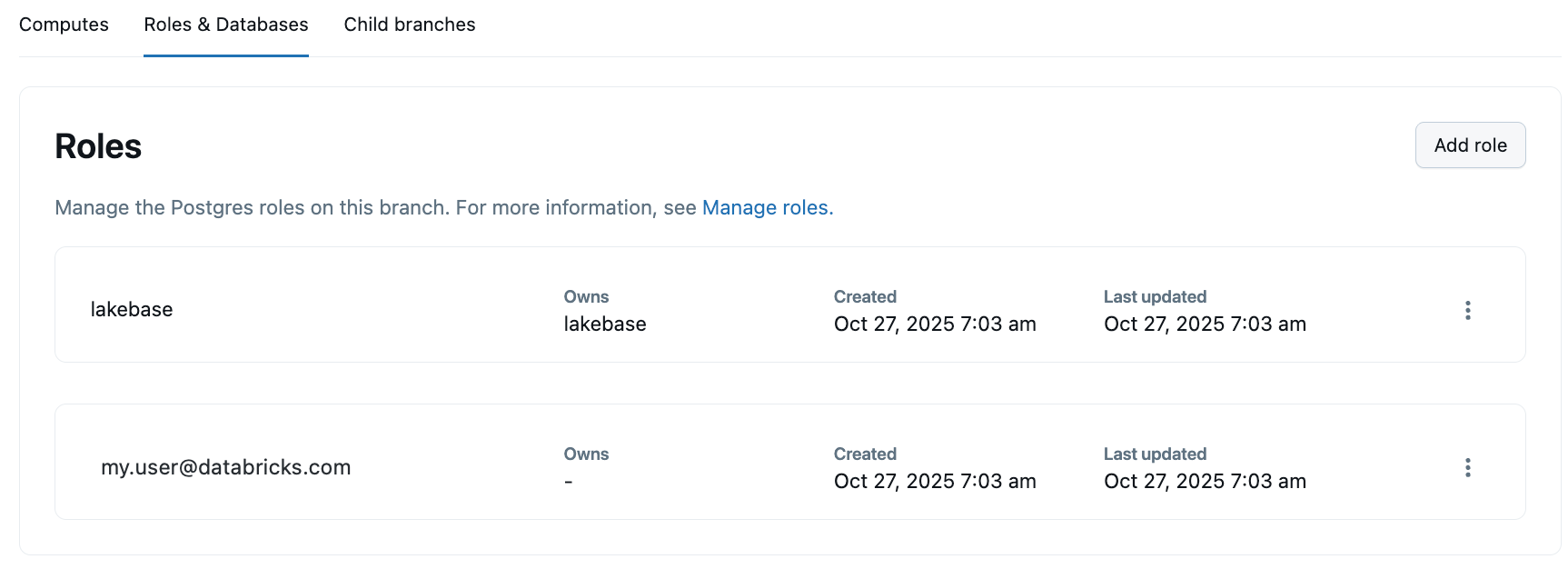

visualizar funções do Postgres

- UI

- PostgreSQL

Para view todas as funções do Postgres em seu projeto, navegue até tab Funções e Bancos de Dados do seu branch no aplicativo Lakebase. Todas as funções criadas na ramificação, com exceção das funções do sistema, estão listadas, incluindo as funções nativas do Postgres com autenticação por senha.

Veja todas as funções com o comando \du :

Você pode view todas as funções do Postgres, incluindo as funções do sistema, usando o meta-comando \du de qualquer cliente Postgres (como psql) ou do editor SQL do Lakebase:

\du

List of roles

Role name | Attributes

-----------------------------+------------------------------------------------------------

cloud_admin | Superuser, Create role, Create DB, Replication, Bypass RLS

my.user@databricks.com | Create role, Create DB, Bypass RLS

databricks_control_plane | Superuser

databricks_gateway |

databricks_monitor |

databricks_reader_12345 | Create role, Create DB, Replication, Bypass RLS

databricks_replicator | Replication

databricks_superuser | Create role, Create DB, Cannot login, Bypass RLS

databricks_writer_12345 | Create role, Create DB, Replication, Bypass RLS

Esta seção exibe todas as funções e seus atributos (Superusuário, Criar função, Criar banco de dados, etc.).

Remover uma função do Postgres

Você pode remover tanto as funções baseadas em identidade do Databricks quanto as funções nativas de senha do Postgres.

- UI

- PostgreSQL

Excluir uma função é uma ação permanente que não pode ser desfeita. Não é possível excluir uma função que seja proprietária de um banco de dados. O banco de dados deve ser excluído antes de excluir a função proprietária do banco de dados.

Para excluir qualquer função do Postgres usando a interface do usuário:

- Acesse a tab "Funções e Bancos de Dados" da sua filial no aplicativo Lakebase.

- Selecione "Excluir função" no menu de funções e confirme a exclusão.

Você pode remover qualquer função do Postgres usando o comando padrão do Postgres. Para obter detalhes, consulte a documentação do PostgreSQL sobre como remover funções (rolling roles).

Abandone uma vaga:

DROP ROLE role_name;

Após a remoção de uma função baseada em identidade do Databricks, essa identidade não poderá mais autenticar-se no Postgres usando tokens OAuth até que uma nova função seja criada.

Funções pré-criadas

Após a criação de um projeto, Databricks cria automaticamente funções do Postgres para administração do projeto e para iniciar o processo.

Função | Descrição | Privilégios herdados |

|---|---|---|

| A identidade Databricks do criador do projeto (por exemplo, | Membro de |

| Uma função administrativa interna. Utilizado para configurar e gerenciar o acesso em todo o projeto. Este cargo confere amplos privilégios. | Herda de |

Saiba mais sobre as capacidades e privilégios específicos dessas funções: Capacidades de funções pré-criadas

Funções do sistema criadas pelo Databricks

Databricks cria as seguintes funções de sistema necessárias para o serviço interno. Você pode view essas funções emitindo um comando \du a partir de psql ou do Editor SQL do Lakebase.

Função | Propósito |

|---|---|

| Função de superusuário usada para gerenciamento de infraestrutura cloud . |

| Função de superusuário usada por componentes internos do Databricks para operações de gerenciamento. |

| Utilizado pelo serviço de coleta de medições internas |

| Utilizado para operações de replicação de banco de dados |

| Função por banco de dados usada para criar e gerenciar tabelas sincronizadas. |

| Função por banco de dados usada para ler tabelas registradas no Unity Catalog |

| Utilizado para conexões internas para gerenciamento de serviço de atendimento de dados |

Para aprender como funcionam os papéis, privilégios e associações de papéis no Postgres, utilize o seguinte recurso na documentação do Postgres: