Conecte seu provedor Git ao Databricks.

Esta página explica como configurar as credenciais Git de um usuário no Databricks para que você possa conectar repositórios remotos usando pastas Git. Escolha seu provedor Git abaixo e siga os passos de autenticação.

Configurar as credenciais do Git para uma entidade de serviço

Você também pode configurar as credenciais do Git para uma entidade de serviço do Databricks. Entidade de serviço é a opção recomendada para Jobs, pipelines CI/CD e outros fluxos de trabalho automatizados que não devem ser associados a um usuário.

Para autorizar uma entidade de serviço Databricks a aceder às pastas Git do seu workspace, consulte Autorizar uma entidade de serviço a aceder às pastas Git.

GitHub

Esta seção aborda o GitHub e o GitHub Advanced Enterprise.

Aplicativo Databricks GitHub (recomendado)

Para contas GitHub hospedadas, Databricks recomenda o uso do aplicativoDatabricks GitHub para autenticação em vez de access tokens pessoal (PATs). O aplicativo GitHub usa OAuth 2.0 com tráfego de repositório criptografado, renova tokens automaticamente e permite que você limite o acesso a repositórios específicos.

- GitHub Enterprise Server não permite vincular sua account GitHub . Use um access tokenpessoal .

- Usuários corporativos não podem instalar aplicativos GitHub em suas contas de usuário. Use um access token pessoal, que funciona tanto com repositórios da organização quanto com repositórios pessoais.

Para vincular sua account GitHub ao aplicativo Databricks GitHub :

-

Clique no ícone do seu usuário e selecione Configurações .

-

Clique na conta vinculada tab.

-

Clique em Adicionar credencial Git .

-

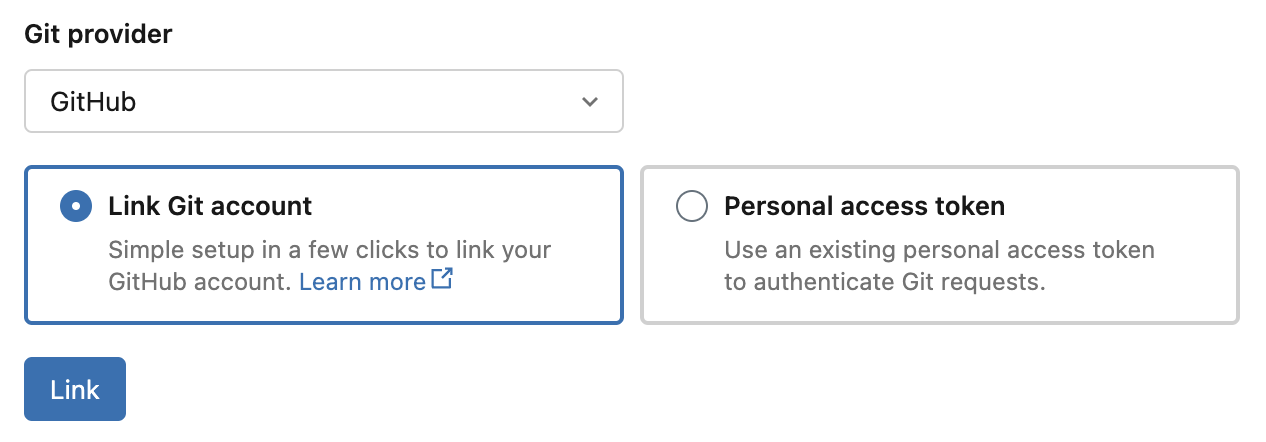

Defina seu provedor como GitHub , selecione Vincular account Git e clique em Vincular .

-

Na página de autorização do aplicativo Databricks no GitHub, clique em "Autorizar Databricks" para autorizar o aplicativo. Isso permite que o Databricks execute operações Git em seu nome, como clonar repositórios. Consulte a seção "Autorizando aplicativos do GitHub" na documentação do GitHub.

-

Instale o aplicativo Databricks GitHub nos repositórios que você deseja acessar a partir de pastas Git:

- Abra a página de instalação do aplicativo Databricks no GitHub. Você precisa ser o proprietário account para instalar o aplicativo.

- Selecione o site account que possui os repositórios que o senhor deseja acessar.

- Opcionalmente, selecione "Somente repositórios selecionados" para limitar o acesso a repositórios específicos.

- Clique em Instalar .

Para obter mais informações, consulte Sobre a instalação de aplicativos GitHub.

Databricks armazena seus tokens de acesso e refresh seguindo a integração padrão OAuth 2.0. GitHub gerencia todos os outros controles de acesso. tokens de acesso expiram após 8 horas. tokens de atualização expiram após 6 meses de inatividade, exigindo que você reconfigure suas credenciais. Opcionalmente, você pode criptografar tokens usando a chave de gerenciamento do cliente.

access tokenpessoal clássico

Para criar um access token pessoal clássico no GitHub:

- Clique no ícone do seu usuário e, em seguida, clique em Configurações .

- Clique em Configurações do desenvolvedor .

- Clique em Acesso pessoal tokens > tokens (clássico) .

- Clique em Generate new tokens (clássico) .

- Insira uma nota para indicar a finalidade dos tokens.

- Selecione o escopo repo . Se o seu repositório usa fluxo de trabalho GitHub Actions , selecione também o escopo do fluxo de trabalho .

- Clique em Generate tokens (Gerar tokens ).

- Copie os tokens e insira-os no Databricks em Configurações > Conta vinculada .

Para autenticação única (SSO), consulte Autorizando um access token pessoal para uso com autenticação única.

access tokenpessoal granular

Os PATs de granularidade fina concedem acesso apenas ao recurso específico de que você precisa. Para criar uma no GitHub:

-

Clique no ícone do seu usuário e, em seguida, clique em Configurações .

-

Clique em Configurações do desenvolvedor .

-

Clique em Personal access tokens > Fine-grained tokens .

-

Clique em Gerar novo token .

-

Configure os tokens:

- Nome do token : Insira um nome único e memorável.

- Descrição : Descreva a finalidade dos tokens.

- Proprietário do recurso : Selecione a organização do GitHub que é proprietária dos repositórios aos quais você terá acesso.

- Validade : Escolha um período de validade (default é 30 dias).

- Acesso ao repositório : Selecione apenas os repositórios necessários para o controle de versão de pastas Git.

- Permissões : Clique em Adicionar permissões e defina Conteúdo como Leitura e gravação . Consulte a documentação doGitHub sobre o escopo de Conteúdo e as Permissões necessárias para access tokenspessoal com granularidade fina.

-

Clique em Generate tokens (Gerar tokens ).

-

Copie os tokens e insira-os no Databricks em Configurações > Conta vinculada .

GitLab

Para criar um access token pessoal no GitLab:

- Clique no ícone do seu usuário e selecione Preferências .

- Clique em access tokenspessoal na barra lateral.

- Clique em Adicionar novos tokens .

- Digite um nome para os tokens.

- Selecione os escopos para os níveis de permissão desejados. Consulte a seção "Escopos access token pessoal" na documentação GitLab .

- Clique em Criar tokens .

- Copie os tokens e insira-os no Databricks em Configurações > Conta vinculada .

Para acesso detalhado a um projeto específico, utilize access tokensao projeto.

AWS CodeCommit

Para criar credenciais HTTPS do Git no AWS CodeCommit:

- Crie credenciais Git HTTPS seguindo a documentação do AWS CodeCommit. O usuário IAM associado deve ter permissões de leitura e gravação para o repositório.

- Copie a senha e insira-a no Databricks em Configurações > Conta vinculada .

Azure DevOps serviço

access tokenpessoal

Use um access token pessoal quando seus repositórios Databricks e Azure DevOps não estiverem na mesma locação Microsoft Entry ID.

O endpoint do serviço Microsoft Entra ID deve ser acessível tanto da sub-rede privada quanto da pública do workspace do Databricks . Para obter mais informações, consulte peeringVPC.

Para criar um access token pessoal no Azure DevOps:

-

Acesse dev.azure.com e faça login na organização DevOps que contém seu repositório.

-

Clique no ícone de configurações do usuário e selecione Tokens de acesso pessoal .

-

Clique em + New tokens .

-

Configure os tokens:

- Digite um nome para os tokens.

- Selecione a organização (nome do repositório).

- Defina uma data de validade.

- Selecione o nível de acesso desejado, como por exemplo, Acesso total .

-

Copie o access token.

-

No Databricks, acesse Configurações > Conta vinculada e insira os tokens.

-

Em "Nome de usuário ou emaildo provedorGit , insira o endereço email que você usa para fazer login na organização DevOps .

Para obter mais informações sobre access tokens pessoal Azure DevOps , consulte a documentaçãoAzure DevOps.

Bitbucket

Databricks oferece suporte à autenticação Bitbucket usando tokens API , access tokens e senhas de aplicativos. Databricks recomenda o uso tokens API para usuários e access tokens para entidades de serviço.

TokensAPI (recomendado)

Para gerar tokens API Bitbucket com escopo, siga a documentaçãoBitbucket.

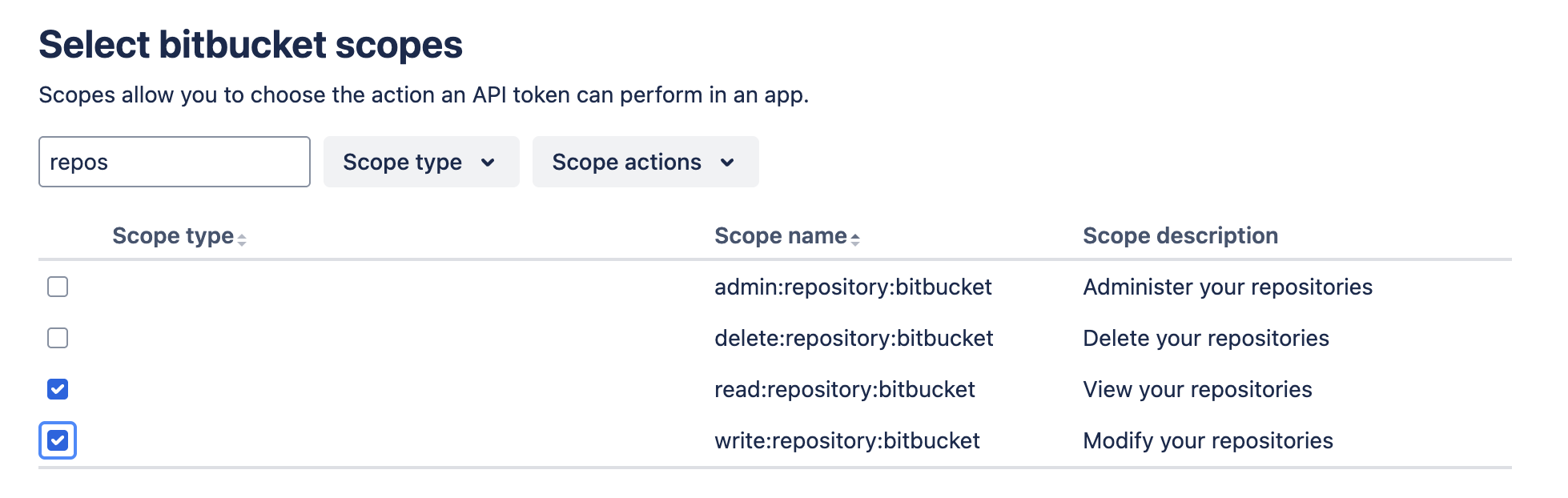

Os tokens devem ter escopos read:repository:bitbucket e write:repository:bitbucket .

Adicione os tokens no Databricks em Configurações > Conta vinculada .

token de acesso

access tokens Bitbucket fornecem autenticação com escopo definido para repositórios, projetos ou espaços de trabalho. Eles são projetados para CI/CD e são recomendados para entidade de serviço. Para criar um access token, consulte a documentaçãoBitbucket sobre access tokens.

Para configurar access tokens para uma entidade de serviço Databricks , consulte Autorizar uma entidade de serviço para acessar pastas Git.

Senha do aplicativo

Descontinuação da senha do aplicativo

A Atlassian está descontinuando o uso de senhas de aplicativos no Bitbucket, com a descontinuação completa programada para 9 de junho de 2026. Após essa data, as senhas dos aplicativos não funcionarão mais. A Databricks recomenda a migração para tokens de API, que oferecem maior segurança e controle administrativo. Para obter mais informações, consulte Transições da nuvemBitbucket para tokens API.

Ao adicionar uma senha de aplicativo no Databricks, você deve inserir seu nome de usuário Bitbucket no campo "Nome de usuário do provedorGit em Configurações > Conta vinculada .

Outros provedores de Git

Se o seu provedor Git não estiver listado, tente selecionar GitHub e inserir o PAT do seu provedor. Essa abordagem costuma funcionar, mas não é garantida.