SSO para Databricks com AWS IAM Identity Center

Esta página demonstra como configurar um Identity Center AWS IAM como provedor de identidade para logon único (SSO) em seu Databricks account. É possível configurar o SSO com o AWS IAM Identity Center utilizando SAML 2.0. O suporte do AWS IAM Identity Center para OIDC não é compatível com o Databricks.

Para evitar ser bloqueado do Databricks durante o teste de login único, Databricks recomenda manter o console account aberto em uma janela diferente do navegador. Também é possível configurar o acesso de emergência com chave de segurança para evitar o bloqueio. Consulte Acesso de emergência para evitar bloqueios.

Habilite o SSO do AWS IAM Identity Center usando SAML

-

Em um novo navegador, acesse tab, log in para o Console de Gerenciamento AWS e navegue até IAM Identity Center. Pode ser necessário habilitar o Centro de Identidades do IAM em AWS account.

-

No console do IAM Identity Center, acesse Aplicativos .

-

Clique em Adicionar aplicativo .

-

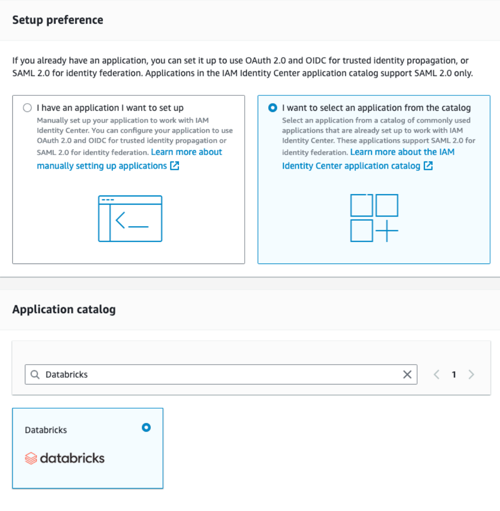

Na preferência de configuração , selecione Quero selecionar um aplicativo do catálogo .

-

Procure e selecione Databricks e clique em Avançar .

-

Copie e salve o valor da URL de login do IAM Identity Center .

-

Faça o download do certificado público no link Certificado do IAM Identity Center.

-

-

Em uma nova tab do navegador, log in no console account Databricks e clique em Segurança

- Clique em Autenticação tab.

- Ao lado de Autenticação , clique em gerenciar .

- Escolha Login único com meu provedor de identidade .

- Clique em "Continuar" .

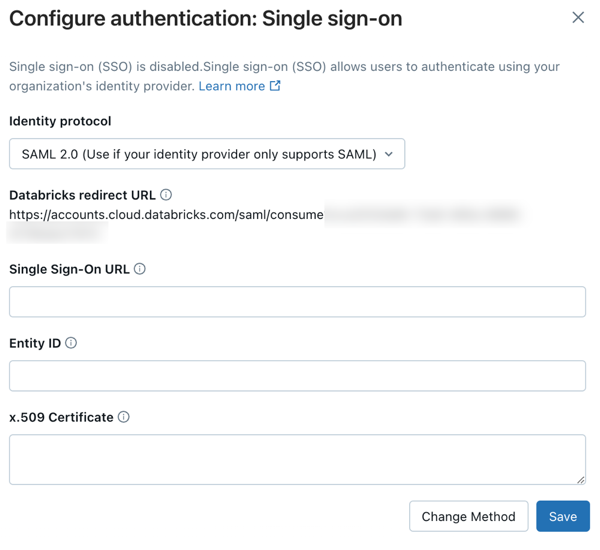

- No protocolo Identidade , selecione SAML 2.0 .

- Defina a URL de logon único e o ID da entidade do provedor de identidade como a URL de logon do Centro de identidadeIAM que você copiou.

- Defina o Certificado x.509 com o texto do Certificado do Centro de IdentidadeIAM que você baixou. Cole o certificado inteiro, incluindo os marcadores do início e do final do certificado.

- Copie o URL de redirecionamento do Databricks .

-

Retorne ao AWS IAM Navegador do centro de identidade tab.

-

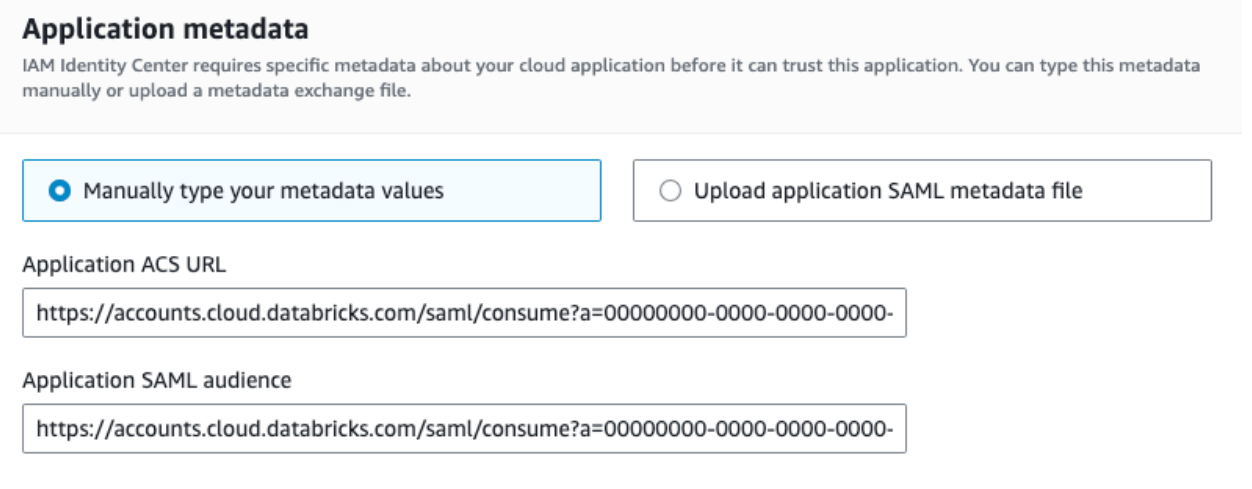

Em Metadados do aplicativo , selecione Digite manualmente seus valores de metadados .

-

Tanto no campo URL do ACS do aplicativo quanto no campo Público do SAML do aplicativo , insira o valor da URL de redirecionamento do Databricks que você copiou.

-

Clique em Enviar .

-

-

Volte para a guia do navegador Databricks.

- Clique em Salvar .

- Clique em Testar SSO para validar se sua configuração de SSO está funcionando corretamente.

- Clique em Habilitar SSO para habilitar o login único em sua conta.

- Teste o login do console da conta com SSO.

Configure o login unificado e adicione usuários ao Databricks

Após configurar SSO, Databricks recomenda que você configure o login unificado e adicione usuários ao seu account usando SCIM provisionamento.

-

Configurar o login unificado

O login unificado permite que você utilize a configuração do console account SSO em seu espaço de trabalho Databricks. Se o seu account foi criado após 21 de junho de 2023 ou se você não configurou SSO antes de 12 de dezembro de 2024, o login unificado estará habilitado em seu account para todos os espaços de trabalho e não poderá ser desabilitado. Para configurar o login unificado, consulte Habilitar login unificado.

-

Adicionar usuários ao Databricks

-

Habilitar o provisionamento JIT

Databricks recomenda habilitar o JIT para adicionar automaticamente os usuários a Databricks quando eles usarem log in pela primeira vez SSO. O provisionamento JIT é ativado por default para contas criadas após 1º de maio de 2025 quando SSO é configurado. Consulte Provisionamento automático de usuários (JIT).

-

Configurar o provisionamento do SCIM

Databricks Recomenda-se utilizar o provisionamento SCIM para sincronizar usuários e grupos automaticamente do seu provedor de identidade para o seu Databricks account. O SCIM simplifica a integração de um novo funcionário ou equipe usando seu provedor de identidade para criar usuários e grupos no Databricks e conceder a eles o nível adequado de acesso. Consulte Sincronizar usuários e grupos do seu provedor de identidade usando SCIM.

-