SSO para Databricks com Keycloak

Esta página demonstra como configurar o Keycloak como provedor de identidade para login único (SSO) em seu Databricks account. O Keycloak é compatível com OpenID Connect (OIDC) e SAML 2.0. O Keycloak não oferece suporte ao SCIM para sincronizar usuários e grupos com o Databricks.

Para evitar o bloqueio do seu acesso Databricks durante os testes de autenticação única (SSO), mantenha o console account aberto em uma janela diferente do navegador. Você também pode configurar o acesso de emergência com chave de segurança para evitar bloqueios. Consulte Acesso de emergência para evitar bloqueios.

Ative o login único do Keycloak

Escolha seu protocolo de identidade:

- OIDC

- SAML 2.0

-

Como administrador account , log in no consoleaccount e clique em Segurança .

-

Clique em Autenticação tab.

-

Ao lado de Autenticação , clique em gerenciar .

-

Escolha Login único com meu provedor de identidade .

-

Clique em "Continuar" .

-

Em Protocolo de identidade , selecione OpenID Connect .

-

Na autenticação tab, anote o valor do URL de redirecionamentoDatabricks .

-

Em um novo navegador, acesse tab, log in para acessar o console de administração do Keycloak.

-

Selecione o domínio para integração com o Databricks ou crie um novo.

-

Crie um novo cliente:

-

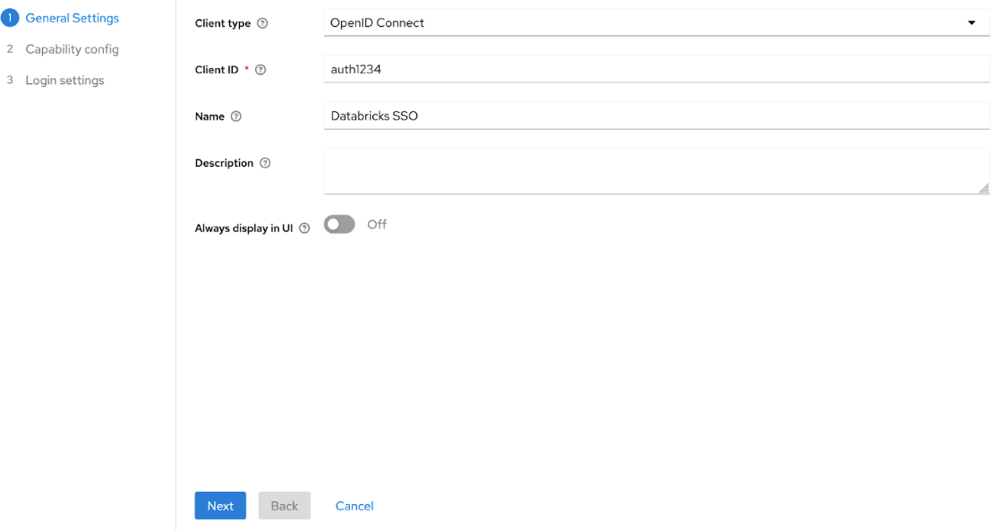

Clique em Clientes e clique em Criar cliente .

-

Em Tipo de cliente , selecione OpenID Connect .

-

Insira um ID e um nome do cliente.

-

Clique em Avançar e em Salvar .

-

-

Configure o cliente Databricks:

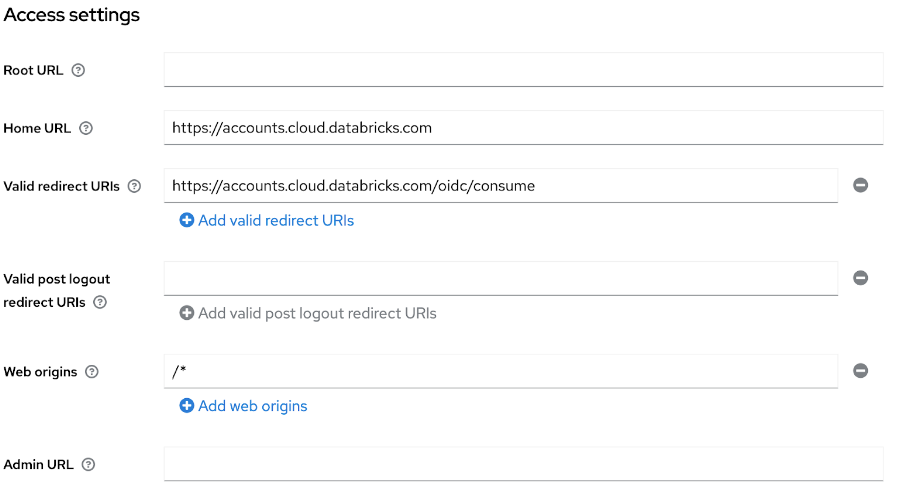

- Em Configurações de acesso , defina o URL inicial como o URL do seu site Databricks account .

- Defina URIs de redirecionamento válidos para o URL de redirecionamento do Databricks que você copiou acima.

- Na configuração de capacidade , defina a autenticação do cliente como Ativada para acesso confidencial.

-

Configure o mapeamento de membros do grupo:

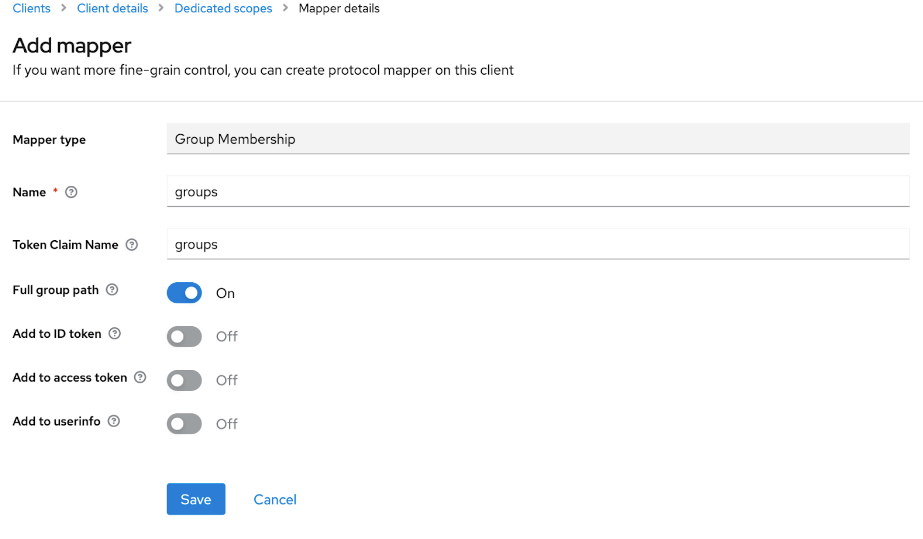

- Clique em Escopos do cliente e selecione o escopo dedicado para seu cliente.

- Nos Mapeadores ( tab), clique em Configurar um novo mapeador .

- Em Tipo de mapeador , selecione Participação em grupo .

- Defina Nome e Nome da reivindicação de tokens como grupos .

- Alterne o caminho completo do grupo para Ativado ou Desativado com base em sua preferência.

-

Retorne para a autenticação do console do Databricks account tab e insira os valores copiados do Keycloak:

- ID do cliente : O ID do cliente do Keycloak.

- Segredo do cliente : Encontrado em Credenciais tab do seu cliente Keycloak.

- URL do emissor do OpenID: Seu URL do Keycloak com domínio (por exemplo,

https://keycloak.example.com/realms/your-realm).

-

Clique em Salvar .

-

Clique em Testar SSO para validar se sua configuração de SSO está funcionando corretamente.

-

Clique em Habilitar SSO para habilitar o login único em sua conta.

-

Teste o login do console da conta com SSO.

-

Como administrador account , log in no consoleaccount e clique em Segurança .

-

Clique em Autenticação tab.

-

Ao lado de Autenticação , clique em gerenciar .

-

Escolha Login único com meu provedor de identidade .

-

Clique em "Continuar" .

-

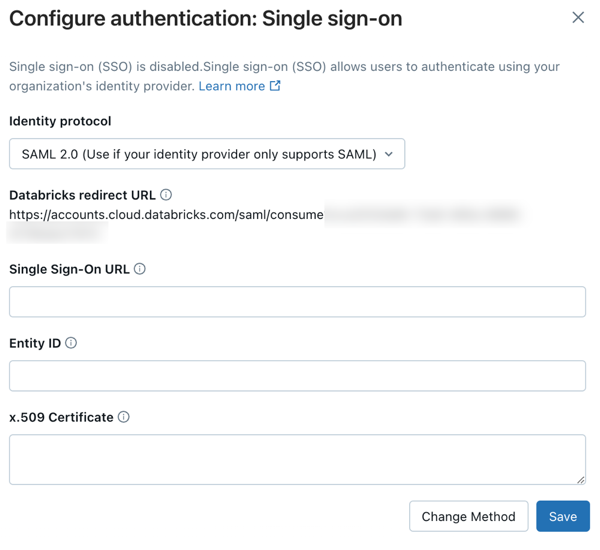

No protocolo Identidade , selecione SAML 2.0 .

-

Na autenticação tab, anote o valor do URL de redirecionamentoDatabricks .

-

Em um novo navegador, acesse tab, log in para acessar o console de administração do Keycloak.

-

Selecione o domínio para integração com o Databricks ou crie um novo.

-

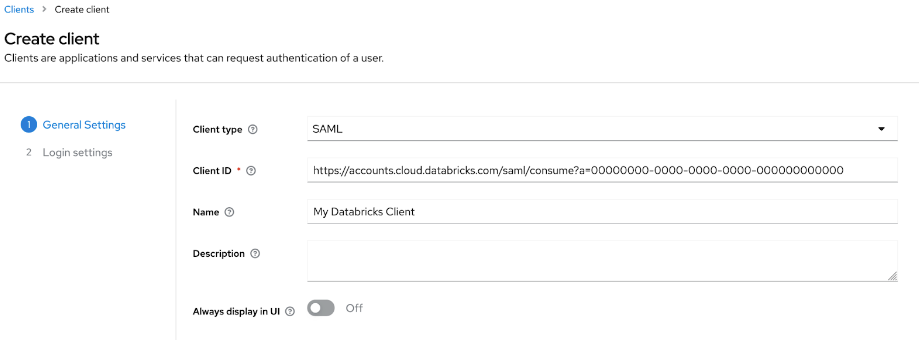

Crie um novo cliente:

- Clique em Clientes e clique em Criar cliente .

- Em Tipo de cliente , selecione SAML .

- Insira um ID e um nome do cliente.

- Clique em Avançar e em Salvar .

- Nas configurações de login, defina URIs de redirecionamento válidos para o URL de redirecionamento do Databricks que você copiou acima.

-

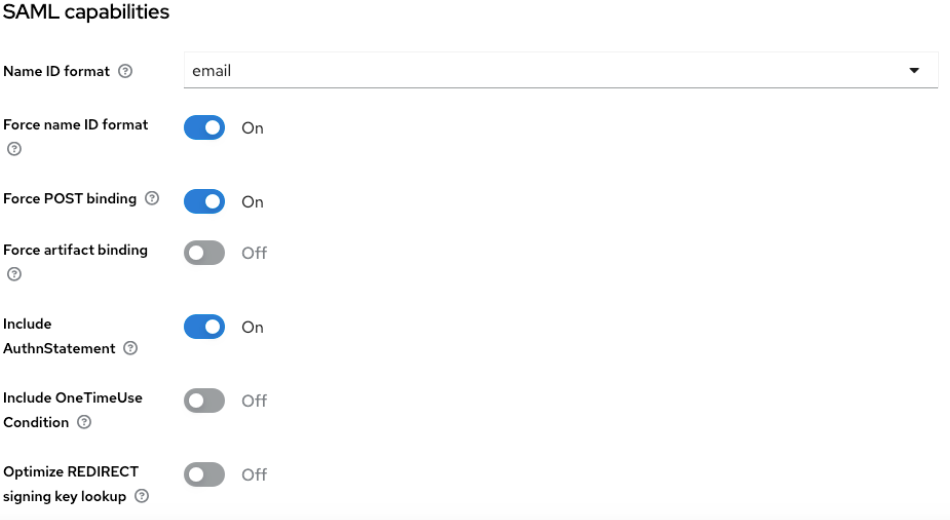

Configure o cliente:

- Em Configurações , acesse tab, em Recursos de SAML, defina o formato do ID de nome comoemail.

- Ative o formato Forçar ID do nome .

- Clique em Salvar .

-

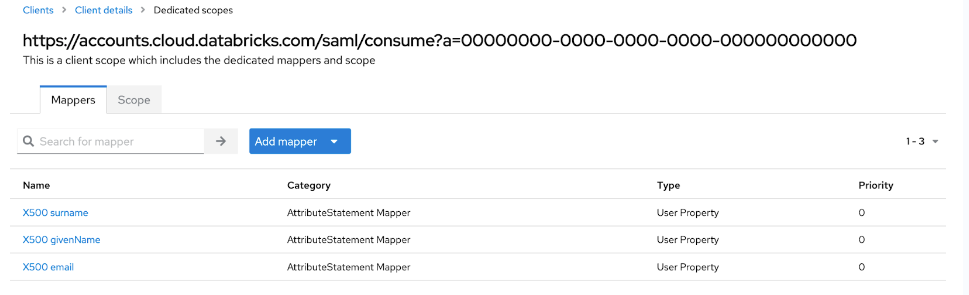

Configure o mapeamento de atributos SAML:

- Clique em Escopos do cliente e selecione o escopo dedicado para seu cliente.

- Em Mappers (Mapeadores) tab, clique em Add predefined mapper (Adicionar mapeador predefinido).

- Selecione X500 email , X500 nome e X500 sobrenome e clique em Adicionar .

-

Recuperar metadados SAML:

- Clique em Configurações do reino e em Geral .

- Clique em Metadados do provedor de identidade SAML 2.0 .

- Nos metadados, salve os seguintes valores:

- O atributo

Locationno elementoSingleSignOnService(por exemplo,https://my-idp.example.com/realms/DatabricksRealm/protocol/saml). Este é o URL de login único em Databricks - O atributo

entityIDno elementoEntityDescriptor(por exemplo,https://my-idp.example.com/realms/DatabricksRealm). - A tag

X509Certificate.

-

Retorne para a autenticação do console do Databricks account tab e insira os valores copiados do Keycloak:

- URL de autenticação única : O atributo

Locationno elementoSingleSignOnService - ID da entidade do provedor de identidade : O atributo

entityIDno elementoEntityDescriptor - Certificado x.509 : A tag

X509Certificate

- URL de autenticação única : O atributo

-

Clique em Salvar .

-

Clique em Testar SSO para validar se sua configuração de SSO está funcionando corretamente.

-

Clique em Habilitar SSO para habilitar o login único em sua conta.

-

Teste o login do console da conta com SSO.

Configurar login unificado e adicionar usuários ao Databricks

Após configurar SSO, Databricks recomenda que você configure o login unificado e adicione usuários ao seu account usando SCIM provisionamento.

-

Configurar o login unificado

O login unificado permite que você utilize a configuração do console account SSO em seu espaço de trabalho Databricks. Se o seu account foi criado após 21 de junho de 2023 ou se você não configurou SSO antes de 12 de dezembro de 2024, o login unificado estará habilitado em seu account para todos os espaços de trabalho e não poderá ser desabilitado. Para configurar o login unificado, consulte Habilitar login unificado.

-

Adicionar usuários ao Databricks

-

Habilitar o provisionamento JIT

Databricks recomenda habilitar o JIT para adicionar automaticamente os usuários a Databricks quando eles usarem log in pela primeira vez SSO. O provisionamento JIT é ativado por default para contas criadas após 1º de maio de 2025 quando SSO é configurado. Consulte Provisionamento automático de usuários (JIT).

-

Configurar o provisionamento do SCIM

Databricks Recomenda-se utilizar o provisionamento SCIM para sincronizar usuários e grupos automaticamente do seu provedor de identidade para o seu Databricks account. O SCIM simplifica a integração de um novo funcionário ou equipe usando seu provedor de identidade para criar usuários e grupos no Databricks e conceder a eles o nível adequado de acesso. Consulte Sincronizar usuários e grupos do seu provedor de identidade usando SCIM.

-