Configurar SSO utilizando SAML

Esta página demonstra como configurar o logon único (SSO) para autenticação no console account e no espaço de trabalho Databricks utilizando SAML. Para obter uma demonstração sobre como configurar o SAML SSO com o Okta, consulte Proteja seu acesso ao Databricks com SAML SSO.

Para obter uma visão geral do logon único no account, consulte Configurar SSO em Databricks.

Ativar SSO usando SAML

As instruções a seguir descrevem como usar o SAML 2.0 para autenticar usuários do console da conta.

Para evitar ser bloqueado do Databricks durante o teste de login único, Databricks recomenda manter o console account aberto em uma janela diferente do navegador. Também é possível configurar o acesso de emergência com chave de segurança para evitar o bloqueio. Consulte Acesso de emergência para evitar bloqueios.

-

Veja a página SSO do console da conta e copie o URL SAML:

- Como administrador account , log in no consoleaccount e clique em Segurança .

- Clique em Autenticação tab.

- Ao lado de Autenticação , clique em gerenciar .

- Escolha Login único com meu provedor de identidade .

- Clique em "Continuar" .

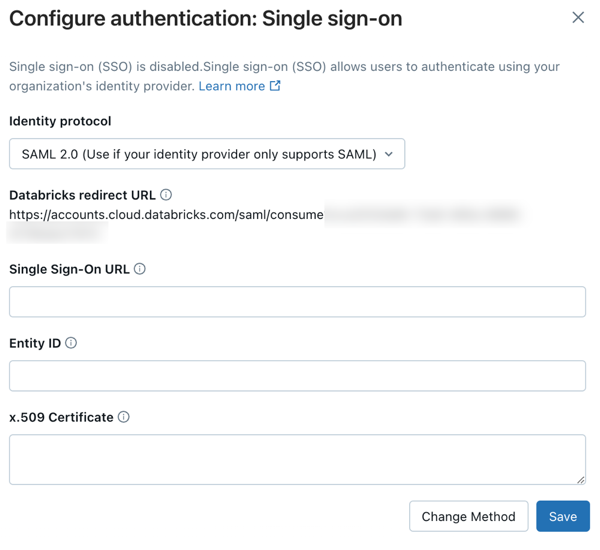

- No protocolo Identidade , selecione SAML 2.0 .

- Copie o valor no campo URL de redirecionamento do Databricks . Você precisará da URL SAML do Databricks para uma etapa posterior.

- Como administrador account , log in no consoleaccount e clique em Segurança .

-

Em outra janela ou tab do navegador, crie um aplicativo Databricks em seu provedor de identidade:

-

Acesse seu provedor de identidade (IdP).

-

Crer um novo aplicativo cliente (web):

- Use a documentação do seu provedor de identidade conforme necessário.

- Para o campo URL SAML (que pode ser chamado de URL de redirecionamento), use o URL SAML do Databricks que você copiou da página Databricks.

-

Copie os seguintes objetos e campos de seu novo aplicativo Databricks:

- O certificado x.509 : um certificado digital fornecido por seu provedor de identidade para proteger as comunicações entre o Databricks e o provedor de identidade

- A URL de login único (SSO) para o seu provedor de identidade . Este é o URL que inicia o SSO com o seu provedor de identidade. Também é por vezes referido como o “ SAML ” ( endpoint).

- O emissor do provedor de identidade : é o identificador exclusivo de seu provedor de identidade SAML. Às vezes, é chamado de ID da entidade ou URL do emissor.

-

-

Configure sua conta do Databricks para usar seu provedor de identidade:

- Retorne ao navegador tab ou à janela com o console Databricks account SSO .

- Digite ou cole os seguintes campos do aplicativo Databricks do seu provedor de identidade: a URL de logon único, o ID da entidade do provedor de identidade e o certificado x.509.

- Clique em Salvar .

- Clique em Testar SSO para validar se sua configuração de SSO está funcionando corretamente.

- Clique em Habilitar SSO para habilitar o login único em sua conta.

- Teste o login do console da conta com SSO.

-

Conceda a todos os usuários da conta acesso ao aplicativo Databricks no seu provedor de identidade. Talvez seja necessário modificar as permissões de acesso do aplicativo.

Configurar login unificado e adicionar usuários ao Databricks

Após configurar SSO, Databricks recomenda que você configure o login unificado e adicione usuários ao seu account usando SCIM provisionamento.

-

Configurar o login unificado

O login unificado permite que você utilize a configuração do console account SSO em seu espaço de trabalho Databricks. Se o seu account foi criado após 21 de junho de 2023 ou se você não configurou SSO antes de 12 de dezembro de 2024, o login unificado estará habilitado em seu account para todos os espaços de trabalho e não poderá ser desabilitado. Para configurar o login unificado, consulte Habilitar login unificado.

-

Adicionar usuários ao Databricks

-

Habilitar o provisionamento JIT

Databricks recomenda habilitar o JIT para adicionar automaticamente os usuários a Databricks quando eles usarem log in pela primeira vez SSO. O provisionamento JIT é ativado por default para contas criadas após 1º de maio de 2025 quando SSO é configurado. Consulte Provisionamento automático de usuários (JIT).

-

Configurar o provisionamento do SCIM

Databricks Recomenda-se utilizar o provisionamento SCIM para sincronizar usuários e grupos automaticamente do seu provedor de identidade para o seu Databricks account. O SCIM simplifica a integração de um novo funcionário ou equipe usando seu provedor de identidade para criar usuários e grupos no Databricks e conceder a eles o nível adequado de acesso. Consulte Sincronizar usuários e grupos do seu provedor de identidade usando SCIM.

-

Substitua um certificado SAML que está prestes a expirar.

Quando o seu certificado SAML estiver expirando, é necessário atualizá-lo no Databricks. Este processo envolve desativar temporariamente o SSO, atualizar o certificado e, em seguida, reativar o SSO.

Quando o SSO está desativado:

-

Sua configuração de SSO não foi excluída, mas você pode editar as configurações.

-

Os usuários não poderão utilizar o SSO até que ele seja reativado.

-

Os usuários com acesso de emergência podem continuar acessando log in com uma senha e MFA. Consulte Acesso de emergência para evitar bloqueios.

Para substituir um certificado SAML que está prestes a expirar, proceda da seguinte forma:

- Exporte o novo XML de metadados da federação do seu provedor de identidade. Este arquivo contém o novo certificado x.509 exigido pela Databricks.

- Como administrador account , log in no consoleaccount e clique em Segurança

- Clique em Autenticação tab.

- Ao lado de Autenticação , clique em gerenciar .

- Clique em Desativar SSO .

- Substitua o texto existente no campo Certificado x.509 pelo novo certificado x.509 do seu provedor de identidade.

- Clique em Ativar SSO .

- Teste o login do console da conta com SSO.

Solução de problemas do SSO SAML

A tabela a seguir lista os códigos de erro SAML que podem ser encontrados durante a autenticação SSO. Cada entrada fornece o nome do erro legível por máquina, uma explicação detalhada e as próximas etapas recomendadas para solução de problemas. Utilize estas informações para identificar e resolver rapidamente problemas de autenticação do SAML no seu workspace.

Nome do erro | Detalhes | Passos seguintes |

|---|---|---|

| O nome de usuário inserido não está associado a este workspace ou account. | Certifique-se de que o usuário foi adicionado à sua lista de permissões de e-mail Databricks workspace ou account. Se o provisionamento de usuários for automatizado (por exemplo, usando SCIM), verifique se o SCIM está funcionando. Entre em contato com o suporte do Databricks com a mensagem de erro, o endereço email do usuário e a data e hora da tentativa de login. |

| SAML A autenticação não está habilitada para este Databricks workspace. | Ative a opção “ SAML ” nas configurações de “ workspace ”. Entre em contato com o administrador do Databricks ou com o suporte do Databricks com a mensagem de erro. |

| A solicitação SAML não pôde ser construída devido a metadados ou configuração inválidos do IdP. | Verifique se há campos ausentes ou inválidos nos metadados do IdP. Verifique as configurações de URL do ACS e ID da entidade. Entre em contato com o suporte do IdP com a mensagem de erro, o arquivo de metadados e o URL do ACS. |

| A afirmação SAML expirou ou ainda não é válida. | Verifique se os relógios do sistema no IdP e no Databricks estão sincronizados (utilizando NTP). Entre em contato com o suporte do IdP com a mensagem de erro, o HAR do navegador e o logs do IdP. |

| A resposta SAML não está assinada, mas é necessária uma assinatura. | Habilite a assinatura para respostas SAML no IdP. Entre em contato com o suporte do IdP com a mensagem de erro e os detalhes da configuração do IdP. |

| A afirmação SAML não está assinada, mas é necessária uma assinatura. | Certifique-se de que o IdP assina as afirmações nas configurações SAML. Entre em contato com o suporte do IdP com a mensagem de erro e os detalhes da configuração do IdP. |

| Não foi encontrada nenhuma assinatura na resposta ou afirmação SAML. | Certifique-se de que as respostas ou asserções SAML estejam assinadas. Entre em contato com o suporte do IdP com a mensagem de erro e a resposta SAML completa. |

| A assinatura na resposta ou afirmação SAML é inválida. | Verifique se o key público correto está configurado em Databricks. Entre em contato com o suporte do IdP com a mensagem de erro e os detalhes da configuração do IdP. |

| O NameID está ausente da asserção SAML, que é necessária para o login. | Atualize o IdP para incluir NameID nas afirmações. Entre em contato com o suporte do IdP com a mensagem de erro, os detalhes da configuração do IdP e a configuração do mapeamento de atributos SAML. |

| Não foi possível inicializar a solicitação SAML. O Databricks não conseguiu criar uma solicitação SAML para retransmitir ao IdP, possivelmente devido a um ID de entidade ou URL de SSO incorreto ou ausente. | Certifique-se de que a configuração no Databricks corresponde ao IdP. Verifique o ID da entidade (ID do emissor IdP ou URL) e a URL do SSO. Entre em contato com o suporte da Databricks e do IdP com a mensagem de erro e os detalhes da configuração do IdP. |

| Falha na validação da resposta SAML. A Databricks não conseguiu validar a resposta SAML do IdP. | Analise a resposta SAML e verifique o erro de validação. Entre em contato com o suporte do IdP com a mensagem de erro, a resposta SAML e a mensagem de erro de validação. |