Configure o DNS para o PrivateLink de entrada da AWS.

Configure o DNS para encaminhar as solicitações do usuário por meio de sua rede privada ao usar o PrivateLink de entrada para o espaço de trabalho Databricks . Esta página aborda padrões de configuração de DNS e instruções de configuração passo a passo. Embora seja possível configurar o DNS para AWS PrivateLink de diversas maneiras, esta página utiliza por padrão uma abordagem recomendada que funciona para a maioria das implementações.

O endpoint PrivateLink de back-end usa automaticamente a resolução de DNS AWS quando você habilita a opção "Habilitar nome DNS" no endpoint VPC . Esta página aborda a configuração de DNS de entrada do PrivateLink.

Visão geral da arquitetura

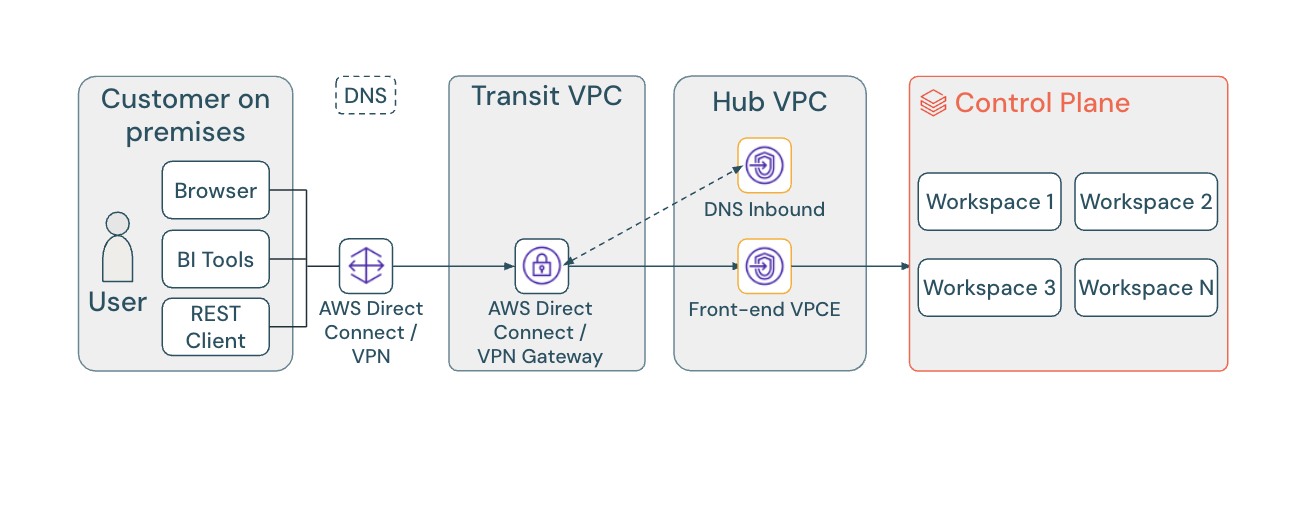

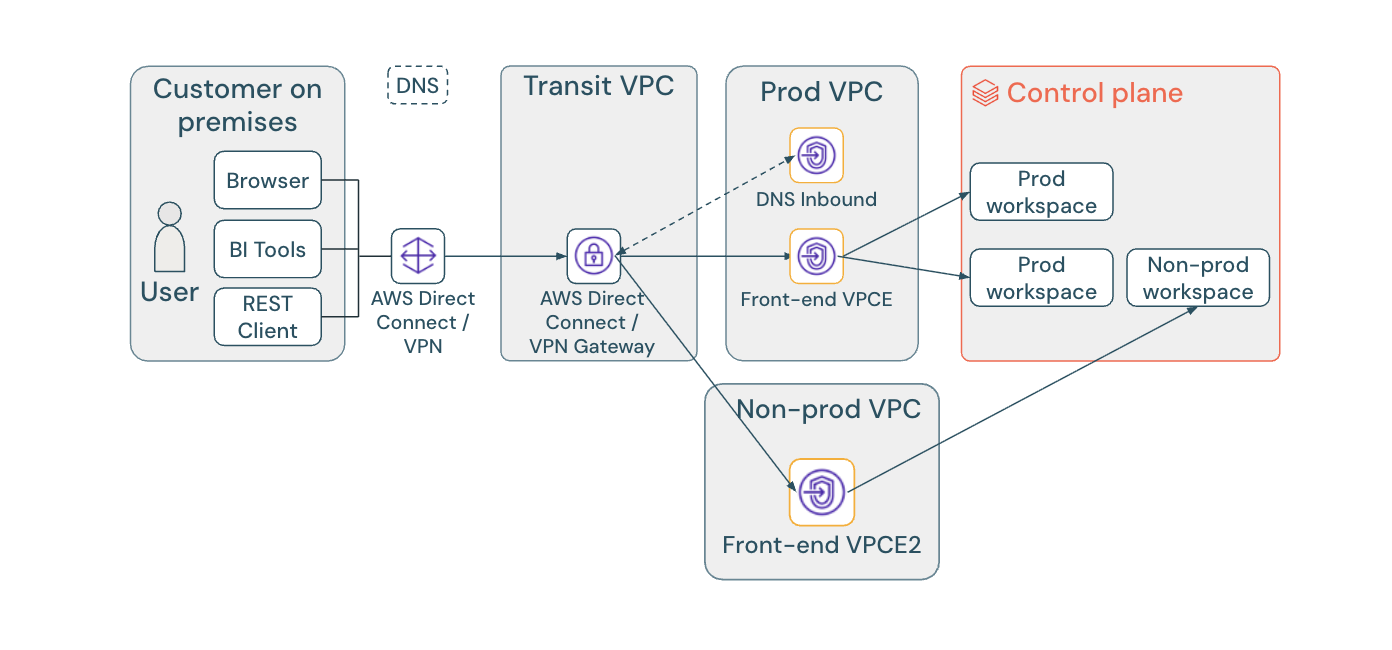

Os diagramas a seguir ilustram os dois padrões de resolução de DNS para o AWS PrivateLink. O padrão que você escolher dependerá dos requisitos da sua organização para gerenciamento e isolamento endpoint .

A abordagem de endpoint único encaminha todo o espaço de trabalho em uma região por meio de um endpoint VPC compartilhado, simplificando a configuração e o gerenciamento de DNS. Esta página adota por padrão esta abordagem recomendada para todas as instruções de configuração.

A abordagem de múltiplosendpoint fornece um endpoint VPC dedicado para cada workspace, permitindo o isolamento de rede em nível workspace , ao custo de maior complexidade.

Resolução de DNS com PrivateLink

Sem o PrivateLink, os URLs workspace são resolvidos para endereços IP públicos por meio de um hostname regional como sydney.cloud.databricks.com, que aponta para um AWS Elastic Load Balancer público. Por exemplo:

$ nslookup myworkspace.cloud.databricks.com

myworkspace.cloud.databricks.com canonical name = sydney.cloud.databricks.com

sydney.cloud.databricks.com canonical name = public-ingress-xxxxx.elb.ap-southeast-2.amazonaws.com

Name: public-ingress-xxxxx.elb.ap-southeast-2.amazonaws.com

Address: 3.26.4.13

Depois de associar um objeto de configurações de acesso privado a um workspace, Databricks atualiza a cadeia de resolução de DNS para incluir o subdomínio privatelink :

$ nslookup myworkspace.cloud.databricks.com

myworkspace.cloud.databricks.com canonical name = sydney.privatelink.cloud.databricks.com

Name: sydney.privatelink.cloud.databricks.com

Address: 10.176.10.182

O URL workspace agora resolve para sydney.privatelink.cloud.databricks.com, que você configura para apontar para o endereço IP privado do seu endpoint VPC . Isso permite que você substitua apenas o domínio privatelink.cloud.databricks.com sem afetar outros serviços Databricks .

Depois de associar um objeto de configurações de acesso privado a um workspace, você não poderá removê-lo. Você só pode substituí-lo por um objeto de configurações de acesso privado diferente. Essa configuração é permanente.

Resolução de DNS

Os registros DNS específicos de que você precisa dependem da sua abordagem de configuração, mas todas as configurações resolvem URLs workspace para o endereço IP privado do seu endpoint VPC de entrada.

- Single endpoint approach (recommended)

- Multi-endpoint approach

Para a maioria das implementações, configure o DNS para resolver o endpoint regional para o IP privado do endpoint da sua VPC. Todos os espaços de trabalho em uma região compartilham o mesmo endpoint VPC .

Configuração de DNS local

Configure o encaminhamento condicional no DNS da sua empresa para encaminhar as consultas de domínio do Databricks para a AWS:

Domínio | Alvo de encaminhamento |

|---|---|

nuvens.databricks.com | endpoint DNS AWS (resolvedor de entrada do Route 53) |

*.aws.databricksapps.com | endpoint DNS AWS (resolvedor de entrada do Route 53) |

Configuração de Zona Hospedada Privada

Crie uma Zona Hospedada Privada para o domínio privatelink.cloud.databricks.com :

Configuração | Valor |

|---|---|

Zona Privada Hospedada | privatelink.cloud.databricks.com |

Nome do registro |

|

Tipo de registro | Um (Alias) |

Valor de registro | ID endpoint VPC |

O valor region é o nome da região do Databricks, por exemplo, sydney, virginia, oregon, e não o nome da região da AWS. Para encontrar o nome de região correto para seu workspace, consulte a linha "Serviço do plano de controle, incluindo aplicativo web" em "IPs de entrada para o plano de controle Databricks.

Todos os espaços de trabalho na mesma região que usam PrivateLink de entrada podem compartilhar o mesmo endpoint VPC e apontar para o mesmo endpoint regional. Esta é a abordagem recomendada para uma gestão simplificada.

Se você precisar de um endpoint VPC separado para cada espaço de trabalho, crie Zonas Hospedadas Privadas específicas para workspacecom registros ALIAS. Essa abordagem proporciona isolamento de rede entre espaços de trabalho, ao custo de maior complexidade.

Configuração de DNS local

Configure o encaminhamento condicional no DNS da sua empresa para encaminhar as consultas de domínio do Databricks para a AWS:

Domínio | Alvo de encaminhamento |

|---|---|

nuvens.databricks.com | endpoint DNS AWS (resolvedor de entrada do Route 53) |

*.aws.databricksapps.com | endpoint DNS AWS (resolvedor de entrada do Route 53) |

Configuração de DNS da VPC de produção

Crie uma Zona Hospedada Privada específica para workspacena sua VPC de produção:

Configuração | Valor |

|---|---|

Zona Privada Hospedada |

|

Tipo de registro | Um (Alias) |

Valor de registro | ID endpoint VPC |

Substitua <workspace> pelo nome de implantação do seu workspace (por exemplo, myworkspace.cloud.databricks.com).

Configuração de DNS de VPC de não produção

Crie uma Zona Hospedada Privada específica para workspacena sua VPC de não produção:

Configuração | Valor |

|---|---|

Zona Privada Hospedada |

|

Tipo de registro | Um (Alias) |

Valor de registro | ID endpoint VPC |

Substitua <workspace2> pelo nome de implantação do seu workspace (por exemplo, myworkspace-dev.cloud.databricks.com).

Utilizar um endpoint porworkspace exige a criação de uma entrada DNS para cada workspace , o que aumenta a complexidade de gerenciamento. Utilize essa abordagem somente quando precisar de um endpoint VPC isolado por workspace para atender a requisitos específicos de segurança ou de rede.

Para uma VPC em uma account AWS separada:

- Ao criar o registro de alias, insira o DNS completo do endpoint da VPC. Por exemplo,

vpce-xxx-xxx.vpce-svc-xxx.us-east-1.vpce.amazonaws.com. O endpoint não aparecerá na lista de endpoints disponíveis. - Clique em Criar .

AWS resolve automaticamente esses nomes globalmente para DNS entreaccount . Você não precisa de RAM AWS para DNS entreaccount .

Opções de configuração

- Conditional forwarding to Route 53 for single endpoint (recommended)

- Conditional forwarding to Route 53 for multi-endpoint

- Manual DNS zone and records

Configure o DNS corporativo para encaminhar consultas de domínios do Databricks para o Amazon Route 53. AWS resolve automaticamente URLs workspace para IPs privados sem a necessidade de gerenciamento manual de registros. Essa abordagem utiliza um único endpoint VPC para todo o espaço de trabalho em uma região.

Benefícios do encaminhamento condicional

- Resolução automática : O Route 53 resolve automaticamente URLs workspace para IPs privados quando o endpoint VPC tem a opção "Habilitar nome DNS" ativada.

- Sem atualizações manuais : Se os IPs endpoint VPC mudarem, o Route 53 atualiza automaticamente os registros DNS.

- Simplifica a gestão : Uma única configuração controla todo o espaço de trabalho em uma região.

Pré-requisitos

Antes de começar, verifique se você tem:

- Um endpoint VPC PrivateLink de entrada com a opção "Habilitar nome DNS" ativada.

- Conectividade de rede entre sua rede corporativa e a AWS usando Direct Connect ou VPN.

- Permissões para criar um recurso do Route 53 e modificar o DNS corporativo.

o passo 1: Crie uma zona hospedada privada

Crie uma zona hospedada privada no Route 53 para os registros DNS workspace Databricks .

- Acesse a página de zonas hospedadas do Route 53 no Console de Gerenciamento da AWS.

- Clique em Criar zona hospedada .

- Para o nome de domínio , digite

privatelink.cloud.databricks.com. - Em Tipo , selecione Zona hospedada privada .

- Na seção "VPCs a associar" , selecione a VPC onde está localizado o seu endpoint de VPC de entrada. Normalmente, essa é a sua VPC de trânsito.

- Clique em Criar zona hospedada .

o passo 2: Crie um registro DNS A

Crie um registro A que mapeie o endpoint regional para o endereço IP privado do endpoint da sua VPC.

-

No console do Route 53, selecione a zona hospedada

privatelink.cloud.databricks.comque você criou. -

Clique em Criar registro .

-

Em Nome do registro , insira o nome da sua região do Databricks (por exemplo,

sydney,virginia,oregon). -

Em Tipo de registro , selecione A - Encaminha o tráfego para um endereço IPv4 .

-

Em Valor , insira o endereço IP privado do seu endpoint VPC de entrada.

Para encontrar o endereço IP privado:

- Acesse a página do endpointVPC .

- Selecione seu endpoint VPC de entrada.

- Na tab Sub-redes , anote o endereço IPv4 .

-

Clique em Criar registros .

o passo 3: Criar um endpointdo resolvedor de entrada do Route 53

Crie um endpoint de resolução de entrada para que seu DNS corporativo possa encaminhar consultas para o Route 53.

-

Acesse a página do Route 53 Resolver .

-

Na navegação à esquerda, clique em Ponto de extremidade de entrada .

-

Clique em Criar endpointde entrada .

-

Forneça um nome para o endpoint, como

databricks-privatelink-resolver. -

Selecione sua VPC.

-

Para o grupo de segurança , selecione ou crie um grupo de segurança que permita tráfego TCP e UDP de entrada na porta 53 da sua rede on-premises .

-

Na seção de endereços IP :

- Para alta disponibilidade, selecione pelo menos duas sub-redes em diferentes Zonas de Disponibilidade.

- Para cada sub-rede, você pode deixar a AWS atribuir um endereço IP automaticamente ou escolher um endereço IP específico dentro do intervalo da sub-rede.

-

Clique em Criar endpointde entrada .

-

Anote os endereços IP do endpoint do resolvedor de entrada para uso na próxima etapa.

Passo 4: Configure o encaminhamento condicional no DNS da sua empresa.

Configure o servidor DNS corporativo para encaminhar consultas de domínios Databricks para o endpoint de resolução de entrada do Route 53.

Os passos exatos dependem do seu software de DNS, como BIND, DNS Windows ou Infoblox. Consulte a documentação do seu servidor DNS para obter instruções específicas de configuração.

Configure o encaminhamento condicional para os seguintes domínios:

*.cloud.databricks.com- Necessário para a resolução de URLs workspace*.aws.databricksapps.com- Obrigatório se você usar os aplicativos Databricks

Encaminhe esses domínios para os endereços IP do seu endpoint de resolução de entrada do Route 53.

Verificação

Após concluir a configuração, teste a resolução de DNS a partir da sua rede corporativa:

$ nslookup myworkspace.cloud.databricks.com

myworkspace.cloud.databricks.com canonical name = sydney.privatelink.cloud.databricks.com

Name: sydney.privatelink.cloud.databricks.com

Address: 10.176.10.182

O URL workspace deve ser resolvido para o endereço IP privado do seu endpoint VPC . Se você vir um endereço IP público, verifique suas regras de encaminhamento condicional e a configuração do Route 53.

Configure o DNS corporativo para encaminhar consultas de domínios do Databricks para o AWS Route 53. Essa abordagem utiliza um ponto de extremidade VPC separado para cada espaço de trabalho individual, proporcionando isolamento de rede em nível workspace .

Benefícios do encaminhamento condicional

- Resolução automática : O Route 53 resolve automaticamente URLs workspace para IPs privados quando o endpoint VPC tem a opção "Habilitar nome DNS" ativada.

- Sem atualizações manuais : Se os IPs endpoint VPC mudarem, o Route 53 atualiza automaticamente os registros DNS.

- Isolamento do espaço de trabalho : Cada workspace utiliza um endpoint VPC dedicado para isolamento de rede.

Pré-requisitos

Antes de começar, verifique se você tem:

- Um endpoint VPC PrivateLink de entrada com o nome DNS habilitado para cada workspace

- Conectividade de rede entre sua rede corporativa e a AWS usando Direct Connect ou VPN.

- Permissões para criar um recurso do Route 53 e modificar o DNS corporativo.

o passo 1: Crie uma zona hospedada privada

Crie uma Zona Hospedada Privada específica para cada workspace workspace Route 53.

- Acesse a página de zonas hospedadas do Route 53 no Console de Gerenciamento da AWS.

- Clique em Criar zona hospedada .

- Em Nome de domínio , insira o nome de implantação do seu workspace (por exemplo,

myworkspace.cloud.databricks.comoumyworkspace-dev.cloud.databricks.com). - Em Tipo , selecione Zona hospedada privada .

- Na seção "VPCs a associar" , selecione a VPC onde está localizado o seu endpoint de VPC de entrada.

- Clique em Criar zona hospedada .

- Repita esse processo para cada workspace que requer um endpoint VPC separado.

o passo 2: Crie um registro DNS A

Crie um registro de alias A que mapeie a URL workspace para o seu endpoint VPC .

-

No console do Route 53, selecione a zona hospedada específica workspaceque você criou (por exemplo,

myworkspace.cloud.databricks.com). -

Clique em Criar registro .

-

Deixe o campo Nome do registro em branco (o registro se aplica ao ápice da zona).

-

Em Tipo de registro , selecione A - Encaminha o tráfego para um endereço IPv4 .

-

Ative a opção Alias e selecione Alias para o endpoint da VPC . Em seguida, selecione o ID endpoint VPC do seu workspace na lista.

Para um endpoint VPC em uma account AWS separada:

- Insira o nome DNS completo do endpoint da VPC (por exemplo,

vpce-xxx-xxx.vpce-svc-xxx.us-east-1.vpce.amazonaws.com). O endpoint não aparecerá na lista de endpoints disponíveis. - AWS resolve automaticamente esses nomes globalmente para DNS entreaccount . Você não precisa AWS Recurso Access Manager para DNS entreaccount .

- Insira o nome DNS completo do endpoint da VPC (por exemplo,

-

Clique em Criar registros .

-

Repita esse processo para cada workspace.

Utilizar um endpoint porworkspace exige a criação de uma entrada DNS para cada workspace , o que aumenta a complexidade de gerenciamento. Utilize essa abordagem somente quando precisar de um endpoint VPC isolado por workspace para atender a requisitos específicos de segurança ou de rede.

o passo 3: Criar um endpointdo resolvedor de entrada do Route 53

Crie um endpoint de resolução de entrada para que seu DNS corporativo possa encaminhar consultas para o Route 53.

-

Acesse a página do Route 53 Resolver .

-

Na navegação à esquerda, clique em Ponto de extremidade de entrada .

-

Clique em Criar endpointde entrada .

-

Forneça um nome para o endpoint, como

databricks-privatelink-resolver. -

Selecione sua VPC.

-

Para o grupo de segurança , selecione ou crie um grupo de segurança que permita tráfego TCP e UDP de entrada na porta 53 da sua rede on-premises .

-

Na seção de endereços IP :

- Para alta disponibilidade, selecione pelo menos duas sub-redes em diferentes Zonas de Disponibilidade.

- Para cada sub-rede, você pode deixar a AWS atribuir um endereço IP automaticamente ou escolher um endereço IP específico dentro do intervalo da sub-rede.

-

Clique em Criar endpointde entrada .

-

Anote os endereços IP do endpoint do resolvedor de entrada para uso na próxima etapa.

Passo 4: Configure o encaminhamento condicional no DNS da sua empresa.

Configure o servidor DNS corporativo para encaminhar consultas de domínios Databricks para o endpoint de resolução de entrada do Route 53.

Os passos exatos dependem do seu software de DNS, como BIND, DNS Windows ou Infoblox. Consulte a documentação do seu servidor DNS para obter instruções específicas de configuração.

Configure o encaminhamento condicional para os seguintes domínios:

*.cloud.databricks.com- Necessário para a resolução de URLs workspace*.aws.databricksapps.com- Obrigatório se você usar os aplicativos Databricks

Encaminhe esses domínios para os endereços IP do seu endpoint de resolução de entrada do Route 53.

Verificação

Após concluir a configuração, teste a resolução de DNS a partir da sua rede corporativa:

$ nslookup myworkspace.cloud.databricks.com

myworkspace.cloud.databricks.com canonical name = sydney.privatelink.cloud.databricks.com

Name: sydney.privatelink.cloud.databricks.com

Address: 10.176.10.182

O URL workspace deve ser resolvido para o endereço IP privado do seu endpoint VPC . Se você vir um endereço IP público, verifique suas regras de encaminhamento condicional e a configuração do Route 53.

Se o encaminhamento condicional para o Route 53 não estiver disponível em seu ambiente, você pode criar manualmente uma zona DNS e registros em seu servidor DNS corporativo. Essa abordagem requer atualizações manuais caso os endereços IP endpoint VPC sejam alterados.

Benefícios da zona DNS manual

Utilize a configuração manual de DNS quando:

- Não é possível configurar o encaminhamento condicional para o AWS Route 53.

- As políticas de DNS da sua empresa exigem que todos os registros de DNS sejam gerenciados internamente.

- Você precisa ter controle total sobre o gerenciamento de registros DNS.

Com a configuração manual de DNS, atualize os registros A sempre que os endereços IP dos seus endpoint VPC mudarem. Isso pode causar problemas de conectividade se os registros ficarem desatualizados.

Passo 1: Criar uma zona DNS

No servidor DNS corporativo, crie uma zona para privatelink.cloud.databricks.com.

o passo 2: Adicionar registros A

Crie um registro A que mapeie o endpoint regional para o IP privado do seu endpoint VPC:

Nome do registro | Tipo de registro | Valor |

|---|---|---|

| A | IP privado do seu endpoint VPC de entrada |

Por exemplo, se o seu workspace estiver na região de Sydney e o seu endpoint VPC tiver o endereço IP 10.176.10.182, crie um registo A para sydney.privatelink.cloud.databricks.com apontando para 10.176.10.182.

Verificação

Teste a resolução de DNS a partir da sua rede corporativa:

$ dig +short myworkspace.cloud.databricks.com

sydney.privatelink.cloud.databricks.com

10.176.10.182

O URL workspace deve ser resolvido para o endereço IP privado do seu endpoint VPC .

Cenários especiais de implantação

- Mixed deployments

- Hybrid access (private and public endpoints)

- Databricks Apps domains

Você pode ter alguns espaços de trabalho usando PrivateLink de entrada e outros usando endpoints públicos na mesma account. A resolução de DNS lida automaticamente com esse cenário.

O espaço de trabalho sem um objeto de configurações de acesso privado resolve para endereços IP públicos usando <region>.cloud.databricks.com. espaço de trabalho com um objeto de configurações de acesso privado resolve para <region>.privatelink.cloud.databricks.com e usa o IP privado.

Nenhuma configuração adicional de DNS é necessária para implantações mistas.

Você pode configurar um workspace para ser acessível tanto de um ponto de extremidade privado usando o PrivateLink quanto de um ponto de extremidade público usando a internet.

Para ativar o acesso híbrido:

- Ao criar um objeto de Configurações de Acesso Privado, defina Acesso público ativado como Verdadeiro .

- O workspace agora está acessível tanto pelo PrivateLink quanto pela internet pública.

- Os usuários da sua rede corporativa com DNS privado configurado usam automaticamente o endpoint privado.

- Usuários fora da sua rede corporativa usam o endpoint público.

Para restringir quais endereços IP públicos podem acessar o workspace, configure listas de acesso IP. Isso permite que você adicione endereços IP de origem específicos à lista de permissões, como os de aplicativos SaaS confiáveis de terceiros.

Os aplicativos Databricks usam o domínio *.aws.databricksapps.com. Esses domínios usam um registro CNAME que resolve para dbc-<workspace-deployment-id>.cloud.databricks.com, que resolve para o endpoint regional.

Por exemplo:

$ nslookup natural-language-to-qdrant-1016658646341465.aws.databricksapps.com

natural-language-to-qdrant-1016658646341465.aws.databricksapps.com

canonical name = dbc-35bfa1f1-1292.cloud.databricks.com

dbc-35bfa1f1-1292.cloud.databricks.com

canonical name = oregon.cloud.databricks.com

Se você usar o encaminhamento condicional para *.cloud.databricks.com, os domínios dos aplicativos serão resolvidos automaticamente e corretamente. Se você usar a configuração manual de DNS, também precisará encaminhar *.aws.databricksapps.com ou criar registros correspondentes.

Para obter mais informações sobre a rede Databricks Apps, consulte Controles de entrada.

Verificação

Após configurar o DNS, verifique se os URLs workspace são resolvidos corretamente para endereços IP privados.

- Use nslookup

- Use dig

- Test workspace access

A partir de uma máquina na sua rede corporativa, teste a resolução de DNS workspace :

$ nslookup myworkspace.cloud.databricks.com

Resultado esperado:

myworkspace.cloud.databricks.com canonical name = sydney.privatelink.cloud.databricks.com

Name: sydney.privatelink.cloud.databricks.com

Address: 10.176.10.182

O URL workspace deve ser resolvido através do subdomínio privatelink para um endereço IP privado, normalmente no intervalo 10.x.x.x, 172.16.x.x ou 192.168.x.x .

Você também pode usar dig para obter informações de DNS mais detalhadas:

$ dig +short myworkspace.cloud.databricks.com

sydney.privatelink.cloud.databricks.com

10.176.10.182

Após verificar a resolução de DNS, teste se consegue aceder ao workspace:

- A partir de um computador na sua rede corporativa ou conectado através de uma VPN, abra um navegador web.

- Acesse o URL do seu workspace .

- Verifique se você consegue log in e acessar o workspace.

Se você não conseguir acessar o workspace:

- Verifique se o seu endpoint VPC tem a opção "Ativar nome DNS" habilitada.

- Verifique se sua Zona Hospedada Privada está associada à VPC correta.

- Verifique se as regras de encaminhamento condicional estão configuradas corretamente no DNS da sua empresa.

- Confirme se existe conectividade de rede entre a sua rede corporativa e a VPC da AWS usando o Direct Connect ou VPN.

- Verifique se as regras do grupo de segurança no seu endpoint VPC permitem tráfego TCP de entrada na porta 443.

Problemas comuns

A resolução de DNS retorna IPs públicos : suas regras de encaminhamento condicional não estão funcionando corretamente ou as consultas não estão chegando ao Route 53. Verifique a configuração do seu servidor DNS e o endpoint de entrada do Route 53.

O URL do espaço de trabalho não resolve : Sua Zona Hospedada Privada pode não ter o registro A correto ou a zona hospedada não está associada à VPC correta. Verifique sua configuração do Route 53.

Não consigo acessar workspace após a resolução do DNS : verifique a conectividade de rede e as regras do grupo de segurança. Verifique se a sua rede corporativa consegue alcançar o endereço IP privado do endpoint da VPC na porta 443.

O que vem a seguir?

- Ativar PrivateLink de entrada (front-end) : Se você ainda não configurou o PrivateLink, consulte Configurar PrivateLink de entrada.

- Ative o PrivateLink clássico no plano compute (back-end) : Conclua a configuração de conectividade privada configurando o PrivateLink do seu plano compute para o plano de controle. Consulte Configurar a conectividade privada clássica com o Databricks.

- Listas de acesso IP : Adicione uma camada extra de segurança controlando quais endereços IP públicos podem acessar seu workspace. Consulte Configurar listas de acesso IP para o espaço de trabalho.