gerenciar políticas de entrada baseadas em contexto

Visualização

Este recurso está em Pré-visualização Pública.

Esta página mostra aos administradores account como criar políticas de rede, criar regras de entrada granulares e anexar uma política ao espaço de trabalho. Para uma visão geral do ingresso baseado em contexto, consulte Controle de ingresso baseado em contexto.

Para controle de saída serverless , consulte O que é controle de saída serverless ?.

Requisitos

- Você deve ser um administrador account .

- Seu workspace Databricks deve estar no nível Enterprise.

Habilitar entrada baseada em contexto

Como administrador account , ative a visualização de entrada baseada em contexto na sua account.

- Como administrador da conta, faça login no console da conta.

- Clique em Visualizações .

- Defina a opção Controle de entrada baseado em contexto como Ligado .

Políticas de rede de acesso

Use uma política de rede para definir regras de entrada e saída para um ou mais espaços de trabalho. Para criar, view e atualizar políticas de rede em sua account:

- No consoleaccount, clique em Segurança .

- Clique na tab Rede .

- Em Políticas , clique em Controle de entrada e saída baseado em contexto .

A política default se aplica a qualquer workspace sem outra política de rede. A Databricks não recomenda modificar suas regras de entrada. Em vez disso, crie uma nova política e associe-a a um espaço de trabalho específico.

Criar uma política de rede

- Clique em Criar nova política de rede .

- Insira um nome para a política .

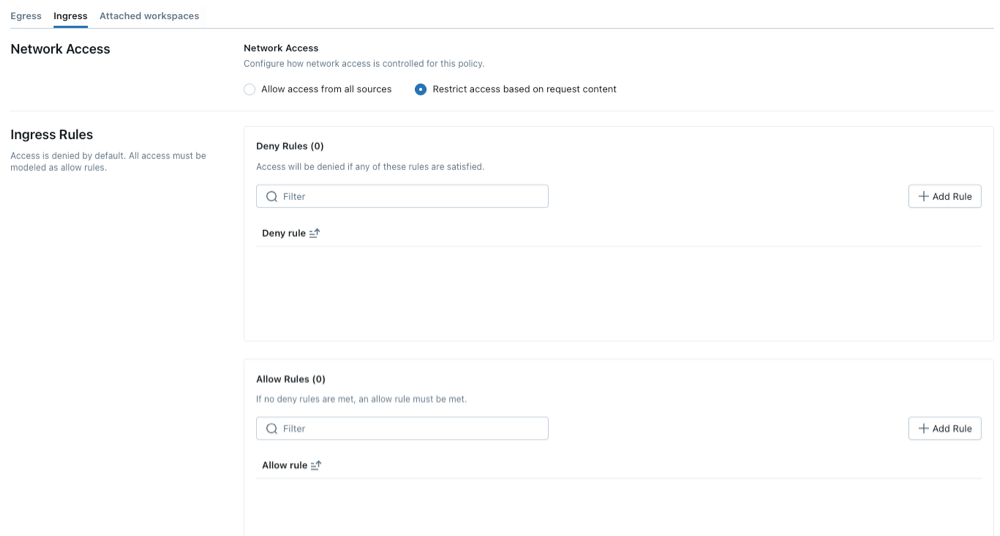

- Clique na tab Ingress . Para definir regras de saída, consulte Definir regras de saída.

- Selecione um modo de acesso à rede:

- Permitir acesso de todas as fontes : permitir acesso de entrada irrestrito pela Internet.

- Restringir o acesso com base no contexto da solicitação : negar acesso de entrada à Internet por default e permitir acesso somente por meio de regras de permissão explícitas. Para obter detalhes, consulte Controle de entrada baseado em contexto.

Configurar políticas de rede

Quando você usa o modo de acesso restrito:

- A política nega acesso por default.

- A política concede acesso somente quando uma solicitação corresponde a uma regra de permissão explícita.

- As regras de negação são exceções às regras de permissão . Por exemplo, você pode permitir um amplo intervalo de rede, negando o acesso a identidades específicas dentro desse intervalo. Se uma solicitação corresponder tanto a uma regra de permissão quanto a uma regra de negação, a solicitação será negada.

Os passos a seguir descrevem configurações opcionais para o modo de acesso restrito.

Definir regras de entrada

-

Para configurar regras de permissão ou negação, clique em Adicionar regra acima das listas Regras de permissão ou Regras de negação .

-

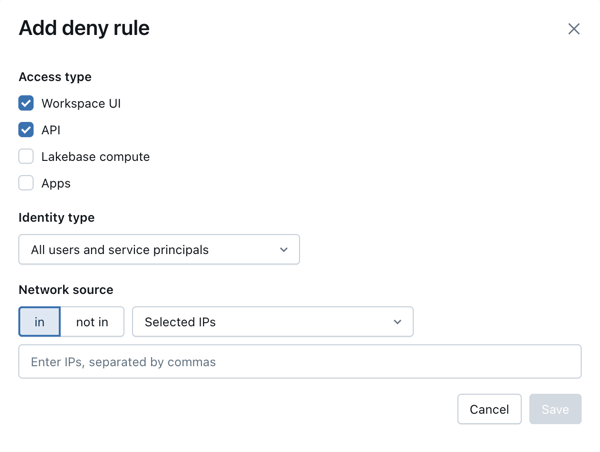

Selecione um tipo de acesso:

-

interface do usuário do espaço de trabalho : permitir acesso à interface do usuário workspace .

-

API : permitir ou negar acesso às APIs do Databricks.

-

Computação Lakebase : permitir acesso a instâncias de banco de dados Lakebase. Consulte Criar e gerenciar uma instância de banco de dados.

-

Aplicativos : permitir acesso às implantações de aplicativos do Databricks.

-

-

Selecione um tipo de identidade:

- Todos os usuários e entidade de serviço : Permitir acesso tanto para usuários quanto para entidade de serviço.

- Todos os usuários : permitir acesso somente aos usuários no workspace.

- Todas as entidades de serviço : Permitir acesso apenas à entidade de serviço no workspace.

- Identidades selecionadas : permitir acesso somente a usuários específicos ou entidade de serviço. Escolha as identidades na lista Assuntos .

Para os tipos de acesso de computação e aplicativos do Lakebase , o único tipo de identidade com suporte é Todos os usuários e entidade de serviço . Outras opções de identidade não podem ser selecionadas.

-

Selecione uma fonte de rede:

- Todos os IPs públicos : permitir acesso de todos os IPs públicos.

- IPs selecionados : permitir acesso somente de IPs específicos. Digite os IPs separados por vírgulas.

Para regras de bloqueio com IPs selecionados, escolha uma das seguintes opções:

- IN : Nega o acesso de IPs que estejam na origem de rede especificada.

- NOT IN : Nega o acesso de IPs que não estejam na origem de rede especificada.

-

Clique em Salvar .

Você pode definir várias regras de permissão e negação para controlar o acesso com base na identidade do cliente, na origem da rede do cliente ou no escopo de acesso (tipo de acesso).

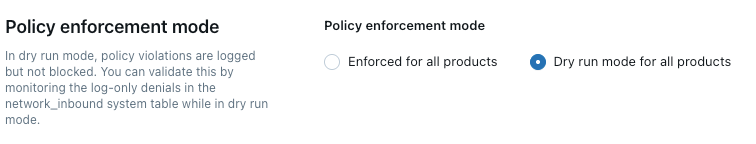

Definir um modo de aplicação de política

O modo de execução a seco permite que você teste sua configuração de política e monitore conexões de entrada sem interromper o acesso ao recurso. Quando o modo de execução a seco está ativado, as solicitações que violam a política são registradas, mas não bloqueadas.

- Defina o modo de aplicação da política como Aplicado para todos os produtos ou Modo de execução seco para todos os produtos .

- Clique em Criar .

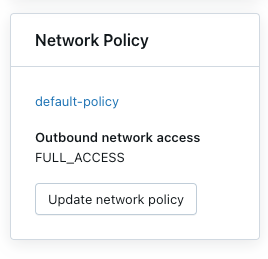

Anexar uma política de rede ao espaço de trabalho

Se você atualizou sua política default com configurações adicionais, elas serão aplicadas automaticamente aos espaços de trabalho que não possuem uma política de rede existente.

Para associar seu workspace a uma política diferente, siga estes passos:

- No console account , clique em área de trabalho .

- Selecione um workspace.

- Em Política de rede , clique em Atualizar política de rede .

- Selecione a política de rede desejada na lista.

- Clique em Aplicar política .

Verifique logsde negação

logs de negação são armazenados na tabela system.access.inbound_network no Unity Catalog. Esses logs rastreiam quando as solicitações de rede de entrada são negadas. Para acessar logs de negação, verifique se o esquema de acesso está habilitado no seu metastore Unity Catalog . Consulte Ativar tabelas do sistema.

Utilize uma consulta SQL como a do exemplo a seguir para view eventos de negação. Se logs de execução a seco estiverem habilitados, a consulta retorna logs de negação e logs de execução a seco, que você pode distinguir usando a coluna access_type . logs de negação têm um valor DROP , enquanto logs de execução a seco mostram DRY_RUN_DENIAL .

O exemplo a seguir recupera logs das últimas 2 horas:

SELECT *

FROM system.access.inbound_network

WHERE event_time >= CURRENT_TIMESTAMP() - INTERVAL 2 HOUR

ORDER BY event_time DESC;

Os logs podem não aparecer imediatamente. Pode haver um atraso de vários minutos entre o momento do acesso e o aparecimento dos logs de negação.