Configure a conectividade privada para o recurso em seu VPC

Databricks cobranças por custos de rede quando cargas de trabalho d serverless se conectam ao recurso do cliente. Consulte Entenda os custos de rede do Databricks serverless.

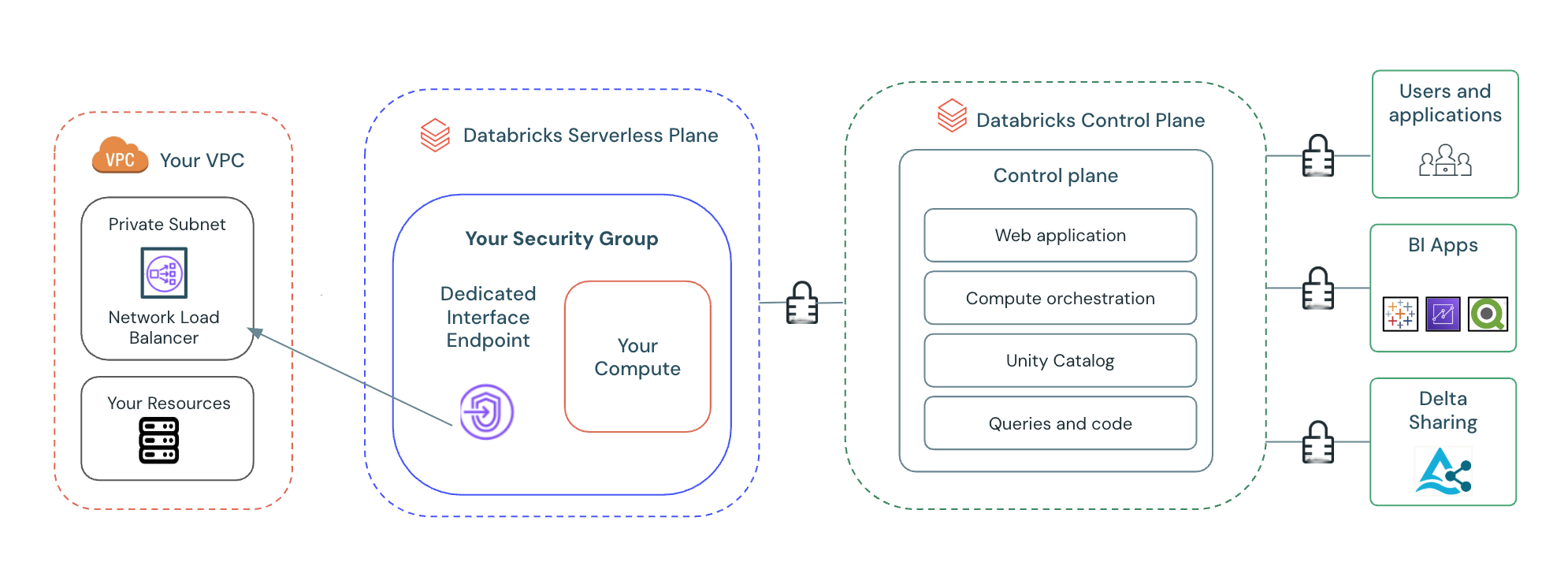

Esta página explica como usar a interface do usuário do console Databricks account para configurar conexões PrivateLink de serverless compute para recurso em sua nuvem privada virtual (VPC) por meio de um balanceador de carga de rede (NLB).

A configuração da conectividade privada para serverless compute fornece:

- Uma conexão dedicada e privada: Seu endpoint privado está vinculado exclusivamente ao seu Databricks account, garantindo que o acesso seja restrito apenas ao espaço de trabalho autorizado.

- Mitigação aprimorada da exfiltração de dados: Embora o Databricks serverless com Unity Catalog forneça proteção integrada contra a exfiltração de dados, o PrivateLink adiciona uma camada extra de defesa de rede. Ao colocar seu recurso em uma sub-rede privada e controlar o acesso por meio do serviço VPC endpoint e do endpoint dedicado VPC, o senhor reduz o risco de movimentação não autorizada de dados.

Requisitos

- O site workspace está no plano Enterprise.

- O senhor é o administrador account de seu Databricks account.

- O senhor tem pelo menos um workspace usando serverless compute.

- Cada Databricks account pode ter até 10 NCCs por região.

- Cada região pode ter 30 pontos de extremidade privados, distribuídos conforme necessário em 1 a 10 NCCs.

- Cada NCC pode ser conectado a até 50 espaços de trabalho.

- Cada regra endpoint privada para conectividade privada com recurso em seu VPC suporta até 10 nomes de domínio.

- A perseguição de DNS e o redirecionamento de DNS não são suportados. Todos os nomes de domínio devem ser resolvidos diretamente para o recurso backend.

Etapa 1: Crie um Balanceador de Carga de Rede (NLB) na AWS

Crie um Network Load Balancer em AWS que servirá como frontend para seu recurso VNet. Para criar um NLB, siga as instruções na documentação do AWS. Configure o NLB para rotear o tráfego para o recurso de destino usando um esquema interno.

Etapa 2: Crie um serviço VPC endpoint em seu site AWS account

É necessário criar um serviço VPC endpoint para expor com segurança o NLB à sua rede privada endpoint. Para obter instruções, consulte a documentação da AWS Criar um serviço com tecnologia AWS PrivateLink.

Se o seu serviço VPC endpoint estiver em us-east-1, provisione o VPC endpoint em uma ou mais das seguintes zonas de disponibilidade:

use1-az1use1-az2use1-az4use1-az5use1-az6

Certifique-se de concluir o seguinte:

-

Verifique se a caixa Aceitação necessária está marcada para Aceitação necessária para o terminal.

-

Allowlist a Databricks serverless stable IAM role. Escolha um desses dois métodos:

-

Para uma implantação simplificada :

- Depois que seu serviço VPC endpoint for criado, permita * na seção Allow principals tab. Isso permite que a Databricks crie um endpoint VPC para vincular ao seu serviço de endpoint VPC.

-

Para controle de permissão granular :

-

Depois que seu serviço VPC endpoint for criado, navegue até a seção Allow principals tab.

- Adicione o Databricks serverless stable IAM role à lista de permissões. Isso permite que o Databricks crie um VPC endpoint com link para o seu serviço. Use o seguinte formato:

arn:aws:iam::565502421330:role/private-connectivity-role-<region>.

- Adicione o Databricks serverless stable IAM role à lista de permissões. Isso permite que o Databricks crie um VPC endpoint com link para o seu serviço. Use o seguinte formato:

-

Exemplo: Para a região us-east-1, allowlist

arn:aws:iam::565502421330:role/private-connectivity-role-us-east-1.

-

-

-

Acesse o endpoint serviço e selecione o Balanceador de Carga de Rede que acabou de criar. A partir daí, acesse o link Segurança ( tab ) e verifique se a opção Aplicar regras de entrada no tráfego do PrivateLink está desativada .

Se o recurso de destino for uma implementação RDS multi-AZ, o RDS não fornecerá IPs estáveis. Nesse caso, o IP do RDS muda sempre que ocorre o failover. Para automatizar a sincronização do endereço IP do grupo de destino do NLB, consulte Acessar o Amazon RDS entre VPCs usando o AWS PrivateLink e o Network Load Balancer.

o passo 3: Criar um objeto de configurações de conectividade de rede (NCC)

O senhor pode pular esta etapa se houver um NCC na mesma região e AWS account que pretende usar.

- No consoleaccount, clique em Segurança .

- Selecione a tab Configurações de conectividade de rede .

- Clique em Adicionar configuração de rede .

- Insira um nome para o NCC.

- Escolha a região. Isso deve corresponder à sua região workspace.

- Clique em Adicionar .

Etapa 4: criar um endpoint de VPC de interface da AWS

Esta etapa vincula o serviço de endpoint da VPC ao seu NCC. Para criar um endpoint privado:

-

No consoleaccount, clique em Segurança .

-

Clique em Configurações de conectividade de rede .

-

Selecione o objeto NCC que você criou na Etapa 3.

-

Na seção Private endpoint rules tab, clique em Add private endpoint rule .

-

Insira o nome completo do serviço do endpoint da VPC da AWS. Este nome de serviço estabelece a conexão com o recurso de destino do endpoint privado.

-

Forneça o(s) nome(s) de domínio totalmente qualificado(s) (FQDN) do recurso de destino. O nome de domínio deve corresponder ao recurso de destino referenciado no seu URL de conexão. As conexões de saída do Databricks serverless cujo hostname de destino corresponda a um desses nomes de domínio serão resolvidas para roteamento privado para o serviço endpoint especificado.

- Exemplo: se seu destino for uma instância do RDS, o FQDN normalmente segue o formato:

<RDS instance DB identifier>.<random hash>.<region>.rds.amazonaws.com.

- Exemplo: se seu destino for uma instância do RDS, o FQDN normalmente segue o formato:

-

Retorne às regras do Private endpoint tab da página de detalhes do NCC.

-

Selecione seu novo endpoint de VPC.

-

Copie a ID VPC endpoint .

Os domínios adicionados como entradas do PrivateLink são implicitamente permitidos nas políticas de rede.

Etapa 5: Aceitar o endpoint da VPC em seu serviço de endpoint da VPC

Após criar a regra VPC endpoint em Databricks, é necessário aprovar a solicitação de conexão em AWS. Para aprovar a conexão:

- Abra o console do Amazon VPC.

- No painel de navegação, selecione o serviço de endpoint .

- Selecione o serviço de endpoint.

- Nas conexões de endpoint tab, filtre a ID endpoint retornada na etapa 5 usando a caixa de pesquisa.

- Escolha Ações . Aceitar a solicitação de conexão do endpoint.

- Quando a confirmação for solicitada, escolha Aceitar.

Pode levar alguns minutos para que a conexão seja totalmente estabelecida.

Etapa 6: Confirmar o status do endpoint da VPC

Verifique se a conexão do endpoint da VPC foi estabelecida com sucesso. Para confirmar a conexão:

- atualize a página Configurações de conectividade de rede no console account .

- Nas regras do Private endpoint tab, confirme se a coluna Status de seu novo private endpoint é

ESTABLISHED.

Etapa 7: Anexar o NCC a um ou mais espaços de trabalho

Esta etapa associa sua conectividade privada configurada ao seu espaço de trabalho. Pule esta etapa se o site workspace já estiver conectado ao NCC desejado. Para anexar o NCC a um workspace:

- Navegue até o espaço de trabalho na navegação à esquerda.

- Selecione um site existente workspace.

- Selecione Atualizar espaço de trabalho .

- Em Configurações de conectividade de rede , selecione o dropdown e escolha o NCC que você criou.

- Repita para todos os espaços de trabalho aos quais você gostaria que este NCC se aplicasse.

Os NCCs são objetos regionais que só podem ser anexados ao espaço de trabalho na mesma região.

Próximos passos

- gerenciar regras endpoint privadas : Controle o tráfego de rede de e para o seu endpoint VPC definindo regras específicas que permitem ou negam conexões. Consulte gerenciar private endpoint rules.

- Configurar um firewall para acesso serverless compute : Implemente um firewall para restringir e proteger as conexões de rede de entrada e saída de seus ambientes serverless compute . Consulte Configurar um firewall para acesso serverless compute.

- Entenda os custos de transferência de dados e conectividade : A transferência de dados e a conectividade referem-se à movimentação de dados para dentro e para fora dos ambientes Databricks serverless . As tarifas de rede para serverless produto se aplicam apenas aos clientes que usam Databricks serverless compute. Veja Entenda Databricks serverless custos de rede.