Configurar a segurança aprimorada e as definições do site compliance

Esta página descreve como configurar a segurança aprimorada e as definições de compliance em seu Databricks workspace.

- A ativação do perfil de segurança compliance ou a adição de padrões compliance a um workspace deve ser uma alteração permanente.

- O senhor não pode remover o perfil compliance ou os padrões individuais de um workspace se ele já tiver processado dados regulamentados. Para reverter, o senhor deve excluir o site workspace e criar um novo sem o perfil ou com um padrão diferente. Para obter ajuda, entre em contato com o suporte da Databricks.

- Antes de processar PHI, certifique-se de que o senhor tenha um contrato BAA em vigor com a Databricks.

Requisitos

- Seu site Databricks account deve incluir o complemento Enhanced Security and compliance. Para obter detalhes, consulte a página de preços.

- Seu Databricks workspace está na camada Enterprise preços.

requisitos de perfil de segurança de conformidade

-

A autenticação de logon único (SSO ) está configurada para o site workspace.

-

Seu bucket de armazenamento Databricks workspace não pode ter um caractere de ponto (

.) em seu nome, comomy-bucket-1.0. Se um bucket de armazenamento existente workspace tiver um caractere de ponto final no nome, entre em contato com a equipe Databricks account antes de ativar o perfil de segurança compliance. -

Você deve adicionar as portas de rede necessárias. As portas de rede de que o senhor precisa dependem do fato de o PrivateLink estar ativado para conectividade privada com o plano compute clássico.

- PrivateLink ativado : atualize seu grupo de segurança de rede para permitir acesso bidirecional na porta 2443 para criptografia FIPS. Consulte Criar VPC.

- PrivateLink não ativado : Permitir acesso de saída na porta 2443 para dar suporte ao endpoint FIPS. Consulte Grupos de segurança.

-

Se o seu workspace estiver na região

us-east-1,us-east-2,us-west-1,us-west-2, ouca-central-1e restringir o tráfego de saída, o senhor deverá permitir o acesso ao endpoint adicional S3 para dar suporte ao FIPS. Isso se aplica somente a S3. AWS não fornece o endpoint FIPS para STS ou Kinesis.- Permita o tráfego de saída para

s3.<region>.amazonaws.comes3-fips.<region>.amazonaws.com. Por exemplo:s3.us-east-1.amazonaws.comes3-fips.us-east-1.amazonaws.com.

- Permita o tráfego de saída para

Tipos de instância compatíveis

Os tipos de instância são limitados àqueles que fornecem criptografia de rede implementada por hardware entre nós de clustering e criptografia em repouso para discos locais. Os padrões de conformidade que impõem o modo FIPS também não suportam instâncias Graviton e AWS GovCloud não suporta instâncias de frota.

-

Os tipos de instâncias suportados para C5, HIPAA, PCI-DSS, K-FSI, TISAX e UK Cyber Essentials Plus são:

- Propósito geral:

M-fleet,Md-fleet,M5dn,M5n,M5zn,M6i,M6id,M6idn,M6in,M7a,M7g,M7gd,M7i,M8g,M8gd,M8i - cálculo otimizado:

C-fleet,C5a,C5ad,C5n,C6gn,C6i,C6id,C6in,C7a,C7g,C7gd,C7gn,C7i,C8g,C8gd - Memória otimizada:

R-fleet,Rd-fleet,R5dn,R5n,R6i,R6id,R6idn,R6in,R7a,R7g,R7gd,R7i,R7iz,R8g,R8gb,R8gd,R8gn,R8i - Armazenamento otimizado:

D3,D3en,I3en,I4g,I4i,I7i,I8g,Im4gn,Is4gen - Computação acelerada:

G4dn,G5,G6,G6e,P3dn,P4d,P4de,P5

- Propósito geral:

-

Os tipos de instância compatíveis com o FedRAMP Moderate, IRAP e Canada Protected B são os seguintes:

- Uso geral:

M-fleet,Md-fleet,M5dn,M5n,M5zn,M6i,M6id,M6idn,M6in,M7a,M7i,M8i - cálculo otimizado:

C-fleet,C5a,C5ad,C5n,C6i,C6id,C6in,C7a,C7i - Memória otimizada:

R-fleet,Rd-fleet,R5dn,R5n,R6i,R6id,R6idn,R6in,R7a,R7i,R7iz,R8i - Armazenamento otimizado:

D3,D3en,I3en,I4i,I7i - Computação acelerada:

G4dn,G5,G6,G6e,P3dn,P4d,P4de,P5

- Uso geral:

-

Os tipos de instância compatíveis com o DoD IL5 e o FedRAMP High são:

- Uso geral:

M5dn,M5n,M5zn,M6i,M7i,M6id,M6in,M6idn - computação otimizada:

C5a,C5ad,C5n,C6i,C6id,C7i,C6in - Memória otimizada:

R6i,R7i,R7iz,R6id,R6in,R6idn - Armazenamento otimizado:

D3,D3en,P3dn,R5dn,R5n,I4i,I3en - Computação acelerada:

G4dn,G5,P4d,P4de,P5

- Uso geral:

-

É de sua inteira responsabilidade garantir que informações confidenciais nunca sejam inseridas em campos de entrada definidos pelo cliente, como nomes workspace , nomes de recursos compute , tags, nomes de tarefas, nomes de execução de tarefas, nomes de redes, nomes de credenciais, nomes account de armazenamento e IDs ou URLs de repositórios Git . Esses campos podem ser armazenados, processados ou acessados fora do limite compliance .

Em espaços de trabalho que habilitaram o perfil de segurança compliance , a configuração de recurso de AI com tecnologia de parceiros é desabilitada por default. Alguns recursos de assistência AI Databricks, incluindo o Assistant e Genie, também estão desabilitados. os administradores do espaço de trabalho podem habilitar esses recursos habilitando o recurso AI com tecnologia de parceiros.

Habilitar em um workspace

Os administradores de conta podem ativar o perfil de segurança compliance, adicionar padrões compliance, ativar o monitoramento de segurança aprimorado e ativar a atualização automática de clustering em um workspace.

Verificar os requisitos de rede para o perfil de segurança compliance

Se o senhor estiver ativando o perfil de segurança compliance, depois de atualizar o acesso à rede de acordo com os requisitos acima, verifique a conectividade e as configurações com os testes a seguir:

-

DBFS acesso : Em um Notebook anexado a um clustering de teste, execução:

Bash%fs ls /

%sh ls /dbfsConfirme que ambos os comandos retornam uma listagem de arquivos sem erros.

-

Controle o acesso ao plano : use

ncpara testar a conectividade com o domínio webapp da sua região na porta 443. Por exemplo:Bash%sh nc -zv oregon.cloud.databricks.com 443 -

Acesso ao relé SCC :

-

Se o PrivateLink não estiver ativado , use a porta 2443:

Bash%sh nc -zv <scc-relay-domain-name> 2443 -

Se o PrivateLink estiver ativado , use a porta 6666:

Bash%sh nc -zv <scc-relay-for-privatelink-domain-name> 6666

-

-

Acesso ao endpoint S3 FIPS (somente para

us-east-1,us-east-2,us-west-1,us-west-2, ouca-central-1):Bash%sh nc -zv <bucket-name>.s3-fips.<region>.amazonaws.com 443

Habilite a segurança aprimorada e as configurações do site compliance

-

Verifique se está funcionando compute. Certifique-se de que nenhum trabalho importante esteja sendo executado. A ativação do perfil de segurança compliance ou a atualização automática do clustering reiniciará automaticamente o clustering.

-

Como administrador do account, acesse o console account.

-

Clique em workspace .

-

Clique no nome do seu workspace.

-

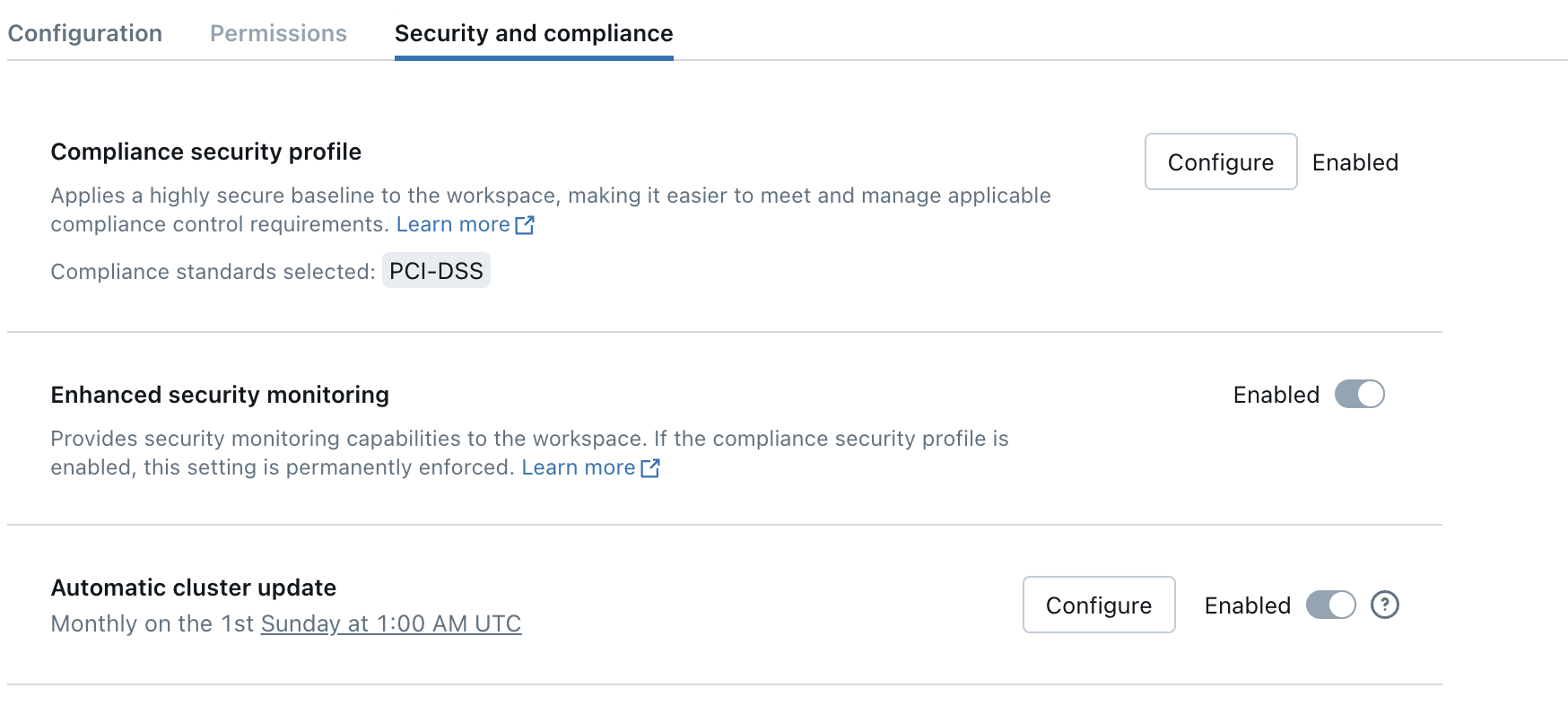

Clique em Security e compliance .

-

Para ativar o perfil de segurança compliance, ao lado de perfil de segurança de conformidade , clique em Enable (Ativar ).

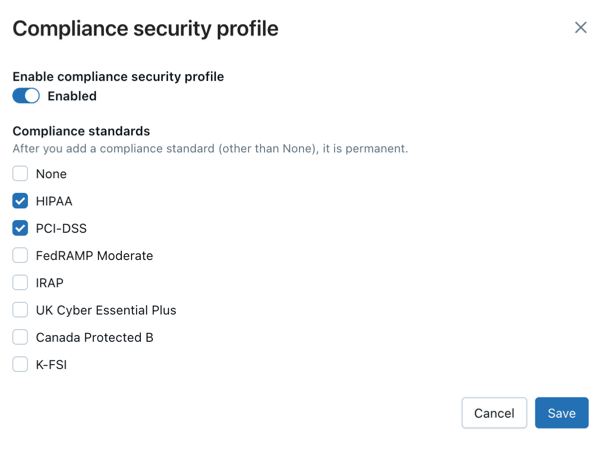

Na caixa de diálogo do perfil de segurança de conformidade , selecione opcionalmente compliance standards e clique em Save (Salvar) .

O senhor deve ter um contrato BAA com a Databricks antes de processar quaisquer dados PHI. A ativação do HIPAA no perfil de segurança compliance não substitui esse requisito.

-

Para ativar o monitoramento de segurança aprimorado, marque a caixa de seleção Monitoramento de segurança aprimorado .

Se o senhor ativar o perfil de segurança compliance, o monitoramento de segurança aprimorado será automaticamente ativado.

-

Para ativar a atualização automática do clustering, marque ou desmarque a caixa de seleção Atualização automática do clustering .

Se o senhor ativar o perfil de segurança compliance, a atualização automática do clustering será ativada automaticamente.

Definir account-level como padrão para todos os novos espaços de trabalho

Os administradores de conta podem definir configurações para perfil de segurança (com padrões compliance ) ou monitoramento de segurança aprimorado em um nível account para aplicar a todos os novos espaços de trabalho. Quando o senhor ativa o perfil de segurança compliance como default para o novo espaço de trabalho, o monitoramento de segurança aprimorado e a atualização automática de clustering também são ativados para o novo espaço de trabalho.

-

Como administrador do account, acesse o console account.

-

Na barra lateral, clique em Segurança .

-

Clique na tab Segurança e complianceaprimoradas .

-

Para ativar o perfil de segurança compliance, ao lado de perfil de segurança de conformidade , clique em Configure (Configurar ).

Na caixa de diálogo do perfil de segurança de conformidade para o novo espaço de trabalho , selecione Enabled (Ativado ), selecione um ou compliance padrões ou selecione None (Nenhum ) e clique em Save (Salvar) .

-

Para ativar o monitoramento de segurança aprimorado, marque a caixa de seleção Monitoramento de segurança aprimorado para o novo espaço de trabalho .

Habilitar as configurações do compliance durante a implementação do workspace

Os administradores de conta podem ativar o perfil de segurança compliance, adicionar padrões compliance e ativar o monitoramento de segurança aprimorado durante a criação do workspace. O novo espaço de trabalho deve aderir ao padrão configurado em account-level.

- Siga as instruções para criar um workspace em Criar um workspaceclássico. Certifique-se de escolher uma região que atenda aos seus padrões compliance .

- Clique em Configurações avançadas .

- Para ativar o perfil de segurança compliance, marque a caixa de seleção compliance security profile (perfil de segurança de conformidade ).

- Para ativar o monitoramento de segurança aprimorado, marque a caixa de seleção Monitoramento de segurança aprimorado .

- Em padrão de conformidade , selecione um ou mais padrões compliance ou selecione Nenhum .

- Clique em Next e em Create workspace .

Confirme se o perfil de segurança compliance está ativado para um workspace

É possível confirmar que um workspace está usando o perfil de segurança compliance em Security e compliance tab na página workspace do console account.

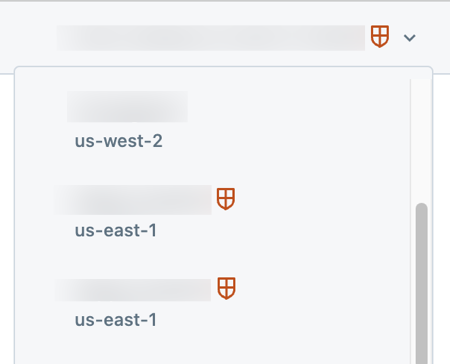

O workspace também tem um logotipo de escudo exibido na UI do workspace. Um logotipo de escudo aparece no canto superior direito da página, à direita do nome workspace. Clique no nome workspace para ver uma lista dos espaços de trabalho aos quais o senhor tem acesso. O espaço de trabalho que habilita o perfil de segurança compliance tem um ícone de escudo.

Se os ícones de proteção estiverem ausentes em um workspace com o perfil de segurança compliance ativado, entre em contato com a equipe do Databricks account .