外部ユーザー向けの埋め込みとは何ですか?

プレビュー

この機能は パブリック プレビュー段階です。

このページでは、外部ユーザー向けの埋め込みの仕組み、埋め込みダッシュボードを安全に共有できるように Databricks ワークスペースを構成する方法、サンプル アプリケーションを使用して開始する方法について説明します。外部ユーザー向けの埋め込みでは、サービスプリンシパルとスコープ指定されたアクセス ランスを使用して、埋め込みダッシュボードへのアクセスを認証および許可します。 このアプローチにより、パートナーや顧客など、組織外の閲覧者とダッシュボードを共有することができ、それらのユーザーに Databricks アカウントをプロビジョニングする必要がなくなります。

組織内のユーザーのダッシュボードの埋め込みなど、その他の埋め込みオプションについては、ダッシュボードの埋め込みを参照してください。

外部ユーザー向けの埋め込みの仕組み

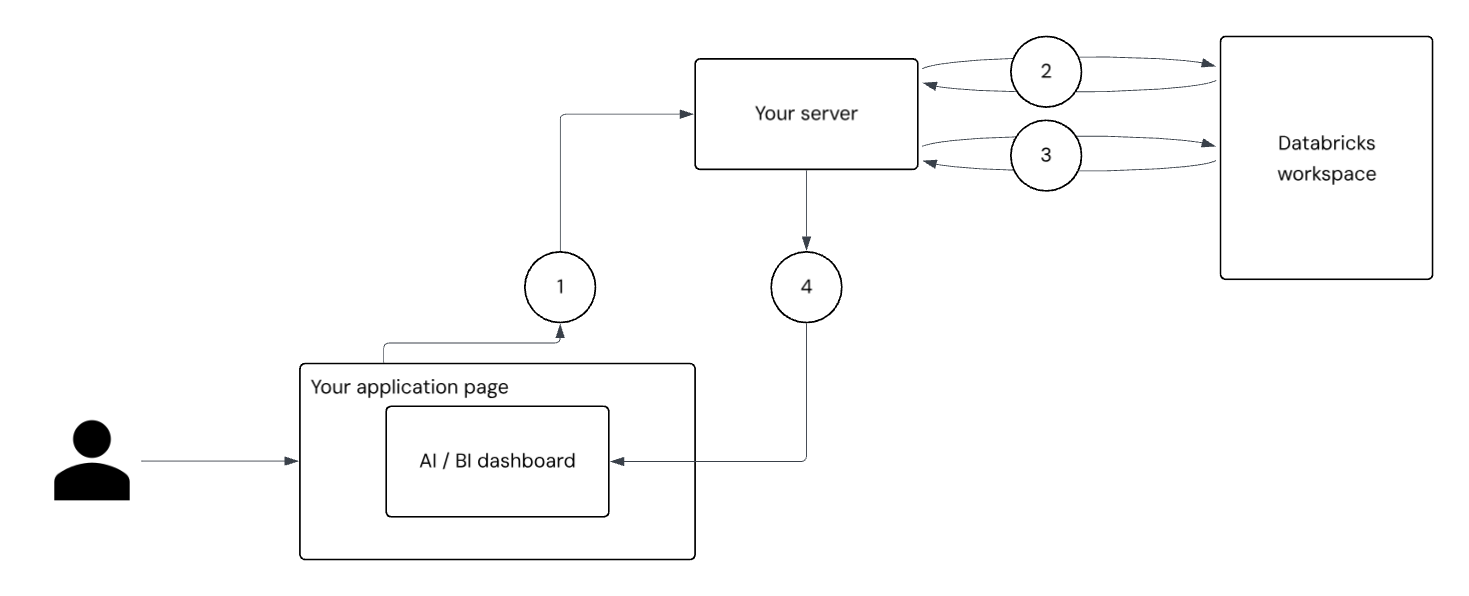

次の図と番号付きのステップは、外部ユーザー用のダッシュボードを埋め込むときに、ユーザーがどのように認証され、ダッシュボードにユーザースコープの結果が入力されるかを説明しています。

- ユーザー認証と要求: ユーザーがアプリケーションにサインインします。アプリケーションのフロントエンドは、ダッシュボードアクセストークンのために認証されたリクエストをサーバーに送信します。

- サービスプリンシパル認証: サーバーは、サービスプリンシパル シークレットを使用して、Databricks サーバーにOAuthトークンを要求および受信します。これは、サービスプリンシパルに代わってDatabricksアクセスできるすべてのダッシュボードAPIを呼び出すことができる広範囲のトークンです。サーバーは、このトークンを使用して

/tokeninfoエンドポイントを呼び出し、external_viewer_idやexternal_valueなどの基本的なユーザー情報を渡します。個々のユーザーにダッシュボードを安全に提示するを参照してください。 - ユーザー スコープ トークンの生成:

/tokeninfoエンドポイントと Databricks OpenID Connect (OIDC) エンドポイントからの応答を使用して、サーバーは渡されたユーザー情報をエンコードする新しいスコープのトークンを生成します。 - ダッシュボードのレンダリングとデータのフィルタリング: アプリケーション ページは

@databricks/aibi-clientからDatabricksDashboardインスタンス化し、構築中にユーザー スコープのトークンを渡します。ダッシュボードはユーザーのコンテキストでレンダリングされます。このトークンはアクセスを承認し、external_viewer_idによる監査をサポートし、データ フィルタリング用のexternal_valueを持ちます。ダッシュボード データセット内のクエリは__aibi_external_valueを参照してユーザーごとのフィルターを適用できるため、各閲覧者には表示が許可されているデータのみが表示されます。

Ask Genieは外部埋め込みでは利用できません

「Ask Genie」 ボタンは、外部ユーザー向けの埋め込みではサポートされていません。外部ユーザーに自然言語データクエリ機能を提供する場合は、代わりにGenie Conversation API を使用してください。Conversation API を使用すると、ダッシュボードの埋め込みに関係なく、プログラムによって Genie 機能をアプリケーションに統合できます。

基本的な埋め込みで埋め込まれたダッシュボードの場合、Ask Genie が利用できます。埋め込みダッシュボードの Ask Genie を参照してください。

ダッシュボードを個々のユーザーに安全に提示する

アプリケーション サーバーを構成して、 external_viewer_idに基づいて各ユーザーに固有のユーザー スコープ トークンを生成します。これにより、監査ログを通じてダッシュボードのビューと使用状況を追跡できるようになります。external_viewer_idはexternal_valueとペアになっており、ダッシュボード データセットで使用される SQL クエリに挿入できるグローバル変数として機能します。これにより、ダッシュボードに表示されるデータをユーザーごとにフィルタリングできるようになります。

external_viewer_id ダッシュボードの監査ログに渡され、個人を特定できる情報を含めることはできません。この値もユーザーごとに一意である必要があります。

external_value クエリ処理に使用され、個人を特定できる情報が含まれる 場合があります 。

次の例は、データセット クエリで外部値をフィルターとして使用する方法を示しています。

SELECT *

FROM sales

WHERE region = __aibi_external_value

セットアップの概要

このセクションには、外部ロケーションにダッシュボードを埋め込むために設定するために実行する必要があるステップの概念的な概要が含まれています。

外部アプリケーションにダッシュボードを埋め込むには、まず サービスプリンシパル を Databricks で作成し、シークレットを生成します。 サービスプリンシパルには、ダッシュボードとその基になるデータへの読み取りアクセス権が付与されている必要があります。 サーバーは、サービスプリンシパル シークレットを使用して、サービスプリンシパルに代わってダッシュボード APIs にアクセスできるトークンを取得します。 このトークンを使用して、サーバーは /tokeninfo API エンドポイント ( external_value 値や external_viewer_id 値などの基本的なユーザープロファイル情報を返す OpenID Connect (OIDC) エンドポイント) を呼び出します。これらの値を使用すると、要求を個々のユーザーに関連付けることができます。

サービス プリンシパルから取得した VPN を使用して、サーバーは、ダッシュボードにアクセスしている特定のユーザーを対象とした新しい VPN を生成します。 このユーザー スコープ トークンはアプリケーション ページに渡され、アプリケーションは@databricks/aibi-clientライブラリからDatabricksDashboardオブジェクトをインスタンス化します。トークンには、監査をサポートし、フィルタリングを適用するユーザー固有の情報が含まれているため、各ユーザーはアクセスを許可されているデータのみを表示できます。ユーザーの観点から見ると、アプリケーションにログインすると、正しいデータの可視性を備えた埋め込みダッシュボードへのアクセスが自動的に提供されます。

レート制限とパフォーマンスの考慮事項

外部埋め込みには、1 秒あたり 20 回のダッシュボード読み込みというレート制限があります。一度に 20 個を超えるダッシュボードを開くことができますが、同時に読み込みを開始できるダッシュボードは 20 個までです。

前提条件

外部埋め込みを実装するには、次の前提条件を満たしていることを確認してください。

- 公開されたダッシュボードに対する少なくとも CAN MANAGE 権限が必要です。 必要に応じてサンプルダッシュボードをすばやく作成して公開するには、チュートリアル: サンプルダッシュボードを使用するを参照してください。

- Databricks CLI バージョン 0.205 以降がインストールされている必要があります。手順については、Databricks CLI のインストールまたは更新 を参照してください。OAuth 認証を構成して使用するには、「 OAuth ユーザーマシン間 (U2M) 認証」を参照してください。

- ワークスペース管理者は、埋め込みダッシュボードをホストできる承認済みドメインのリストを定義する必要があります。手順については、ダッシュボードの埋め込みを管理する を参照してください。

- 埋め込みダッシュボードをホストする外部アプリケーション。独自のアプリケーションを使用することも、提供されているサンプル アプリケーションを使用することもできます。

ステップ 1: サービスプリンシパルを作成する

Databricks内で外部アプリケーションの ID として機能するサービス プリンシパルを作成します。 このサービスプリンシパルは、アプリケーションに代わってリクエストを認証します。

サービスプリンシパルを作成するには:

- ワークスペース管理者として、Databricksワークスペースにログインします。

- Databricksワークスペースの上部のバーにあるユーザー名をクリックし、 [設定] を選択します。

- 左側のペインで ID とアクセス をクリックします。

- サービスプリンシパル の横にある [ 管理 ] をクリックします。

- [ サービスプリンシパルの追加 ] をクリックします。

- 新規追加 をクリックします。

- サービスプリンシパルのわかりやすい名前を入力します。

- [ 追加 ] をクリックします。

- サービス プリンシパルリストページから作成したサービスプリンシパルを開きます。 必要に応じて、 フィルター テキスト入力フィールドを使用して名前で検索します。

- サービスプリンシパルの詳細 ページで、 アプリケーションID を記録します。 Databricks SQL アクセス チェック ボックスと ワークスペース アクセス チェック ボックスがオンになっていることを確認します。

ステップ 2: OAuthシークレットを作成する

サービスプリンシパルのシークレットを生成し、外部アプリケーションに必要な次の構成値を収集します。

- サービスプリンシパル(クライアント)ID

- クライアントのシークレット

サービスプリンシパルは、外部アプリケーションからのアクセスを要求するときに、 OAuthシークレットを使用して身元を確認します。

シークレットを生成するには:

- サービスプリンシパルの詳細 ページで シークレット をクリックします。

- [シークレットの生成] をクリックします。

- 新しいシークレットの有効期間値を日数で入力します (例: 1 ~ 730 日)。

- 秘密をすぐにコピーしてください。 この画面を離れた後は、このシークレットを再度表示することはできません。

ステップ 3: サービスプリンシパルへの権限の割り当て

作成したサービスプリンシパルは、アプリケーションを通じてダッシュボードへのアクセスを提供する ID として機能します。 この権限は、ダッシュボードが共有データ権限で公開されて いない 場合にのみ適用されます。共有データの権限が使用される場合、発行者の資格情報を使用してデータにアクセスします。詳細と推奨事項については、 「認証アプローチの埋め込み」を参照してください。

- ワークスペース サイドバーの [ダッシュボード] をクリックして、ダッシュボードの一覧ページを開きます。

- 埋め込みたいダッシュボードの名前をクリックします。公開されたダッシュボードが開きます。

- [共有] をクリックします。

- 共有ダイアログ のテキスト入力フィールドを使用して、サービスプリンシパルを見つけ、クリックします。権限レベルを CAN RUN に設定します。次に、 追加 をクリックします。

- ダッシュボード ID を記録します。ダッシュボード ID はダッシュボードの URL で確認できます (例:

https://<your-workspace-url>/dashboards/<dashboard-id>)。Databricks ワークスペースの詳細を参照してください。

個別のデータ権限を使用してダッシュボードを公開する場合は、サービスプリンシパルにダッシュボードで使用されるデータへのアクセスを許可する必要があります。 コンピュートのアクセスには常に発行者の資格情報が使用されるため、サービスプリンシパルにコンピュートのアクセス許可を付与する必要はありません。

データを読み取り、表示するには、サービスプリンシパルには、ダッシュボードで参照されるテーブルとビューに対する少なくともSELECT権限が必要です。 「権限を管理できるのは誰か?」を参照してください。

ステップ 4: サンプル アプリを使用して認証し、VPN を生成する

サンプル アプリケーションを使用して、ダッシュボードを外部に埋め込む練習をします。アプリケーションには、スコープ付きのウイルスを生成するために必要なウイルス交換を開始する命令とコードが含まれています。 次のコード ブロックには依存関係がありません。次のいずれかのアプリケーションをコピーして保存します。

- Python

- JavaScript

これをコピーしてexample.pyという名前のファイルに保存します。

#!/usr/bin/env python3

import os

import sys

import json

import base64

import urllib.request

import urllib.parse

from http.server import HTTPServer, BaseHTTPRequestHandler

# -----------------------------------------------------------------------------

# Config

# -----------------------------------------------------------------------------

CONFIG = {

"instance_url": os.environ.get("INSTANCE_URL"),

"dashboard_id": os.environ.get("DASHBOARD_ID"),

"service_principal_id": os.environ.get("SERVICE_PRINCIPAL_ID"),

"service_principal_secret": os.environ.get("SERVICE_PRINCIPAL_SECRET"),

"external_viewer_id": os.environ.get("EXTERNAL_VIEWER_ID"),

"external_value": os.environ.get("EXTERNAL_VALUE"),

"workspace_id": os.environ.get("WORKSPACE_ID"),

"port": int(os.environ.get("PORT", 3000)),

}

basic_auth = base64.b64encode(

f"{CONFIG['service_principal_id']}:{CONFIG['service_principal_secret']}".encode()

).decode()

# -----------------------------------------------------------------------------

# HTTP Request Helper

# -----------------------------------------------------------------------------

def http_request(url, method="GET", headers=None, body=None):

headers = headers or {}

if body is not None and not isinstance(body, (bytes, str)):

raise ValueError("Body must be bytes or str")

req = urllib.request.Request(url, method=method, headers=headers)

if body is not None:

if isinstance(body, str):

body = body.encode()

req.data = body

try:

with urllib.request.urlopen(req) as resp:

data = resp.read().decode()

try:

return {"data": json.loads(data)}

except json.JSONDecodeError:

return {"data": data}

except urllib.error.HTTPError as e:

raise RuntimeError(f"HTTP {e.code}: {e.read().decode()}") from None

# -----------------------------------------------------------------------------

# Token logic

# -----------------------------------------------------------------------------

def get_scoped_token():

# 1. Get all-api token

oidc_res = http_request(

f"{CONFIG['instance_url']}/oidc/v1/token",

method="POST",

headers={

"Content-Type": "application/x-www-form-urlencoded",

"Authorization": f"Basic {basic_auth}",

},

body=urllib.parse.urlencode({

"grant_type": "client_credentials",

"scope": "all-apis"

})

)

oidc_token = oidc_res["data"]["access_token"]

# 2. Get token info

token_info_url = (

f"{CONFIG['instance_url']}/api/2.0/lakeview/dashboards/"

f"{CONFIG['dashboard_id']}/published/tokeninfo"

f"?external_viewer_id={urllib.parse.quote(CONFIG['external_viewer_id'])}"

f"&external_value={urllib.parse.quote(CONFIG['external_value'])}"

)

token_info = http_request(

token_info_url,

headers={"Authorization": f"Bearer {oidc_token}"}

)["data"]

# 3. Generate scoped token

params = token_info.copy()

authorization_details = params.pop("authorization_details", None)

params.update({

"grant_type": "client_credentials",

"authorization_details": json.dumps(authorization_details)

})

scoped_res = http_request(

f"{CONFIG['instance_url']}/oidc/v1/token",

method="POST",

headers={

"Content-Type": "application/x-www-form-urlencoded",

"Authorization": f"Basic {basic_auth}",

},

body=urllib.parse.urlencode(params)

)

return scoped_res["data"]["access_token"]

# -----------------------------------------------------------------------------

# HTML generator

# -----------------------------------------------------------------------------

def generate_html(token):

return f"""<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Dashboard Demo</title>

<style>

body {{ font-family: system-ui; margin: 0; padding: 20px; background: #f5f5f5; }}

.container {{ max-width: 1200px; margin: 0 auto; height:calc(100vh - 40px) }}

</style>

</head>

<body>

<div id="dashboard-content" class="container"></div>

<script type="module">

import {{ DatabricksDashboard }} from "https://cdn.jsdelivr.net/npm/@databricks/aibi-client@0.0.0-alpha.7/+esm";

const dashboard = new DatabricksDashboard({{

instanceUrl: "{CONFIG['instance_url']}",

workspaceId: "{CONFIG['workspace_id']}",

dashboardId: "{CONFIG['dashboard_id']}",

token: "{token}",

container: document.getElementById("dashboard-content")

}});

dashboard.initialize();

</script>

</body>

</html>"""

# -----------------------------------------------------------------------------

# HTTP server

# -----------------------------------------------------------------------------

class RequestHandler(BaseHTTPRequestHandler):

def do_GET(self):

if self.path != "/":

self.send_response(404)

self.send_header("Content-Type", "text/plain")

self.end_headers()

self.wfile.write(b"Not Found")

return

try:

token = get_scoped_token()

html = generate_html(token)

status = 200

except Exception as e:

html = f"<h1>Error</h1><p>{e}</p>"

status = 500

self.send_response(status)

self.send_header("Content-Type", "text/html")

self.end_headers()

self.wfile.write(html.encode())

def start_server():

missing = [k for k, v in CONFIG.items() if not v]

if missing:

print(f"Missing: {', '.join(missing)}", file=sys.stderr)

sys.exit(1)

server = HTTPServer(("localhost", CONFIG["port"]), RequestHandler)

print(f":rocket: Server running on http://localhost:{CONFIG['port']}")

try:

server.serve_forever()

except KeyboardInterrupt:

sys.exit(0)

if __name__ == "__main__":

start_server()

これをコピーしてexample.jsという名前のファイルに保存します。

#!/usr/bin/env node

const http = require('http');

const https = require('https');

const { URL, URLSearchParams } = require('url');

// This constant is just a mapping of environment variables to their respective

// values.

const CONFIG = {

instanceUrl: process.env.INSTANCE_URL,

dashboardId: process.env.DASHBOARD_ID,

servicePrincipalId: process.env.SERVICE_PRINCIPAL_ID,

servicePrincipalSecret: process.env.SERVICE_PRINCIPAL_SECRET,

externalViewerId: process.env.EXTERNAL_VIEWER_ID,

externalValue: process.env.EXTERNAL_VALUE,

workspaceId: process.env.WORKSPACE_ID,

port: process.env.PORT || 3000,

};

const basicAuth = Buffer.from(`${CONFIG.servicePrincipalId}:${CONFIG.servicePrincipalSecret}`).toString('base64');

// ------------------------------------------------------------------------------------------------

// Main

// ------------------------------------------------------------------------------------------------

function startServer() {

const missing = Object.keys(CONFIG).filter((key) => !CONFIG[key]);

if (missing.length > 0) throw new Error(`Missing: ${missing.join(', ')}`);

const server = http.createServer(async (req, res) => {

// This is a demo server, we only support GET requests to the root URL.

if (req.method !== 'GET' || req.url !== '/') {

res.writeHead(404, { 'Content-Type': 'text/plain' });

res.end('Not Found');

return;

}

let html = '';

let status = 200;

try {

const token = await getScopedToken();

html = generateHTML(token);

} catch (error) {

html = `<h1>Error</h1><p>${error.message}</p>`;

status = 500;

} finally {

res.writeHead(status, { 'Content-Type': 'text/html' });

res.end(html);

}

});

server.listen(CONFIG.port, () => {

console.log(`🚀 Server running on http://localhost:${CONFIG.port}`);

});

process.on('SIGINT', () => process.exit(0));

process.on('SIGTERM', () => process.exit(0));

}

async function getScopedToken() {

// 1. Get all-api token. This will allow you to access the /tokeninfo

// endpoint, which contains the information required to generate a scoped token

const {

data: { access_token: oidcToken },

} = await httpRequest(`${CONFIG.instanceUrl}/oidc/v1/token`, {

method: 'POST',

headers: {

'Content-Type': 'application/x-www-form-urlencoded',

Authorization: `Basic ${basicAuth}`,

},

body: new URLSearchParams({

grant_type: 'client_credentials',

scope: 'all-apis',

}),

});

// 2. Get token info. This information is **required** for generating a token that is correctly downscoped.

// A correctly downscoped token will only have access to a handful of APIs, and within those APIs, only

// a the specific resources required to render the dashboard.

//

// This is essential to prevent leaking a privileged token.

//

// At the time of writing, OAuth tokens in Databricks are valid for 1 hour.

const tokenInfoUrl = new URL(

`${CONFIG.instanceUrl}/api/2.0/lakeview/dashboards/${CONFIG.dashboardId}/published/tokeninfo`,

);

tokenInfoUrl.searchParams.set('external_viewer_id', CONFIG.externalViewerId);

tokenInfoUrl.searchParams.set('external_value', CONFIG.externalValue);

const { data: tokenInfo } = await httpRequest(tokenInfoUrl.toString(), {

headers: { Authorization: `Bearer ${oidcToken}` },

});

// 3. Generate scoped token. This call is very similar to what was issued before, but now we are providing the scoping to make the generated token

// safe to pass to a browser.

const { authorization_details, ...params } = tokenInfo;

const {

data: { access_token },

} = await httpRequest(`${CONFIG.instanceUrl}/oidc/v1/token`, {

method: 'POST',

headers: {

'Content-Type': 'application/x-www-form-urlencoded',

Authorization: `Basic ${basicAuth}`,

},

body: new URLSearchParams({

grant_type: 'client_credentials',

...params,

authorization_details: JSON.stringify(authorization_details),

}),

});

return access_token;

}

startServer();

// ------------------------------------------------------------------------------------------------

// Helper functions

// ------------------------------------------------------------------------------------------------

/**

* Helper function to create HTTP requests.

* @param {string} url - The URL to make the request to.

* @param {Object} options - The options for the request.

* @param {string} options.method - The HTTP method to use.

* @param {Object} options.headers - The headers to include in the request.

* @param {Object} options.body - The body to include in the request.

* @returns {Promise<Object>} A promise that resolves to the response data.

*/

function httpRequest(url, { method = 'GET', headers = {}, body } = {}) {

return new Promise((resolve, reject) => {

const isHttps = url.startsWith('https://');

const lib = isHttps ? https : http;

const options = new URL(url);

options.method = method;

options.headers = headers;

const req = lib.request(options, (res) => {

let data = '';

res.on('data', (chunk) => (data += chunk));

res.on('end', () => {

if (res.statusCode >= 200 && res.statusCode < 300) {

try {

resolve({ data: JSON.parse(data) });

} catch {

resolve({ data });

}

} else {

reject(new Error(`HTTP ${res.statusCode}: ${data}`));

}

});

});

req.on('error', reject);

if (body) {

if (typeof body === 'string' || Buffer.isBuffer(body)) {

req.write(body);

} else if (body instanceof URLSearchParams) {

req.write(body.toString());

} else {

req.write(JSON.stringify(body));

}

}

req.end();

});

}

function generateHTML(token) {

return `<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Dashboard Demo</title>

<style>

body { font-family: system-ui; margin: 0; padding: 20px; background: #f5f5f5; }

.container { max-width: 1200px; margin: 0 auto; height:calc(100vh - 40px) }

</style>

</head>

<body>

<div id="dashboard-content" class="container"></div>

<script type="module">

/**

* We recommend bundling the dependency instead of using a CDN. However, for demonstration purposes,

* we are just using a CDN.

*

* We do not recommend one CDN over another and encourage decoupling the dependency from third-party code.

*/

import { DatabricksDashboard } from "https://cdn.jsdelivr.net/npm/@databricks/aibi-client@0.0.0-alpha.7/+esm";

const dashboard = new DatabricksDashboard({

instanceUrl: "${CONFIG.instanceUrl}",

workspaceId: "${CONFIG.workspaceId}",

dashboardId: "${CONFIG.dashboardId}",

token: "${token}",

container: document.getElementById("dashboard-content")

});

dashboard.initialize();

</script>

</body>

</html>`;

}

ステップ 5: サンプル アプリケーションの実行

次の値を置き換えてから、ターミナルからコードブロックを実行します。値は山括弧 (< >)で 囲まないでください 。

-

ワークスペース URL を使用して、次の値を検索して置換します。

<your-instance><workspace_id><dashboard_id>

-

次の値を、サービスプリンシパル (ステップ 2) の作成時に作成した値に置き換えます。

<service_principal_id><service_principal_secret>(クライアントシークレット)

-

次の値を、外部アプリケーションのユーザーに関連付けられた識別子に置き換えます。

<some-external-viewer><some-external-value>

-

</path/to/example>、前のステップで作成した.pyまたは.jsファイルへのパスに置き換えます。 ファイル拡張子を含めます。

EXTERNAL_VIEWER_ID値には個人を特定できる情報 (PII) を含めないでください。

INSTANCE_URL='https://<your-instance>.databricks.com' \

WORKSPACE_ID='<workspace_id>' \

DASHBOARD_ID='<dashboard_id>' \

SERVICE_PRINCIPAL_ID='<service-principal-id>' \

SERVICE_PRINCIPAL_SECRET='<service-principal_secret>' \

EXTERNAL_VIEWER_ID='<some-external-viewer>' \

EXTERNAL_VALUE='<some-external-value>' \

~</path/to/example>

# Terminal will output: :rocket: Server running on http://localhost:3000