Databricks以外のクライアントをDatabricks MCPサーバーに接続する

プレビュー

この機能は パブリック プレビュー段階です。

モデル コンテキスト プロトコル (MCP) をサポートする非Databricks (外部) クライアント、 AIアシスタント、およびIDEsをDatabricks MCP サーバーに接続します。 これにより、開発環境で Databricks のデータとツールに直接アクセスできるようになります。

外部クライアントを Databricks MCP サーバーに接続することで、次のことが可能になります。

- IDE または AI アシスタントから Unity Catalog 関数、テーブル、ベクトル インデックスにアクセスする

- Claude、Cursor、Replit、その他のMCP対応ツールから直接Databricksデータをクエリします。

前提 条件

-

サーバー URL : 使用する Databricks MCP サーバーの適切なサーバー URL を取得します。

-

リソース アクセス : 使用する MCP サーバーおよび基盤となるリソースにアクセスできることを確認します。 たとえば、 Genie管理する MCP サーバーを使用する場合は、基盤となるGenieスペースにアクセスする必要があります。

-

ネットワーク アクセス : Databricks ワークスペースにIP アクセス制限がある場合は、クライアントの送信 IP アドレスを許可リストに追加して、ワークスペースに接続できるようにします。

- ワークスペースのIPアクセスリストとアカウントのIPアクセスリストのドキュメントに従って、制限が設定されているかどうかを確認してください。

- IP アクセス リストが有効になっている場合は、クライアントの送信 IP を識別します。この情報は通常、クライアントのドキュメントに記載されています。たとえば、Claude では送信 IP アドレスについてこちらでドキュメント化しています。

- クライアントの送信 IP がリストに追加されていることを確認します。

認証方法

セキュリティ要件に最適な認証方法を選択します。

手法 | マネージド/外部MCP | カスタムMCP | セキュリティレベル | どのようなタスクにベストなのか |

|---|---|---|---|---|

OAuth(推奨) | サポートされている | サポートされている | 高スコープのアクセス許可、トークンの自動更新 | 本番運用 使用、チーム環境、長期アクセス |

パーソナルアクセストークン | サポートされている | サポートされていない | 中 - 有効期限のあるトークンベースのアクセス | 個別開発、テスト、短期アクセス |

OAuth認証を使用してクライアントを接続する

OAuth は、スコープ指定された権限と自動トークン更新による安全な認証を提供します。

Databricks MCP サーバーは、MCP 承認仕様に従って両方のクライアント タイプをサポートします。

- パブリッククライアント : クライアントシークレットは不要

- 機密クライアント : クライアントシークレットを含める

クライアントのOAuthリダイレクトURLを取得する

各 MCP クライアントには、認証コールバック用の特定の OAuth リダイレクト URL が必要です。一般的なリダイレクト URL パターンは次のとおりです。

- Webベースのクライアント :

https://<domain>/oauth/callbackまたはhttps://<domain>/api/mcp/auth_callback - ローカル開発ツール :

http://localhost:<port>/oauth/callback

必要なリダイレクト URL を正確に見つけるには、クライアントのドキュメントを確認してください。

Databricks OAuth アプリケーションを作成する

アカウント管理者に Databricks OAuth アプリケーションを作成してもらいます。クライアント ID を取得し、クライアントで必要な場合はクライアント シークレットも取得します。

- UI-based (Account Console)

- CLI

アカウント コンソールを使用して Databricks OAuth アプリケーションを作成します。

- Databricks アカウント コンソールで、 [設定] > [アプリ接続] > [接続の追加] に移動します。

- アプリケーション設定を構成します。

- 名前 : OAuthアプリケーションのわかりやすい名前を入力します(例:

claude-mcp-client、mcp-inspector) - リダイレクトURL : 外部クライアントに必要なリダイレクトURLを追加します

- クライアントの種類 : パブリック クライアント (ブラウザベース、モバイル) の場合は、 [クライアント シークレットを生成する] の チェックを外します。機密クライアント(サーバー側)の場合は、チェックを入れたままにします。

- スコープ : API スコープを構成します (使用可能なスコープについては、 Databricks OAuth スコープ リファレンスを参照してください)

- トークンの有効期限 : 適切なトークンアクセスと更新時間を設定します

- 名前 : OAuthアプリケーションのわかりやすい名前を入力します(例:

Databricks CLI を使用して Databricks OAuth アプリケーションを作成します。 きめ細かなスコープを使用する: 最小権限の原則に従って、より制限されたアクセスを行う より制限の厳しいアクセスを指定するには、 成功すると、CLI はクライアントの資格情報を含む応答を返します。all-apisスコープを使用するdatabricks account custom-app-integration create --json '{

"name": "mcp-oauth-client",

"redirect_urls": ["https://<your-client-redirect-url>"],

"confidential": false,

"scopes": ["all-apis"],

"token_access_policy": {

"access_token_ttl_in_minutes": 60,

"refresh_token_ttl_in_minutes": 10080

}

}'all-apisの代わりに詳細なスコープを使用します。この例では、Genie と Unity Catalog のスコープを持つパブリック OAuth アプリを作成します。databricks account custom-app-integration create --json '{

"name": "mcp-public-oauth-app",

"redirect_urls": ["https://<your-client-redirect-url>"],

"confidential": false,

"scopes": ["genie", "unity-catalog", "offline_access"],

"token_access_policy": {

"access_token_ttl_in_minutes": 60,

"refresh_token_ttl_in_minutes": 10080

}

}'{

"client_id": "<your-client-id>",

"client_secret": "",

"integration_id": "<your-integration-id>"

}<your-client-redirect-url>クライアントの実際のリダイレクト URL に置き換えます。使用可能なスコープの一覧については、 Databricks OAuth スコープ リファレンスを参照してください。

ネットワークアクセスを構成する(オプション)

Databricks ワークスペースに IP アクセス制限がある場合は、クライアントの送信 IP アドレスをワークスペースの許可リストに追加します。そうでない場合、ワークスペースはクライアントからの認証要求をブロックします。「IP アクセス リストの管理」を参照してください。

クライアントを構成する

Databricks で OAuth アプリケーションを作成した後、OAuth 資格情報を使用して特定の MCP クライアントを構成します。各クライアントには独自の構成方法があります。一般的な MCP クライアントの詳細な手順については、次のプラットフォーム固有の例を参照してください。

OAuthの例

次の例は、OAuth 認証を使用して特定の MCP クライアントを構成する方法を示しています。まず、前のセクションの一般的なOAuthセットアップ手順に従い、次にこれらの例を使用して特定のクライアントを構成します。

- MCP Inspector

- Claude Connectors

- ChatGPT apps

- Cursor/Windsurf

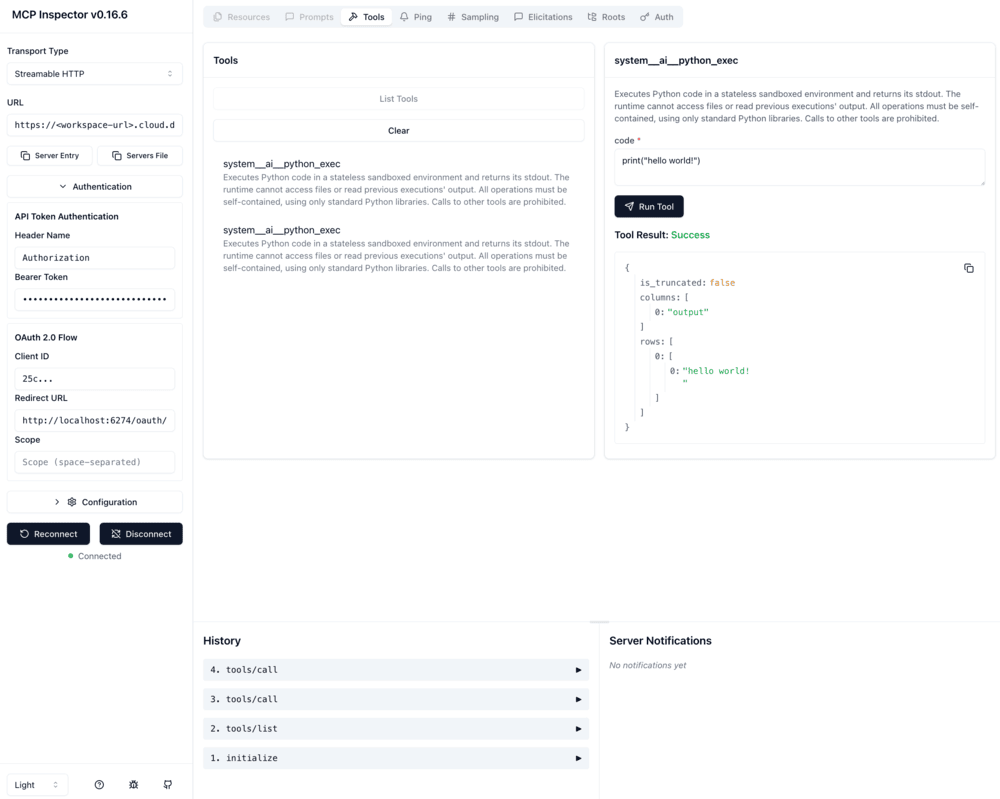

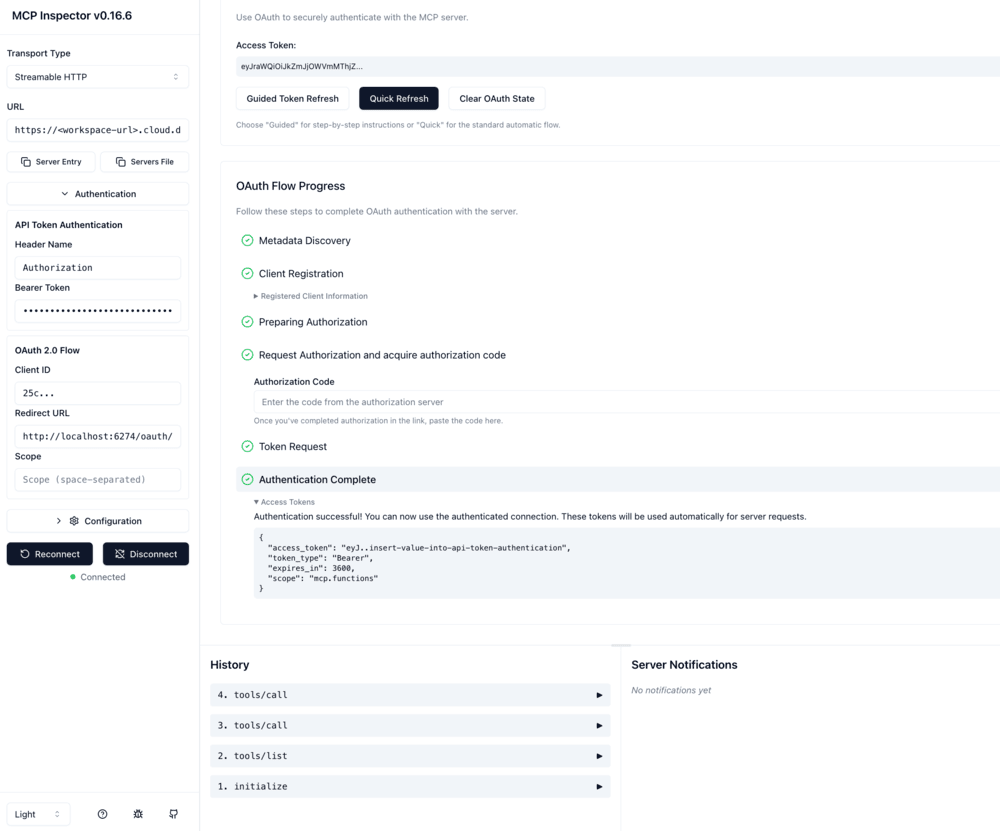

MCP Inspector は、MCP サーバーをテストおよびデバッグするための開発者ツールです。

上記のOAuth 認証設定に従って、以下の Inspector 固有の設定を行います。

-

リダイレクト URL :

http://localhost:6274/oauth/callbackhttp://localhost:6274/oauth/callback/debug

-

クライアントタイプ : パブリック ( クライアントシークレットの生成を オフにします)

MCP インスペクターを設定します。

- インスペクターを実行します:

npx @modelcontextprotocol/inspector。 - トランスポートタイプ を

Streamable HTTPに設定します。 - Databricks MCP サーバーの URL を入力します。

- 認証 セクションで、OAuth クライアント ID を追加します。

- [認証設定を開く] をクリックし、 [ガイド付き] または [クイック フロー] を選択します。

- 認証が成功したら、 API認証 セクションの下の 「ベアラー トークン」 にアクセストークンを貼り付けます。

- 接続 をクリックします。

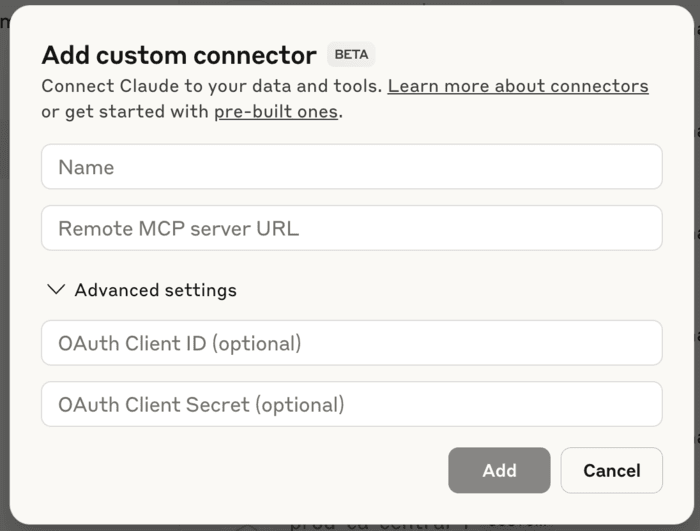

リモート MCP を備えた Claude コネクタを使用して、Claude を Databricks 管理対象サーバーおよび外部 MCP サーバーに接続します。

上記のOAuth 認証設定に従って、Claude 固有の次の設定を行います。

- リダイレクトURL :

https://claude.ai/api/mcp/auth_callbackおよびhttps://claude.com/api/mcp/auth_callback - IP許可リスト (必要な場合):Claudeの送信IPアドレスを追加する

Claude を設定します。

- Claude で [設定] > [コネクタ] に移動します。

- [カスタム コネクタの追加] をクリックします。

- Databricks MCP サーバーの URL を入力します。

- OAuth アプリケーションのクライアント ID を入力します。

- 「追加」 をクリックして終了します。

開発者Modeと完全な MCP アプリを備えたカスタム ChatGPT アプリを使用して、ChatGPT をDatabricks管理対象サーバーおよび外部 MCP サーバーに接続します。

カスタム ChatGPT アプリを追加するには以下が必要です。

- 開発者Modeをオンにしました

- ChatGPT ビジネス、エンタープライズ、または教育ワークスペース

ChatGPT 固有の設定を使用して、上記のOAuth 認証設定に従います。

- リダイレクト URL :

https://chatgpt.com/connector_platform_oauth_redirect - IP許可リスト : ChatGPTの送信IPアドレスを追加する

ChatGPT を設定します。

- ChatGPT で、 [設定] > [アプリ] > [アプリの作成] に移動します。

- Databricks MCP サーバーの URL を入力します。

- 認証方法として OAuth を使用します。

- OAuth アプリケーションのクライアント ID とシークレット (該当する場合) を入力します。

- 設定を完了し、アプリを保存します。

Cursor や Windsurf などのローカル IDE を Databricks MCP サーバーに安全に接続するには、OAuth でmcp-remote使用します。mcp-remote リポジトリの指示に従って mcp-remote をセットアップします。次に、 OAuth 認証の設定に従って、OAuth が正しく設定されていることを確認します。

カーソルまたはウィンドサーフィンを設定します。

-

MCP 構成ファイルを見つけます。

- カーソル :

~/.cursor/mcp.json - ウィンドサーフィン :

~/.codeium/windsurf/mcp_config.json

- カーソル :

-

設定ファイルに、 MCP サーバーを追加します。

機密 OAuth クライアント (クライアント シークレット付き) の場合 :

JSON{

"mcpServers": {

"databricks-mcp-server": {

"command": "npx",

"args": [

"mcp-remote",

"https://<your-workspace-hostname>/api/2.0/mcp/functions/system/ai",

"--static-oauth-client-info",

"{ \"client_id\": \"$MCP_REMOTE_CLIENT_ID\", \"client_secret\": \"$MCP_REMOTE_CLIENT_SECRET\" }"

]

}

}

}パブリック OAuth クライアント (クライアント シークレットなし) の場合 :

JSON{

"mcpServers": {

"databricks-mcp-server": {

"command": "npx",

"args": [

"mcp-remote",

"https://<your-workspace-hostname>/api/2.0/mcp/functions/system/ai",

"--static-oauth-client-info",

"{ \"client_id\": \"$MCP_REMOTE_CLIENT_ID\" }"

]

}

}

} -

<your-workspace-hostname>Databricks ワークスペースのホスト名に置き換えます。 -

OAuth クライアント ID で環境変数

MCP_REMOTE_CLIENT_IDを設定します。機密クライアントの場合は、クライアントシークレットを使用してMCP_REMOTE_CLIENT_SECRETも設定します。

個人アクセストークン(PAT)認証を使用してクライアントを接続する

Personal ACCESS は、個人の開発、テスト、 Databricks MCP サーバーへの短期アクセスに適した、よりシンプルな認証方法を提供します。

パーソナル アクセスは、管理対象および外部の MCP サーバーでのみサポートされます。 カスタム MCP サーバーではOAuth 認証が必要です。

-

Databricksワークスペースに個人的なアクセス場所を生成します。 Databricks個人アクセスマラソン (レガシー) を使用した認証」を参照してください。

-

ネットワーク アクセスを構成します (オプション)。

Databricks ワークスペースにIP アクセス制限がある場合は、クライアントの送信 IP アドレスを許可リストに追加します。必要な IP アドレスを取得するには、クライアントのドキュメントまたはデプロイメント環境のネットワーク構成を参照してください。

-

クライアントを構成します。

PAT を生成したら、それを認証に使用するように MCP クライアントを構成します。各クライアントには独自の構成方法があります。一般的な MCP クライアントの詳細な手順については、以下のプラットフォーム固有の例を参照してください。

PATの例

次の例は、個人アクセス時の認証を使用して特定の MCP クライアントを構成する方法を示しています。 まず上記の PAT 認証設定に従い、次にこれらの例を使用して特定のクライアントを構成します。

- Cursor

- Claude Desktop

- Replit

Cursor は 、その設定構成を通じて MCP をサポートします。

-

カーソル設定を開きます。

-

次の構成を追加します (選択した MCP サーバーの URL を調整します)。

JSON{

"mcpServers": {

"uc-function-mcp": {

"type": "streamable-http",

"url": "https://<your-workspace-hostname>/api/2.0/mcp/functions/{catalog_name}/{schema_name}",

"headers": {

"Authorization": "Bearer <YOUR_TOKEN>"

},

"note": "Databricks UC function"

}

}

} -

<your-workspace-hostname>Databricks ワークスペースのホスト名に置き換えます。 -

<YOUR_TOKEN>を個人用アクセストークンに置き換えてください。

Claude Desktop は、 mcp-remoteを使用して Databricks MCP サーバーに接続できます。

-

claude_desktop_config.jsonファイルを見つけます:- macOSの場合 :

~/Library/Application Support/Claude/claude_desktop_config.json - Windows :

%APPDATA%\Claude\claude_desktop_config.json

- macOSの場合 :

-

次の構成を追加します (選択した MCP サーバーの URL を調整します)。

JSON{

"mcpServers": {

"uc-function-mcp": {

"command": "npx",

"args": [

"mcp-remote",

"https://<your-workspace-hostname>/api/2.0/mcp/functions/{catalog_name}/{schema_name}",

"--header",

"Authorization: Bearer <YOUR_TOKEN>"

]

}

}

} -

<your-workspace-hostname>Databricks ワークスペースのホスト名に置き換えます。 -

<YOUR_TOKEN>を個人用アクセストークンに置き換えてください。 -

変更を有効にするには、Claude Desktop を再起動してください。

Replit は、カスタム MCP サーバー構成を通じて Databricks MCP サーバーへの接続をサポートします。

-

Replit ワークスペースで、 [MCP サーバーの追加] をクリックします。

-

Databricks MCP サーバーの URL を入力します。例:

https://<your-workspace-hostname>/api/2.0/mcp/genie/{genie_space_id} -

カスタム ヘッダーを追加します。

- 鍵 :

Authorization - 価値 :

Bearer <YOUR_TOKEN>

- 鍵 :

Replit MCP ドキュメントを参照してください。

接続の問題のトラブルシューティング

一般的な接続の問題を診断して解決するには、次のトラブルシューティング ステップに従ってください。

認証を検証する

接続をテストする前に、認証資格情報が正しく設定されていることを確認してください。

- OAuth user-to-machine (U2M)

- Service principal (M2M)

OAuth ユーザー対マシン (U2M) 認証の場合は、 MCP Inspector を使用して接続をテストします。OAuth フローは、接続プロセス中に資格情報を検証します。

マシン間 (M2M) OAuthを使用したサービスプリンシパル認証の場合は、 Databricks CLIを使用して資格情報をテストします。

DATABRICKS_CLIENT_ID=<your-client-id> DATABRICKS_CLIENT_SECRET=<your-client-secret> databricks auth describe

このコマンドはサービスプリンシパル構成を検証し、認証された ID に関する情報を表示します。 コマンドがエラーを返した場合は、サービスプリンパルシの設定を確認し、次のことを確認してください。

- Databricksアカウントにサービスプリンシパルが作成されました

- クライアントIDとクライアントシークレットが正しく設定されている

- サービスプリンシパルには必要なリソースにアクセスするための適切な権限がある

ネットワーク構成を確認する

ネットワーク制限により、外部クライアントが Databricks ワークスペースに接続できなくなる場合があります。クライアントが Databricks アカウントとワークスペースに接続できるように、Databricks IP アクセス リスト ポリシーが構成されていることを確認します。前提条件を参照してください。

クライアント固有の接続の問題を特定する

別の MCP クライアントに接続して、問題が解決するかどうかを確認してください。Databricks では、MCP Inspectorを使用してテストすることを推奨しています。MCP インスペクターでは接続が機能するが、クライアントでは接続が失敗する場合は、クライアントの設定に問題がある可能性があります。さらにサポートが必要な場合は、クライアントプロバイダーにお問い合わせください。

Databricksサポートに問題を報告してください

これらのトラブルシューティングを完了した後も接続の問題が引き続き発生する場合:

-

Claude、Cursor、MCP Inspector などの MCP クライアントからのログで、エラー メッセージとスタック トレースを調べます。

-

次の診断情報を収集します。

- 使用される認証方法(OAuth または PAT)

- MCP サーバー URL

- クライアントからのエラーメッセージ

- ネットワーク構成の詳細(IP制限、ファイアウォールルール)

-

問題を解決するには、サポートに連絡して診断情報を共有してください。

制限事項

- 動的クライアント登録 : Databricks は、管理対象、外部、またはカスタム MCP サーバーの動的クライアント登録OAuth フローをサポートしていません。動的クライアント登録を必須とする外部クライアントおよびIDEs 、 OAuth認証ではサポートされません。

- カスタム MCP サーバーのパーソナル アクセス仮想サポート : Databricks App でホストされているカスタム MCP サーバーは、認証のためのパーソナル アクセスをサポートしていません。

次のステップ

- マネージド MCP サーバーを使用してエージェントをUnity Catalogデータに接続する

- 外部の MCP サーバーを使用してサードパーティのサービスにアクセスする

- 組織固有のツール用のカスタム MCP サーバーをホストする