JumpCloud を使用した Databricks への SSO

プレビュー

この機能は パブリック プレビュー段階です。

このページでは、Databricks アカウントでシングル サインオン (SSO) の ID プロバイダーとして JumpCloud を構成する方法を示します。JumpCloud は SAML 2.0 をサポートしています。

SAML を使用した JumpCloud SSO の有効化

-

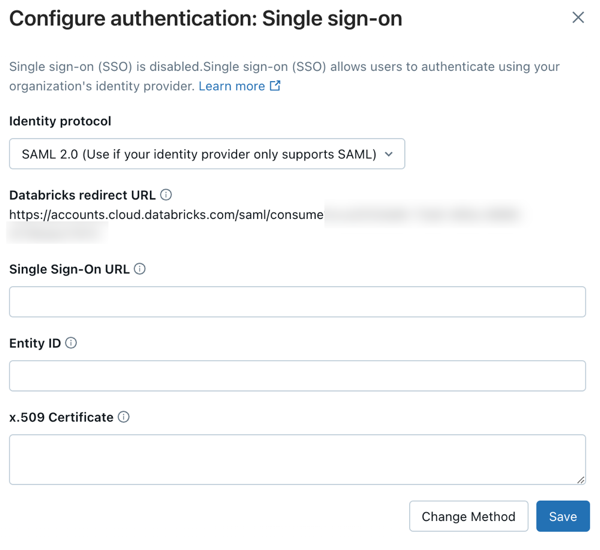

Databricks からリダイレクト URL をコピーします。

- アカウント管理者としてアカウント コンソールにログインし、 [セキュリティ] をクリックします。

- 認証 タブをクリックします。

- 認証 の横にある 管理 をクリックします。

- [ID プロバイダーによるシングルサインオン ] を選択します。

- 続行 をクリックします。

- ID プロトコル で SAML 2.0 を選択します。

- [ 認証 ] タブで、 Databricks リダイレクト URL の値をメモします。

-

JumpCloudでSAMLアプリケーションを作成します。

- 新しいブラウザー タブで、JumpCloud 管理ポータルにログインします。

- サイドバーの ユーザー認証 で、 SSOアプリケーション をクリックします。

- 新規アプリケーションを追加 > カスタムアプリケーション > 次へ をクリックします。

- 有効にする機能の選択 で、 シングル サインオン (SSO) の管理 と SAML を使用した SSO の構成 を選択します。

- 一般情報を入力 で、 表示ラベル と 説明 を入力します。

- [アプリケーションの保存] をクリックします。

-

SSO 設定を構成します。

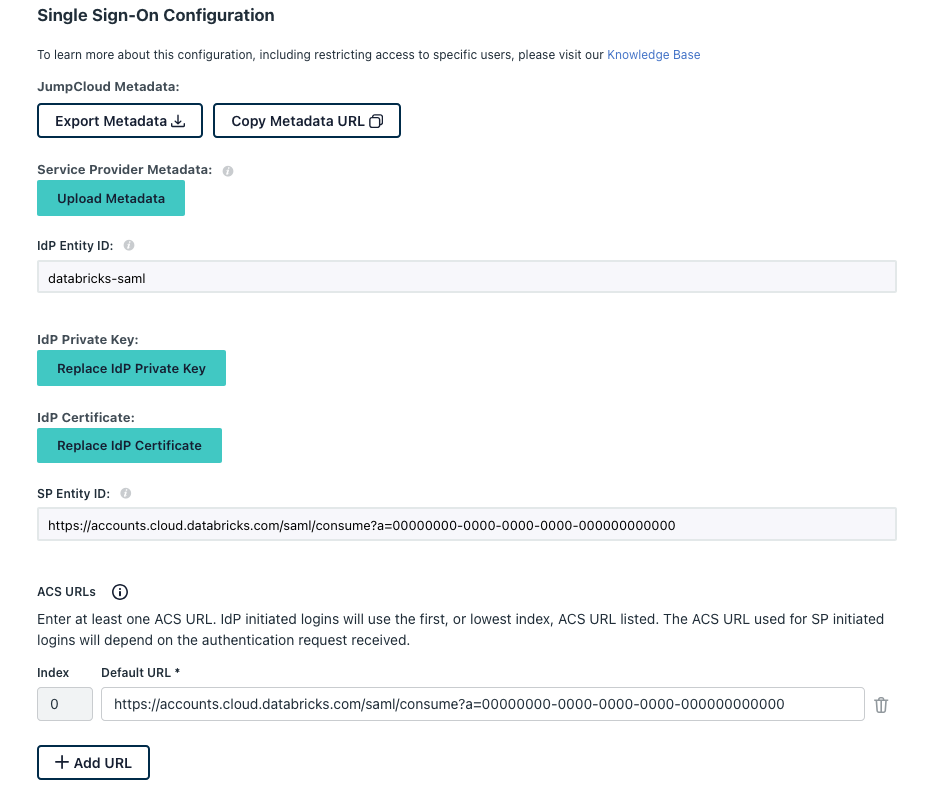

- 「 SSO 」タブをクリックします。

- IdP エンティティ ID を値に設定して、JumpCloud 環境でこの SSO アプリケーションを一意に識別します。この値を保存します。

- SP エンティティ ID を、上記でコピーした Databricks リダイレクト URL に設定します。

- ACS URL を、 上記でコピーした Databricks リダイレクト URL に設定します。

-

SAML 設定を設定します。

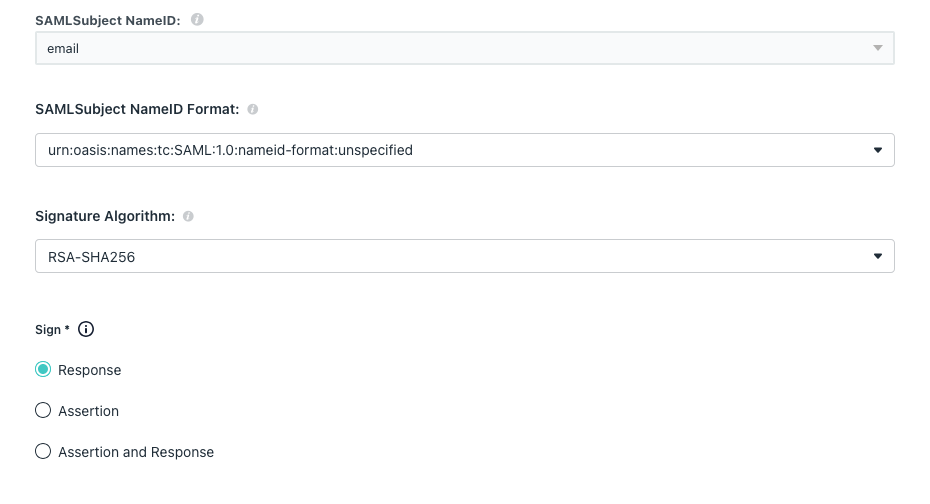

- SSOタブの SAMLSubject NameID で Eメール を選択します。

- SAMLSubject NameID Format で、 urn:oasis:names:tc:SAML:1.0:nameid-format を選択します。 .

- [ シグネチャ アルゴリズム] で [ RSA-SHA256 ] を選択します。

- 署名 で 応答 を選択します。

- IDP URL をコピーして保存します。

-

JumpCloud 証明書をダウンロードします。

-

サイドバーで、 IDP Certificate Valid および Download Certificate をクリックします。 証明書は、拡張子が

.cerのファイルとしてローカルにダウンロードされます。 -

テキスト エディタで

.cerファイルを開き、ファイルの内容をコピーします。このファイルは、JumpCloud SAML アプリケーションの x.509 証明書全体です。

-

- macOSのキーチェーンを使用してファイルを開かないでください。macOSでは、このファイルタイプのデフォルトアプリケーションがmacOSのキーチェーンになっています。

- 証明書は機密データです。ダウンロードする場所には注意してください。できるだけ早くローカルストレージから削除するようにしてください。

-

DatabricksアカウントコンソールのSSOページでDatabricksを設定します。

- シングルサインオン URL を JumpCloud フィールド IDP URL に設定します。

- ID プロバイダー エンティティ ID を JumpCloud フィールドの IdP エンティティ ID に設定します。

- x.509 証明書 を JumpCloud x.509 証明書 (証明書の開始と終了のマーカーを含む) に設定します。

- 保存 をクリックします。

- [SSOのテスト] をクリックして、SSO設定が正しく機能していることを確認します。

- [SSOを有効にする] をクリックして、アカウントのシングルサインオンを有効にします。

- SSOを使用したアカウントコンソールログインをテストします。

![すべての値が入力されたときの [シングルサインオン] タブ](/gcp/ja/assets/images/saml-account-console-jumpcloud-90a0389849539108a1a2db5952f0a83d.png)

-

Databricks にユーザーを追加する

-

JIT プロビジョニングを有効にする

Databricks では、ユーザーが SSO を使用して初めてログインしたときに、JIT を有効にしてユーザーを Databricks に自動的に追加することを推奨しています。SSO が構成されている 2026 年 2 月 2 日以降に作成されたアカウントでは、JIT プロビジョニングがデフォルトでオンになります。「ユーザーの自動プロビジョニング (JIT)」を参照してください。

-

SCIM プロビジョニングを構成する

Databricks では、SCIM プロビジョニングを使用して、ユーザーとグループを ID プロバイダーから Databricks アカウントに自動的に同期することをお勧めします。 SCIM は、ID プロバイダーを使用して Databricks でユーザーとグループを作成し、適切なレベルのアクセス権を付与することで、新しい従業員やチームのオンボーディングを効率化します。 SCIM を使用した ID プロバイダーからのユーザーとグループの同期を参照してください。

-