フロントエンドのプライベート サービス接続を構成する

このページでは、ユーザーとそのDatabricks間のインバウンドプライベート接続の構成ステップについて説明します。 ワークスペースのサーバレス実装のセキュリティを強化するには、インバウンドプライベート接続を使用する必要があります。

- Databricksでのプライベート接続の概要については、「クラシック コンピュート プレーン ネットワーク」を参照してください。

- Databricksへのクラシック コンピュート プレーンのプライベート接続を有効にするには、「ワークスペースのプライベート サービス接続を有効にする」を参照してください。

ワークスペースのインバウンドプライベート サービス接続を有効にする

インバウンド Private Service Connect を使用して、Google クラウド VPC またはオンプレミス ネットワークからDatabricksサービスへの安全なプライベート接続を確立します。これにより、パブリック インターネットではなくVPCインターフェイス エンドポイント経由でトラフィックがルーティングされます。

インバウンド Private Service Connect を使用すると、次のことが可能になります。

- プライベート アクセスを構成する : 受信プライベート サービス接続は、Databricks Web アプリケーション、REST API、および Databricks Connect API への接続をサポートします。

- プライベート アクセスを有効にする : 新しいワークスペースの作成時に受信プライベート サービス接続を構成するか、既存のワークスペースで有効にします。

- 必須のプライベート接続を強制する : ワークスペースにプライベート接続を強制するには、ユーザーから Databricks へのプライベート接続を構成する必要があります。

REST API を使用するには、 Private Access Settings API リファレンスを参照してください。

要件と制限事項

インバウンドプライベート サービス 接続を有効にするには、次の要件を満たす必要があります。

- Databricks アカウントは Enterprise プランである必要があります。

- 新しいワークスペースのみ : ワークスペースを作成するときに、Private サービス Connect 接続を追加する必要があります。 Private サービス Connect 接続を既存のワークスペースに追加することはできません。

- 顧客管理VPC が必要です : 顧客管理VPCを使用する必要があります。 VPC は、Google Cloud コンソールまたは別のツールで作成する必要があります。VPC が使用可能な場合は、Databricks アカウント コンソールまたは API を使用してネットワーク構成を作成します。この構成では、新しい VPC を参照し、Private サービス Connect の特定の設定を含める必要があります。

- クォータ : DatabricksのVPCホスト プロジェクトごとに、リージョンごとに最大 10 個のプライベート サービス Connect エンドポイントを構成できます。 Private Service Connect エンドポイントはリージョン固有のリソースであるため、同じVPCおよびリージョン内の複数のDatabricksワークスペースはこれらのエンドポイントを共有する必要があります。 この割り当てによってセットアップに制限が生じる場合は、アカウント チームにお問い合わせください。

- リージョン間接続なし : Private サービス Connect ワークスペース コンポーネントは、次のような同じリージョンに存在する必要があります。

- トランジット VPC ネットワークとサブネット。

- ネットワークとサブネット VPC プレーン。

- Databricks ワークスペース。

- Private サービス Connect エンドポイント。

- Private サービス Connect エンドポイント サブネット。

ネットワークトポロジの複数のオプション

プライベート Databricks ワークスペースをデプロイする場合は、次のいずれかのネットワーク構成オプションを選択する必要があります。

- Databricksユーザー (クライアント) とDatabricksコンピュート プレーンを同じネットワーク上でホストする : このオプションでは、トランジットVPCとコンピュート プレーンVPC同じ基盤となるVPCネットワークを参照します。 このトポロジを選択した場合、そのVPCからのDatabricksワークスペースへのすべてのアクセスは、そのVPCの受信 Private Service Connect 接続を経由する必要があります。 要件と制限事項を参照してください。

- Databricksユーザー(クライアント)とDatabricksコンピュートプレーンを別々のネットワークに配置する : このオプションでは、ユーザーまたはアプリケーション クライアントは、異なるネットワーク パスを使用して異なるDatabricksワークスペースにアクセスできます。オプションで、トランジット VPC のユーザーがプライベート ワークスペース にプライベート サービス接続を介したアクセスを許可し、パブリック インターネット上のユーザーがワークスペースにアクセスできるようにします。

インバウンド Private Service Connect を使用するワークスペースと、同じトランジットVPC内にないワークスペースを混在させることはできません。 1 つのトランジットVPC複数のワークスペースで共有できますが、トランジットVPC内のすべてのワークスペースは同じタイプである必要があり、すべてがインバウンド Private Service Connect を使用するか、まったく使用しないかのどちらかです。 この要件は、Google クラウドでの DNS 解決の詳細によるものです。

地域別サービス添付資料参照

インバウンド Private Service Connect を有効にするには、地域のワークスペース エンドポイントのサービス アタッチメント URI が必要です。 URI はサフィックスplproxy-psc-endpoint-all-portsで終わります。このエンドポイントには 2 つの役割があります。これは、トランジットVPCワークスペース Web アプリケーションおよびREST APIsに接続するためにインバウンド Private Service Connect によって使用され、また、 REST APIsのコントロール プレーンに接続するためにクラシック コンピュート プレーン Private Service Connect によっても使用されます。

リージョンのワークスペース エンドポイントとサービス添付ファイル URI を見つけるには、「Databricks サービスと資産の IP アドレスとドメイン」を参照してください。

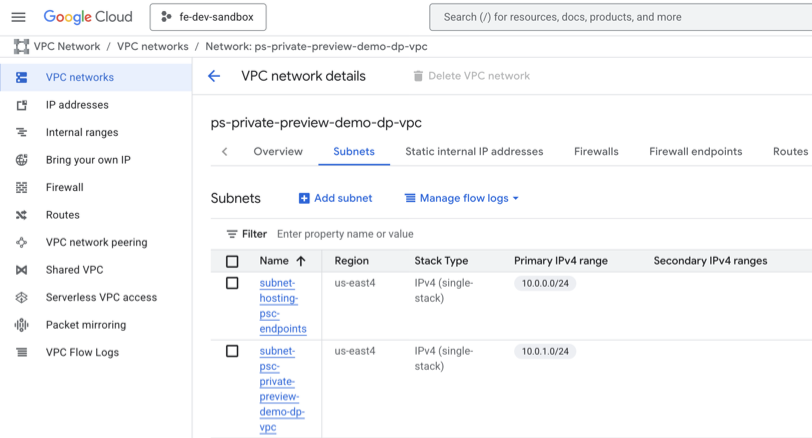

ステップ 1: サブネットを作成する

コンピュート プレーン VPC ネットワークで、Private サービス Connect エンドポイント専用の サブネット を作成します。 次の手順は、Google Cloud コンソールを使用していることを前提としていますが、 gcloud CLI を使用して同様のタスクを実行することもできます。

サブネットを作成するには:

-

Google Cloud Cloud コンソールで、 VPC リストページに移動します。

-

[ サブネットの追加 ] をクリックします。

-

名前、説明、および地域を設定します。

-

Purpose フィールドが表示されている場合 (表示されない場合があります)、 None を選択します。

-

サブネットのプライベート IP 範囲 (

10.0.0.0/24など) を設定します。プライベートサービス接続エンドポイントをホストするのに十分な IP スペースを割り当てる必要があります。IP 範囲は、次のいずれかの場合に重複することはできません。- BYO VPC のサブネット。

- Private サービス Connect エンドポイントを保持するサブネット。

-

サブネットが VPC の Google Cloud コンソールの VPC ビューに追加されたことを確認します。

ステップ 2: インバウンドプライベートアクセスを構成する

Databricksクライアントからのプライベート アクセスを受信プライベート サービス接続用に構成するには:

-

トランジット VPC ネットワークを作成するか、既存のネットワークを再利用します。

-

インバウンドプライベート サービス 接続エンドポイントにアクセスできる プライベート IP 範囲 を持つサブネットを作成または再利用します。

ユーザーがそのサブネット上の VM またはコンピュート リソースにアクセスできることを確認します。

-

トランジット VPC からワークスペース (

plproxy-psc-endpoint-all-ports) サービスアタッチメントへの VPC エンドポイントを作成します。リージョンで使用するフルネームを取得するには、「 Databricks サービスと資産の IP アドレスとドメイン」を参照してください。

ステップ 3: VPCエンドポイントを登録する

Google Cloud エンドポイントを登録する Databricks アカウント コンソールを使用します。 VPC エンドポイント設定 API を使用することもできます。

- Databricks アカウント コンソールに移動します。

- [ クラウドリソース ] タブをクリックし、[ VPC エンドポイント] をクリックします。

- [ エンドポイント VPC 登録する ] をクリックします。

- Private サービス Connect エンドポイントごとに、新しい VPC エンドポイントを登録するための必須フィールドに入力します。

- VPC エンドポイント名 : VPC エンドポイントを識別するための人間が判読できる名前。Databricks では、Private サービス Connect エンドポイント ID と同じ名前を使用することをお勧めしますが、これらが一致している必要はありません。

- リージョン : この Private サービス Connect エンドポイントが定義されている Google Cloud リージョン。

- Google Cloud VPC ネットワーク プロジェクト ID : このエンドポイントが定義されている Google Cloud プロジェクト ID。これは、ユーザー接続の起点となる VPC のプロジェクト ID で、トランジット VPC と呼ばれることもあります。

次の表に、エンドポイントに必要な情報を示します。

エンドポイントの種類 | フィールド | 例 |

|---|---|---|

インバウンドトランジット VPC エンドポイント ( | VPC エンドポイント名 (Databricks では Google Cloud エンドポイント ID を一致させることをお勧めします) |

|

Google Cloud VPCネットワークのプロジェクトID |

| |

Google Cloud リージョン |

|

完了したら、アカウントコンソールの VPC エンドポイントリストを使用して、エンドポイントのリストを確認し、情報を確認します。

ステップ 4: Databricksプライベート アクセス設定オブジェクトを作成する

ワークスペースのいくつかのプライベート サービス接続設定を定義するプライベート アクセス設定オブジェクトを作成します。このオブジェクトはワークスペースにアタッチされます。1 つのプライベート アクセス設定オブジェクトを複数のワークスペースにアタッチできます。

-

アカウント管理者として、アカウントコンソールに移動します。

-

サイドバーで、 [セキュリティ] をクリックします。

-

非公開アクセス設定 をクリックします。

-

[ プライベートアクセス設定を追加 ]をクリックします。

-

新しいプライベートアクセス設定オブジェクトの名前を入力します。

-

ワークスペースと同じリージョンを選択します。

-

[パブリック アクセスが有効] オプションを設定します。これは、プライベートアクセス設定オブジェクトの作成後に変更することはできません。

- パブリック アクセスが有効になっている場合 、ユーザーは、このプライベート アクセス設定オブジェクトを使用するワークスペースへの (パブリック インターネットからの) パブリック アクセスを許可またはブロックするように IP アクセス リスト を構成できます。

- パブリック アクセスが無効になっている場合 、パブリック トラフィックは、このプライベート アクセス設定オブジェクトを使用するワークスペースにアクセスできません。IP アクセス リストは、パブリック アクセスに影響を与えません。

いずれの場合も、IP アクセス リストはパブリック サービス コネクトからのプライベートトラフィックをブロックできません。これは、アクセス リストがパブリック インターネットからのアクセスのみを制御するためです。

-

「 プライベート・アクセス・レベル 」を選択して、許可されたプライベート・サービス接続へのアクセスを制限します。

- アカウント: VPCDatabricksアカウントに登録されているすべての エンドポイントが、このワークスペースにアクセスできます。これがデフォルト値です。

- エンドポイント : 指定した VPC エンドポイントのみがワークスペースにアクセスできます。この値を選択した場合は、登録済みの VPC エンドポイントから選択します。

-

[ プライベートアクセス設定を追加 ]をクリックします。

ステップ 5: ネットワーク構成を作成する

ワークスペースの顧客管理VPCに関する情報を含むDatabricksネットワーク構成を作成します。 このオブジェクトはワークスペースに添付されています。ネットワーク構成 API を使用することもできます。

- Databricks アカウント コンソールに移動します。

- 「 クラウドリソース 」タブをクリックし、「 ネットワーク設定 」をクリックします。

- [ネットワーク設定の追加 ] をクリックします。

次の表に、各エンドポイントで使用する必要がある情報を示します。

フィールド | 値の例 |

|---|---|

ネットワーク設定名 |

|

ネットワーク GCP プロジェクト ID |

|

VPC名 |

|

サブネット名 |

|

サブネットのリージョン |

|

セキュアなクラスター接続を中継するためのVPCエンドポイント |

|

REST APIs用のVPCエンドポイント (クラシック コンピュート プレーン プライベート サービス ワークスペースへの接続) |

|

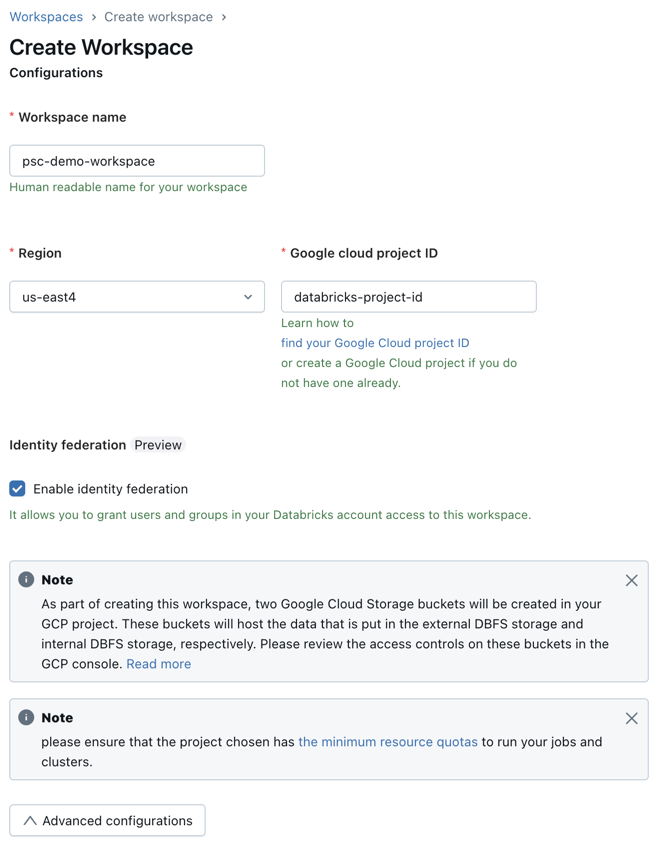

ステップ 6: ワークスペースを作成する

アカウントコンソールを使用して作成したネットワーク設定を使用するワークスペースを作成します。ワークスペースAPI を使用することもできます。

-

Databricks アカウント コンソールに移動します。

-

「 ワークスペース」 タブをクリックします。

-

[ ワークスペースの作成 ] をクリックします。

-

次の標準ワークスペース フィールドを設定します。

- ワークスペース名。

- ワークスペース リージョン。

- Google クラウド プロジェクト ID (ワークスペースのVPCリソースのプロジェクト。VPC のプロジェクト ID とは異なる場合があります)。

-

Private サービス Connect 固有のフィールドを設定します。

- [詳細設定 ] をクリックします。

- [ ネットワーク設定 ] フィールドで、前の手順で作成したネットワーク設定を選択します。

- [ プライベート接続 ] フィールドで、前のステップで作成したプライベートアクセス設定オブジェクトを選択します。1 つのプライベート アクセス設定オブジェクトを複数のワークスペースにアタッチできます。

-

保存 をクリックします。

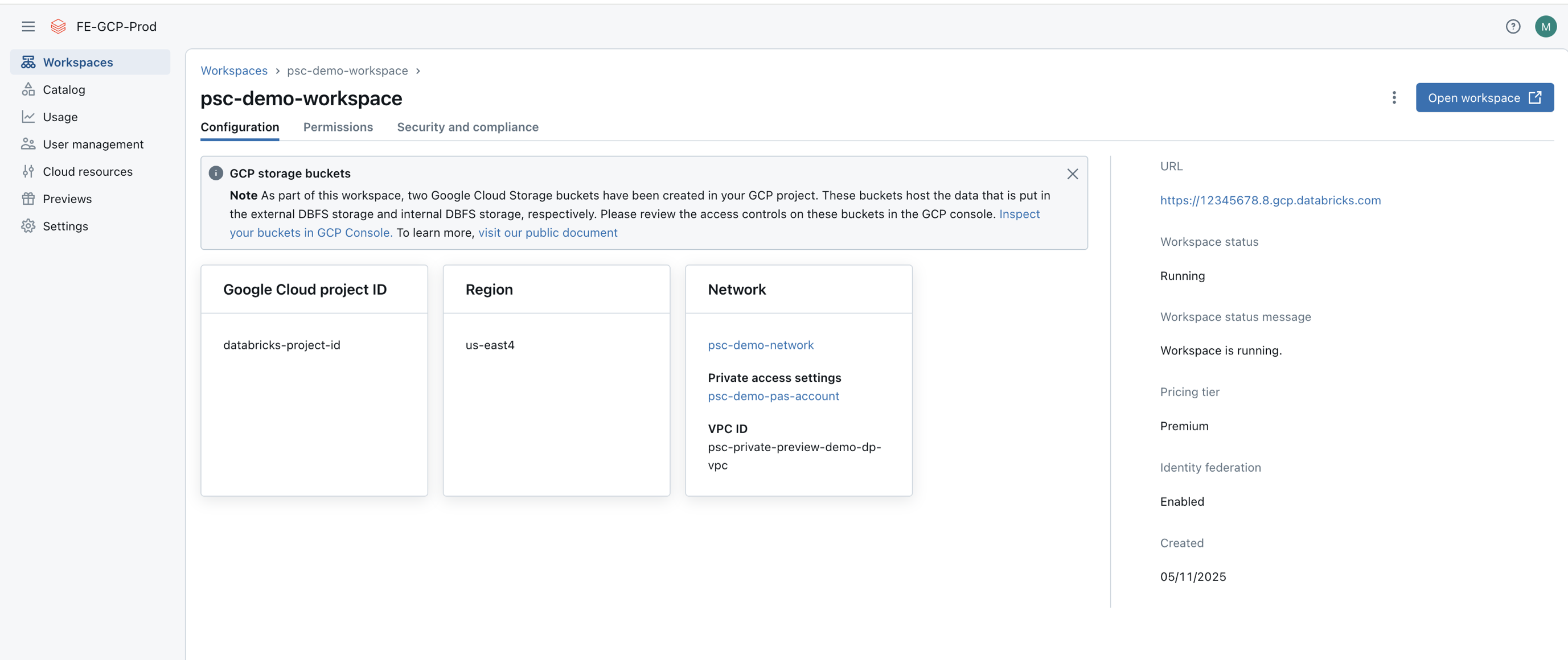

ステップ 7: ワークスペース構成を検証する

ワークスペースを作成したら、ワークスペース ページに戻り、新しく作成したワークスペースを見つけます。通常、ワークスペースが PROVISIONING 状態から RUNNING 状態に移行するには、30 秒から 3 分かかります。ステータスが RUNNINGに変わったら、ワークスペースは正常に構成されています。

Databricks アカウント コンソールを使用して構成を検証します。

-

[クラウドリソース ]、[ ネットワーク設定 ]の順にクリックします。VPC のネットワーク設定を見つけて、すべてのフィールドが正しいことを確認します。

-

[ワークスペース ] をクリックし、ワークスペースを見つけます。ワークスペースが実行されていることを確認します。

API を使用してワークスペースのセットを確認する場合は、https://accounts.gcp.databricks.com/api/2.0/accounts/<account-id>/workspaces エンドポイントに対してGET要求を行います。「 すべてのワークスペースを取得する」を参照してください。

ステップ 8: DNS を設定する

受信接続用のプライベート DNS ゾーンを作成します。同じリージョン内の複数のワークスペース間で 1 つのトランジットVPC共有できますが、Google クラウドの DNS 解決では 1 つのトランジットVPC内で両方のタイプを混在させることがサポートされていないため、インバウンド PSC を使用するワークスペースと、インバウンド PSC を使用しないワークスペースのいずれかを排他的に含める必要があります。

-

デプロイされた Databricks ワークスペースのワークスペース URL がhttps://33333333333333.3.gcp.databricks.com の形式であることを確認します。この URL は、ワークスペースを表示しているときに Web ブラウザから、またはワークスペースのリストにあるアカウント コンソールから取得します。

-

トランジット VPC ネットワークを含むプライベート DNS ゾーンを作成します。Google Cloud Console の [Cloud DNS] ページで、[ ゾーンを作成] をクリックします。

- [DNS 名 ] フィールドに「

gcp.databricks.com」と入力します。 - [ ネットワーク] フィールドで、トランジット VPC ネットワークを選択します。

- [ 作成 ]をクリックします。

- [DNS 名 ] フィールドに「

-

DNS

Aレコードを作成して、ワークスペースの URL をplproxy-psc-endpoint-all-portsPrivate サービス Connect エンドポイント IP にマップします。plproxy-psc-endpoint-all-portsPrivate サービス Connect エンドポイントの Private サービス Connect エンドポイント IP を見つけます。この例では、Private サービス Connect エンドポイントpsc-demo-user-cpの IP が10.0.0.2であると仮定します。Aレコードを作成して、ワークスペース URL を Private Service Connect エンドポイント IP にマッピングします。 この場合、一意のワークスペース ドメイン名 (33333333333333333.3.gcp.databricks.comなど) を Private Service Connect エンドポイントの IP アドレスにマップします。前の例では10.0.0.2でしたが、実際の番号は異なる場合があります。Aレコードを作成して、dp-<workspace-url>Private Service Connect エンドポイント IP にマッピングします。 この場合、サンプルのワークスペース URL を使用すると、dp-333333333333333.3.gcp.databricks.comが10.0.0.2にマッピングされますが、これらの値は異なる場合があります。

-

ユーザーがユーザー VPC 内の Web ブラウザを使用してワークスペースにアクセスする場合、認証をサポートするには、

Aレコードを作成して<workspace-gcp-region>.psc-auth.gcp.databricks.comを10.0.0.2にマッピングする必要があります。この場合、us-east4.psc-auth.gcp.databricks.comを10.0.0.2にマッピングします。受信接続の場合、このステップは通常必須ですが、 REST APIsのみ (Web ブラウザー ユーザー アクセスではない) のトランジット ネットワークからの受信接続を確立する予定の場合は、このステップを省略できます。

ワークスペース URL と Databricks 認証サービスにマップされるAレコードを含むゾーンの受信 DNS 構成は、通常次のようになります。

DNS 設定の検証

トランジットVPCネットワークで、 nslookupツールを使用して、次の URL が受信 Private Services Connect エンドポイント IP に解決されるようになったことを確認します。

<workspace-url>dp-<workspace-url><workspace-gcp-region>.psc-auth.gcp.databricks.com

Private サービスコネクトの中間 DNS 名

クラシック コンピュート プレーンまたはインバウンド プライベート サービス接続を有効にするワークスペースの中間 DNS 名は<workspace-gcp-region>.psc.gcp.databricks.comです。 これにより、アクセスする必要があるワークスペースへのトラフィックを、アカウント コンソールなどの Private Service Connect をサポートしていない他のDatabricksサービスから分離できます。

ステップ 9 (オプション): IP アクセス リストを構成する

ちなみに、Private Service Connect ワークスペースへの受信接続ではパブリック アクセスが許可されています。 プライベート アクセス設定オブジェクトを作成することで、パブリック アクセスを制御できます。もっと詳しく知る。

パブリック アクセスを管理するには、次の手順に従います。

-

パブリックアクセスを決定します。

- パブリック アクセスを拒否する : ワークスペースへのパブリック接続は許可されません。

- パブリックアクセスを許可する : IPアクセスリストを使用して、アクセスをさらに制限できます。

-

パブリック アクセスを許可する場合は、IP アクセス リストを設定します。

- IP アクセス リストを設定して 、Databricks ワークスペースにアクセスできるパブリック IP アドレスを制御します。

- IP アクセス リストは、インターネット経由のパブリック IP アドレスからの要求にのみ影響します。Private サービス Connect からのプライベートトラフィックはブロックされません。

-

すべてのインターネットアクセスをブロックするには:

- ワークスペースの IP アクセス リストを有効にします。ワークスペースの IP アクセス リストの構成を参照してください

- IP アクセス リスト ルールを作成します:

BLOCK 0.0.0.0/0。

IP アクセス リストは、プライベート サービス コネクト経由で接続されたVPCネットワークからのリクエストには影響しません。 これらの接続は、プライベート サービス 接続アクセス レベル構成を使用して管理されます。 「ステップ 4: Databricksプライベート アクセス設定オブジェクトを作成する」を参照してください。

ステップ 10 (オプション): VPC Service Controlsを構成する

トラフィックのプライバシーを維持するための追加のセキュリティレイヤーを提供するプライベートサービスコネクトと並行してVPC Service Controlsを実装することで、Databricksへのプライベート接続を強化します。この組み合わせたアプローチにより、Google Cloud リソースを分離し、VPC ネットワークへのアクセスを制御することで、データ流出のリスクを効果的に軽減します。

コンピュート プレーンVPCからクラウド ストレージへのクラシック コンピュート プレーン プライベート アクセスを構成する

プライベート Google アクセスまたはプライベート サービス コンピュート プレーン VPCからクラウド ストレージ リソースにプライベートにアクセスするように接続します。

コンピュートプレーンプロジェクトを VPC Service Controls サービス境界に追加する

Databricks ワークスペースごとに、次の Google Cloud プロジェクトを VPC Service Controls サービス境界に追加します。

- コンピュートプレーン VPC ホストプロジェクト

- ワークスペースのストレージバケットを含むプロジェクト

- ワークスペースのコンピュート リソースを含むサービス プロジェクト

この設定では、次の両方にアクセス権を付与する必要があります。

- Databricks コントロール プレーンからのコンピュート リソース バケットとワークスペース ストレージ バケット

- Databricksコンピュートプレーン からの 管理ストレージバケットVPC

上記の VPC Service Controls サービス境界で、次のイングレスおよびエグレスルールを使用して、上記のアクセスを許可します。

これらのイングレス ルールとエグレス ルールのプロジェクト番号を取得するには、「 Databricks サービスと資産の IP アドレスとドメイン」を参照してください。

イングレス ルール

Databricks コントロールプレーン VPC から VPC Service Controls サービス境界へのアクセスを許可するには、イングレスルールを追加する必要があります。次に、イングレス ルールの例を示します。

From:

Identities: ANY_IDENTITY

Source > Projects =

<us-central1-control-plane-vpc-host-project-numbers> # Only required for workspace creation

<regional-control-plane-vpc-host-project-numbers>

<regional-control-plane-uc-project-number>

<regional-control-plane-audit-log-delivery-project-number>

To:

Projects =

<list of compute plane Project Ids>

Services =

Service name: storage.googleapis.com

Service methods: All actions

Service name: compute.googleapis.com

Service methods: All actions

Service name: container.googleapis.com

Service methods: All actions

Service name: logging.googleapis.com

Service methods: All actions

Service name: cloudresourcemanager.googleapis.com

Service methods: All actions

Service name: iam.googleapis.com

Service methods: All actions

イングレス ルールのプロジェクト番号を取得するには、「 Private サービス Connect (PSC) 添付ファイルの URI とプロジェクト番号」を参照してください。

エグレス ルール

DatabricksVPCで管理されるストレージバケットへのアクセスを許可するには、エグレスルールを追加する必要があります。次に、出力ルールの例を示します。

From:

Identities: ANY_IDENTITY

To:

Projects =

<regional-control-plane-asset-project-number>

<regional-control-plane-vpc-host-project-numbers>

Services =

Service name: storage.googleapis.com

Service methods: All actions

Service name: artifactregistry.googleapis.com

Service methods:

artifactregistry.googleapis.com/DockerRead'

エグレスルールのプロジェクト番号を取得するには、「 Private サービス接続 (PSC) アタッチメント URI とプロジェクト番号」を参照してください。

VPC Service Controls によって保護されたデータレイク ストレージ バケットにアクセスする

データレイク ストレージ バケットを含む Google Cloud プロジェクトを VPC Service Controls サービス境界に追加します。

データレイク ストレージ バケットと Databricks ワークスペース プロジェクトが同じ VPC Service Controls サービス境界にある場合、追加のイングレス ルールまたはエグレス ルールは必要ありません。

データレイク ストレージ バケットが別の VPC Service Controls サービス境界にある場合は、次のように設定する必要があります。

-

データレイクサービス境界のイングレスルール:

- DatabricksコンピュートプレーンVPCからCloud Storageへのアクセスを許可する

- リージョン ページに記載されているプロジェクト ID を使用して、Databricks コントロール プレーン VPC から Cloud Storage へのアクセスを許可します。このアクセスは、Unity Catalogなどの新しいデータガバナンス機能を導入するDatabricks必須です。

-

Egress rules on Databricks コンピュート プレーン サービス境界:

- データレイク プロジェクト上の Cloud Storage への下り(外向き)を許可する