Conecte clientes não Databricks aos servidores MCP Databricks

Visualização

Este recurso está em Pré-visualização Pública.

Conecte clientes nãoDatabricks (externos), assistentes de AI e IDEs que suportam o Model Context Protocol (MCP) aos servidores MCP Databricks . Isso fornece acesso aos dados e ferramentas do Databricks diretamente no seu ambiente de desenvolvimento.

Ao conectar clientes externos aos servidores MCP do Databricks, você pode:

- Acesse as funções, tabelas e índices vetoriais do Unity Catalog em seu assistente de IDE ou AI

- Consulte dados do Databricks diretamente do Claude, Cursor, Replit ou outras ferramentas compatíveis com MCP.

Pré-requisitos

-

URLs do servidor : Obtenha os URLs de servidor apropriados para o servidor Databricks MCP que você deseja usar:

-

Acesso ao recurso : Verifique se você tem acesso aos servidores MCP que deseja usar e a quaisquer recursos subjacentes. Por exemplo, se você usar o servidor Genie gerencia MCP, precisará de acesso ao espaço Genie subjacente.

-

Acesso à rede : Se o seu workspace Databricks tiver restrições de acesso por IP, adicione os endereços IP de saída do seu cliente à lista de permissões para permitir que ele se conecte ao seu workspace.

- Siga as instruções na documentação sobre listas de acesso IPworkspace e listas de acesso IPaccount para verificar se existem restrições em vigor.

- Se as listas de acesso IP estiverem ativadas, identifique os IPs de saída do seu cliente. Essas informações geralmente estão disponíveis na documentação do cliente; por exemplo, a Claude documenta seus endereços IP de saída aqui.

- Certifique-se de que os endereços IP de saída do seu cliente sejam adicionados à lista.

Métodos de autenticação

Escolha o método de autenticação mais adequado aos seus requisitos de segurança:

Método | gerenciar/MCP externo | MCP personalizado | Nível de segurança | Melhor para |

|---|---|---|---|---|

OAuth (recomendado) | Suportado | Suportado | Alta - permissões com escopo, tokens automáticos refresh | Uso de produção, ambientes de equipe, acesso de longo prazo |

Tokens de acesso pessoal | Suportado | Não suportado | Médio - acesso baseado em tokens com expiração | Desenvolvimento individual, testes, acesso de curto prazo |

Conecte clientes usando autenticação OAuth

OAuth fornece autenticação segura com permissões definidas e refresh automática de tokens.

Os servidores MCP do Databricks suportam ambos os tipos de clientes, de acordo com a especificação de autorização MCP:

- Clientes públicos : Nenhum segredo de cliente necessário

- Clientes confidenciais : Incluir segredo do cliente

Obtenha o URL de redirecionamento OAuth do seu cliente.

Cada cliente MCP requer URLs de redirecionamento OAuth específicos para os retornos de chamada de autenticação. Os padrões comuns de URLs de redirecionamento incluem:

- Clientes baseados na Web :

https://<domain>/oauth/callbackouhttps://<domain>/api/mcp/auth_callback - Ferramentas de desenvolvimento local :

http://localhost:<port>/oauth/callback

Consulte a documentação do seu cliente para encontrar os URLs de redirecionamento exatos necessários.

Crie o aplicativo OAuth do Databricks.

Solicite a um administrador account que crie um aplicativo OAuth Databricks . Recupere o ID do cliente e, se o seu cliente o exigir, o segredo do cliente.

- UI-based (Account Console)

- CLI

Crie um aplicativo OAuth Databricks usando o consoleaccount:

- No console account Databricks , acesse Configurações > Conexões de aplicativos > Adicionar conexão .

- Defina as configurações do aplicativo:

- Nome : Insira um nome descritivo para seu aplicativo OAuth (por exemplo,

claude-mcp-client,mcp-inspector) - URLs de redirecionamento : Adicione os URLs de redirecionamento exigidos pelo seu cliente externo.

- Tipo de cliente : Para clientes públicos (baseados em navegador, dispositivos móveis), desmarque a opção Gerar um segredo do cliente . Para clientes confidenciais (lado do servidor), mantenha essa opção marcada.

- Escopos : Configure os escopos da API (consulte a referência de escopos OAuth do Databricks para obter informações sobre os escopos disponíveis).

- Expiração dos tokens : Defina os tempos de acesso e refresh adequados para os tokens.

- Nome : Insira um nome descritivo para seu aplicativo OAuth (por exemplo,

Crie um aplicativo OAuth do Databricks usando a CLI do Databricks. Use o escopo Utilize escopos granulares: Para um acesso mais restritivo, seguindo o princípio do menor privilégio. Para especificar um acesso mais restritivo, use escopos granulares em vez de Em caso de sucesso, a CLI retorna uma resposta contendo suas credenciais de cliente: Substitua all-apisdatabricks account custom-app-integration create --json '{

"name": "mcp-oauth-client",

"redirect_urls": ["https://<your-client-redirect-url>"],

"confidential": false,

"scopes": ["all-apis"],

"token_access_policy": {

"access_token_ttl_in_minutes": 60,

"refresh_token_ttl_in_minutes": 10080

}

}'all-apis. Este exemplo cria um aplicativo OAuth público com escopos para Genie e Unity Catalog:databricks account custom-app-integration create --json '{

"name": "mcp-public-oauth-app",

"redirect_urls": ["https://<your-client-redirect-url>"],

"confidential": false,

"scopes": ["genie", "unity-catalog", "offline_access"],

"token_access_policy": {

"access_token_ttl_in_minutes": 60,

"refresh_token_ttl_in_minutes": 10080

}

}'{

"client_id": "<your-client-id>",

"client_secret": "",

"integration_id": "<your-integration-id>"

}<your-client-redirect-url> pela URL de redirecionamento real do seu cliente. Consulte a referência de escopos OAuth do Databricks para obter uma lista dos escopos disponíveis.

Configurar acesso à rede (opcional)

Se o seu workspace Databricks tiver restrições de acesso por IP, adicione os endereços IP de saída do seu cliente à lista de permissões workspace . Caso contrário, o workspace bloqueará as solicitações de autenticação do seu cliente. Veja gerenciar listas de acesso IP.

Configure seu cliente

Após criar o aplicativo OAuth no Databricks, configure seu cliente MCP específico com as credenciais OAuth. Cada cliente possui seu próprio método de configuração. Consulte os exemplos específicos da plataforma a seguir para obter instruções detalhadas sobre os clientes MCP mais populares.

Exemplos de OAuth

Os exemplos a seguir mostram como configurar clientes MCP específicos com autenticação OAuth. Siga primeiro os passos genéricos de configuração do OAuth na seção anterior e, em seguida, use estes exemplos para configurar seu cliente específico.

- MCP Inspector

- Claude Connectors

- ChatGPT apps

- Cursor/Windsurf

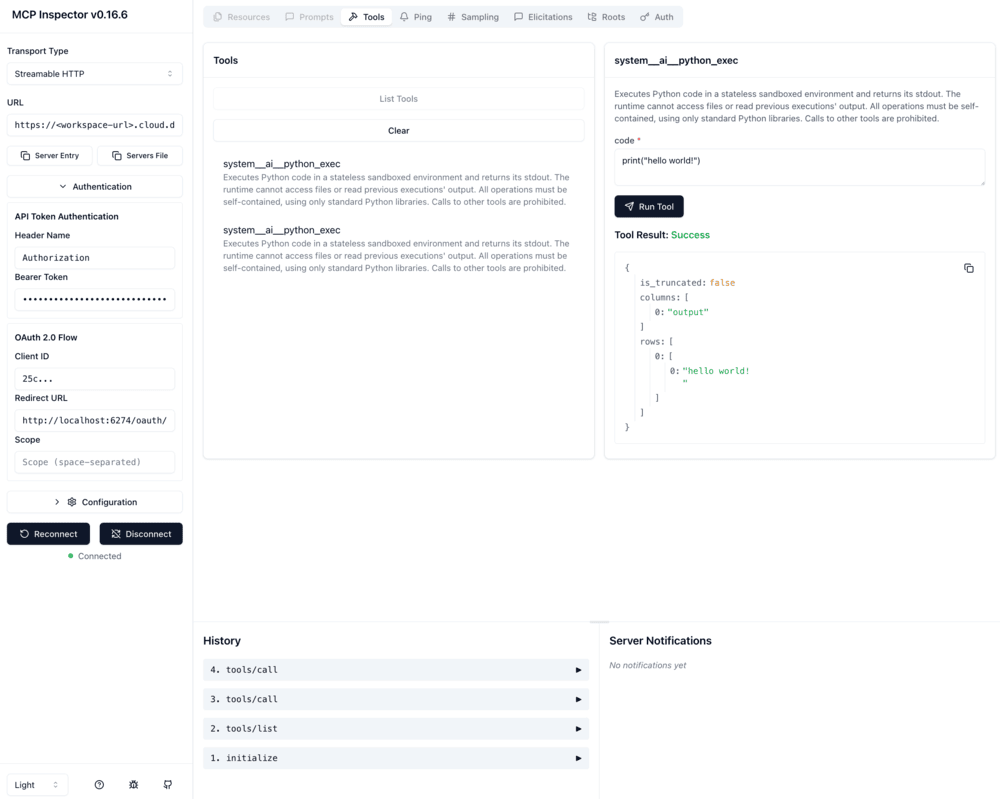

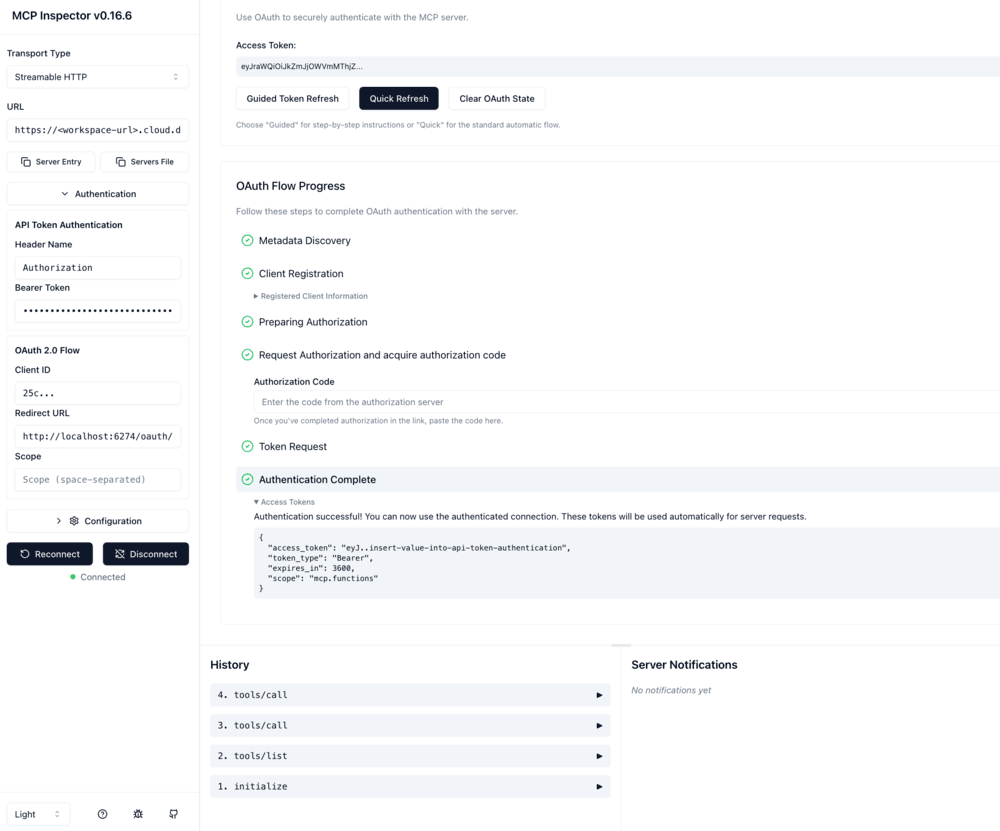

O MCP Inspector é uma ferramenta de desenvolvimento para teste e depuração de servidores MCP.

Siga as instruções de configuração da autenticação OAuth acima com estas configurações específicas do Inspector:

-

URLs de redirecionamento:

http://localhost:6274/oauth/callbackhttp://localhost:6274/oauth/callback/debug

-

Tipo de cliente : Público (desmarque Gerar um segredo de cliente )

Configurar o MCP Inspector:

- execução do inspetor:

npx @modelcontextprotocol/inspector. - Defina o tipo de transporte como

Streamable HTTP. - Insira o URL do seu servidor Databricks MCP.

- Na seção Autenticação , adicione seu ID de cliente OAuth.

- Clique em Abrir configurações de autenticação e escolha Fluxo guiado ou Fluxo rápido .

- Após a autenticação bem-sucedida, cole o access token em Tokens Bearer na seção Autenticação de tokensAPI .

- Clique em Conectar .

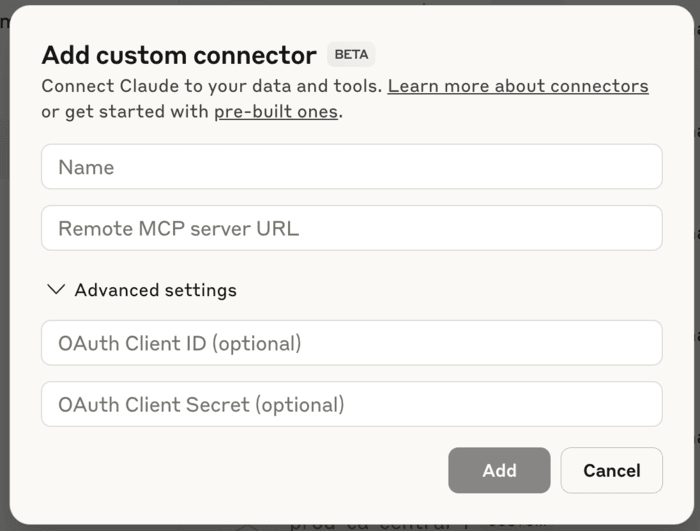

Conecte o Claude ao Databricks Gerencie e a servidores MCP externos usando os Conectores Claude com MCP Remoto.

Siga as instruções de configuração de autenticação OAuth acima com estas configurações específicas do Claude:

- URL de redirecionamento :

https://claude.ai/api/mcp/auth_callbackehttps://claude.com/api/mcp/auth_callback - Lista de permissões de IP (se necessário): Adicione os endereços IP de saídade Claude.

Configurar Claude:

- Acesse Configurações > Conectores no Claude.

- Clique em Adicionar conector personalizado .

- Insira o URL do seu servidor Databricks MCP.

- Insira o ID do cliente do seu aplicativo OAuth.

- Clique em Adicionar para finalizar.

Conecte o ChatGPT ao Databricks Gerencie e a servidores MCP externos usando aplicativos ChatGPT personalizados com Mode de Desenvolvedor e aplicativos MCP completos.

Adicionar aplicativos ChatGPT personalizados requer:

- Mode de desenvolvedor ativado

- Um workspaceChatGPT para empresas, corporações ou educação.

Siga as instruções de configuração da autenticação OAuth acima com estas configurações específicas do ChatGPT:

- URL de redirecionamento :

https://chatgpt.com/connector_platform_oauth_redirect - Lista de permissões de IP : Adicione os endereços IP de saídado ChatGPT.

Configurar ChatGPT:

- No ChatGPT, acesse Configurações > Aplicativos > Criar aplicativo .

- Insira o URL do seu servidor Databricks MCP.

- Utilize OAuth como método de autenticação.

- Insira o ID do cliente e a chave secreta (se aplicável) do seu aplicativo OAuth.

- Conclua a configuração e salve seu aplicativo.

Para conectar com segurança um IDE local como Cursor ou Windsurf a um servidor Databricks MCP, use mcp-remote com OAuth. Siga as instruções repo mcp-remote para configurar o mcp-remote. Em seguida, siga as instruções de configuração da autenticação OAuth para garantir que seu OAuth esteja configurado corretamente.

Configurar cursor ou windsurf:

-

Localize o seu arquivo de configuração do MCP:

- Cursor :

~/.cursor/mcp.json - Windsurf :

~/.codeium/windsurf/mcp_config.json

- Cursor :

-

No seu arquivo de configuração, adicione o seu servidor MCP:

Para clientes OAuth confidenciais (com segredo do cliente):

JSON{

"mcpServers": {

"databricks-mcp-server": {

"command": "npx",

"args": [

"mcp-remote",

"https://<your-workspace-hostname>/api/2.0/mcp/functions/system/ai",

"--static-oauth-client-info",

"{ \"client_id\": \"$MCP_REMOTE_CLIENT_ID\", \"client_secret\": \"$MCP_REMOTE_CLIENT_SECRET\" }"

]

}

}

}Para clientes OAuth públicos (sem segredo do cliente):

JSON{

"mcpServers": {

"databricks-mcp-server": {

"command": "npx",

"args": [

"mcp-remote",

"https://<your-workspace-hostname>/api/2.0/mcp/functions/system/ai",

"--static-oauth-client-info",

"{ \"client_id\": \"$MCP_REMOTE_CLIENT_ID\" }"

]

}

}

} -

Substitua

<your-workspace-hostname>pelo hostname do seu workspace Databricks . -

Defina a variável de ambiente

MCP_REMOTE_CLIENT_IDcom o seu ID de cliente OAuth. Para clientes confidenciais, defina tambémMCP_REMOTE_CLIENT_SECRETcom o segredo do cliente.

Conecte clientes usando autenticação access token pessoal (PAT).

access tokens pessoal oferecem um método de autenticação mais simples, adequado para desenvolvimento individual, testes e acesso de curto prazo aos servidores Databricks MCP.

access tokens pessoal são suportados apenas para servidores gerenciados e servidores MCP externos. Servidores MCP personalizados exigem autenticação OAuth.

-

Gere um access token pessoal no seu workspace Databricks . Consulte Autenticar com access tokens pessoal Databricks (legado).

-

Configurar acesso à rede (opcional).

Se o seu workspace Databricks tiver restrições de acesso por IP, adicione os endereços IP de saída do seu cliente à lista de permissões. Consulte a documentação do seu cliente ou a configuração de rede do seu ambiente de implantação para obter os endereços IP necessários.

-

Configure seu cliente.

Após gerar o PAT, configure seu cliente MCP para usá-lo para autenticação. Cada cliente possui seu próprio método de configuração. Consulte os exemplos específicos da plataforma abaixo para obter instruções detalhadas sobre os clientes MCP mais populares.

Exemplos de PAT

Os exemplos a seguir mostram como configurar clientes MCP específicos com autenticação access token pessoal. Siga primeiro a configuração de autenticação PAT acima e, em seguida, use estes exemplos para configurar seu cliente específico.

- Cursor

- Claude Desktop

- Replit

O Cursor suporta MCP por meio de sua configuração de configurações.

-

Abra as configurações do cursor.

-

Adicione a seguinte configuração (adapte o URL para o servidor MCP escolhido):

JSON{

"mcpServers": {

"uc-function-mcp": {

"type": "streamable-http",

"url": "https://<your-workspace-hostname>/api/2.0/mcp/functions/{catalog_name}/{schema_name}",

"headers": {

"Authorization": "Bearer <YOUR_TOKEN>"

},

"note": "Databricks UC function"

}

}

} -

Substitua

<your-workspace-hostname>pelo hostname do seu workspace Databricks . -

Substitua

<YOUR_TOKEN>pelo seu access token pessoal.

O Claude Desktop pode se conectar aos servidores Databricks MCP usando o mcp-remote.

-

Localize seu arquivo

claude_desktop_config.json:- macOS :

~/Library/Application Support/Claude/claude_desktop_config.json - Windows :

%APPDATA%\Claude\claude_desktop_config.json

- macOS :

-

Adicione a seguinte configuração (adapte o URL para o servidor MCP escolhido):

JSON{

"mcpServers": {

"uc-function-mcp": {

"command": "npx",

"args": [

"mcp-remote",

"https://<your-workspace-hostname>/api/2.0/mcp/functions/{catalog_name}/{schema_name}",

"--header",

"Authorization: Bearer <YOUR_TOKEN>"

]

}

}

} -

Substitua

<your-workspace-hostname>pelo hostname do seu workspace Databricks . -

Substitua

<YOUR_TOKEN>pelo seu access token pessoal. -

Reinicie o Claude Desktop para que as alterações entrem em vigor.

O Replit oferece suporte à conexão com servidores Databricks MCP por meio de configuração personalizada do servidor MCP.

-

No seu workspace Replit, clique em Adicionar servidor MCP .

-

Insira o URL do seu servidor Databricks MCP, por exemplo:

https://<your-workspace-hostname>/api/2.0/mcp/genie/{genie_space_id} -

Adicionar um cabeçalho personalizado:

- chave :

Authorization - Valor :

Bearer <YOUR_TOKEN>

- chave :

Consulte a documentação do Replit MCP.

Solucionar problemas de conexão

Siga estes passos de resolução de problemas para diagnosticar e solucionar problemas comuns de conexão.

Validar autenticação

Verifique se suas credenciais de autenticação estão configuradas corretamente antes de testar a conexão.

- OAuth user-to-machine (U2M)

- Service principal (M2M)

Para autenticação OAuth de usuário para máquina (U2M), teste a conexão com o MCP Inspector. O fluxo OAuth valida as credenciais durante o processo de conexão.

Para autenticação de entidade de serviço com OAuth máquina a máquina (M2M), teste suas credenciais usando a CLI do Databricks.

DATABRICKS_CLIENT_ID=<your-client-id> DATABRICKS_CLIENT_SECRET=<your-client-secret> databricks auth describe

Este comando valida a configuração da sua entidade de serviço e exibe informações sobre a identidade autenticada. Se o comando retornar um erro, revise a configuração da sua entidade de serviço e certifique-se de que:

- A entidade de serviço foi criada na sua account Databricks

- O ID do cliente e o segredo do cliente estão configurados corretamente.

- A entidade de serviço possui permissões apropriadas para acessar o recurso necessário

Verifique a configuração da rede.

Restrições de rede podem impedir que clientes externos se conectem ao seu workspace Databricks . Certifique-se de que todas as políticas de lista de acesso IP Databricks estejam configuradas para permitir que seu cliente se conecte à sua account e workspace Databricks . Consulte os pré-requisitos.

Identificar problemas de conexão específicos do cliente

Tente conectar-se com um cliente MCP diferente para verificar se o problema persiste. A Databricks recomenda realizar os testes com o MCP Inspector. Se a sua conexão funcionar com o MCP Inspector, mas falhar com o seu cliente, o problema provavelmente está na configuração do seu cliente. Contate o fornecedor do cliente para obter mais suporte.

Reporte problemas ao suporte da Databricks.

Se você continuar a ter problemas de conexão após concluir estas etapas de solução de problemas:

-

Analise os logs do seu cliente MCP, como Claude, Cursor ou MCP Inspector, em busca de mensagens de erro e rastreamentos de pilha.

-

Reúna as seguintes informações de diagnóstico:

- Método de autenticação utilizado (OAuth ou PAT)

- URL do servidor MCP

- Mensagens de erro do cliente

- Detalhes da configuração de rede (restrições de IP, regras de firewall)

-

Entre em contato com o suporte e compartilhe as informações de diagnóstico para resolver o problema.

Limitações

- Registro dinâmico de clientes : Databricks não oferece suporte a fluxos OAuth de registro dinâmico de clientes para servidores MCP gerenciados, externos ou personalizados. Clientes externos e IDEs que exigem o Registro Dinâmico de Cliente não são suportados usando a autenticação OAuth.

- Suporte access token pessoal de servidor MCP personalizado : servidores MCP personalizados hospedados em aplicativos Databricks não oferecem suporte access tokens pessoal para autenticação.

Próximos passos

- Use servidores MCP do Gerenciador para conectar agentes aos dados Unity Catalog

- Use servidores MCP externos para acessar serviços de terceiros

- Hospedar servidores MCP personalizados para ferramentas específicas da organização