Configurar as pastas do Databricks Git

Esta página mostra como configurar pastas Git do Databricks para controle de versão. Após concluir a configuração, execute operações comuns Git , como clonar, fazer checkout, commit, enviar, receber e gerenciar branches, diretamente da interface do usuário Databricks . Você também pode view as diferenças entre as suas alterações à medida que desenvolve.

Utilize pastas Git para desenvolvimento interativo. Para implantações CI/CD e produção, utilize Databricks Ativo Bundles com artefatos versionados e federação de identidade de carga de trabalho. Consulte CI/CD com pastas Git Databricks e O que são Bundles ativos Databricks ?.

Pré-requisitos

Antes de começar, confirme o seguinte:

-

As pastas Git estão habilitadas em seu workspace (habilitadas por default). Consulte Ativar ou desativar pastas Git do Databricks.

-

Você possui uma account de provedor Git (GitHub, GitLab, Azure DevOps, Bitbucket ou AWS CodeCommit).

-

Para repositórios privados ou operações de escrita, você precisa de um access token pessoal (PAT) ou credenciais OAuth do seu provedor Git . Consulte Conectar seu provedor Git ao Databricks.

Você pode clonar repositórios remotos públicos sem credenciais do Git. Para modificar um repositório remoto público ou trabalhar com repositórios privados, configure as credenciais do Git com permissões de escrita .

Adicionar credenciais do Git

Para configurar as credenciais do Git no Databricks:

- Clique no seu nome de usuário na barra superior do workspace do Databricks e selecione Configurações .

- Clique em Conta vinculada .

- Clique em Adicionar credencial Git .

- Selecione seu provedor Git no menu suspenso. Alguns provedores oferecem vinculação account OAuth , enquanto outros exigem um access token pessoal (PAT). Se você vincular sua account usando OAuth, conclua o fluxo de autenticação e pule para a última etapa.

- Insira seu email no campo emaildo provedorGit .

- Cole seu PAT no campo de tokens . Para obter instruções sobre como criar um PAT, consulte Conectar seu provedor Git ao Databricks. Se a sua organização tiver o SSO SAML ativado no GitHub, autorize o seu access token pessoal para SSO.

- Clique em Salvar .

Você também pode gerenciar credenciais Git usando a APIRepos Databricks.

Azure DevOps

A integração com Git não é compatível com tokens Microsoft Entra ID. Você deve usar um access token pessoal Azure DevOps . Consulte access tokenpessoal.

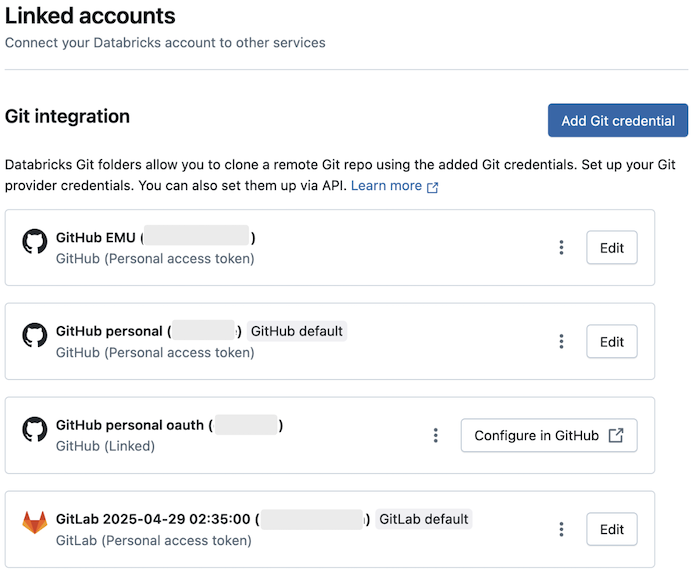

Várias credenciais Git por usuário

Databricks permite que cada usuário armazene várias credenciais Git , para que você possa usar diferentes provedores ou contas sem precisar trocar de credenciais.

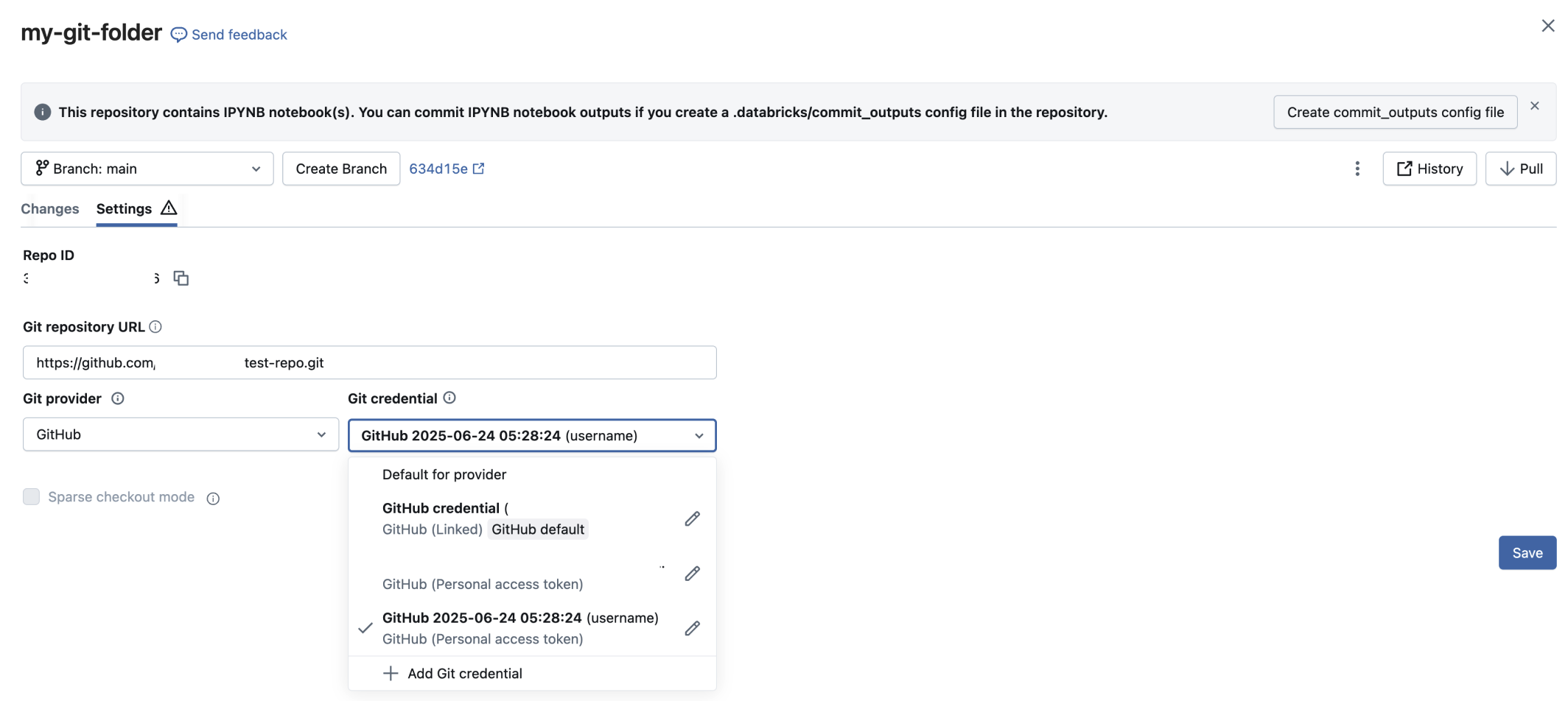

Selecione as credenciais para as pastas Git

Cada pasta Git pode usar uma credencial específica para operações Git. Para alterar as credenciais de uma pasta Git:

- Abra a pasta Git e acesse a tab de configuraçõesGit .

- Em Credencial Git , selecione uma credencial no menu suspenso.

- Clique em Salvar .

Como funcionam as credenciais default

Cada provedor Git suporta uma credencial Git default por usuário. Databricks usa automaticamente essas credenciais default para:

- Jobs

- Operações APIRepos

- Operações em pastas Git (quando nenhuma credencial específica é selecionada)

A primeira credencial que você cria para um provedor se torna automaticamente a default. Para alterar suas credenciais default :

- Acesse Configurações do usuário > Contas vinculadas .

- Clique no kebab

ao lado da credencial que você deseja definir default.

- Selecione "Definir como default .

Limitações

- Tarefas que exigem credenciais Git nãodefault para um provedor devem usar uma entidade de serviço.

- entidade de serviço pode ter apenas uma credencial Git .

- O aplicativo Databricks GitHub permite apenas uma credencial vinculada.

- Cada usuário pode ter no máximo 10 credenciais Git.

Configurar identidade de commit do Git

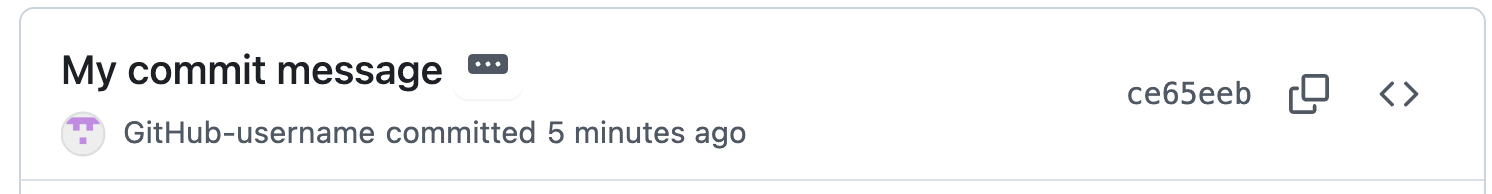

A identidade do seu commit Git determina como os commits feitos a partir do Databricks aparecem no seu provedor Git . Ao fazer commit através de pastas Git Databricks , seu provedor Git precisa identificá-lo como o autor. Configure seu endereço email da seguinte forma:

- Os commits aparecem no seu perfil do provedor Git

- Sua foto de perfil e seu nome estão sendo exibidos corretamente.

- Você receberá o devido crédito por suas contribuições.

- Os membros da equipe podem acompanhar quem fez cada alteração.

Como funciona a identidade de commit

Ao configurar as credenciais Git com um endereço email :

- email: Torna-se o email do autor (

GIT_AUTHOR_EMAILeGIT_COMMITTER_EMAIL) para todos os commits - Nome de usuário: Torna-se o nome do autor da alteração (

GIT_AUTHOR_NAMEeGIT_COMMITTER_NAME)

Se você não especificar um endereço email , Databricks usará seu nome de usuário Git como email. Isso pode impedir a atribuição correta commit no seu provedor Git .

Exemplo commit no Git história:

commit 480ee5b0214e4d46db2da401a83794c5f5c5d375 (HEAD -> main)

Author: GitHub-username <your.email@example.com>

Date: Fri Sep 26 00:38:23 2025 -0700

My commit message

Exemplo no provedor Git:

Se você criou credenciais Git antes da configuração email estar disponível, o campo email será preenchido automaticamente com seu nome de usuário. Atualize para o seu endereço email real para que a atribuição commit feita corretamente.

Credenciais do GitHub vinculadas

Se você usar credenciais Git vinculadas por meio do aplicativo GitHub Databricks, Databricks configurará automaticamente seu email e sua identidade Git . Se sua identidade não estiver configurada corretamente, aprove as permissões necessárias ou vincule novamente sua account GitHub para obter as permissões adequadas.

Configure a conectividade de rede.

As pastas Git exigem conectividade de rede com seu provedor Git. A maioria das configurações funciona pela internet sem necessidade de configuração adicional. No entanto, você pode precisar de configuração adicional se tiver:

- Listas de permissões de IP no seu provedor Git

- Servidores Git auto-hospedados (GitHub Enterprise, Bitbucket Server, GitLab autogerenciado)

- Hospedagem de rede privada

Configurar listas de permissões de IP

Se o seu servidor Git for acessível pela internet, mas usar uma lista de permissões de IP, como as listas de permissões do GitHub:

- Encontre o endereço IP de tradução de endereço de rede (NAT) do plano de controle Databricks para sua região em clouds e regiõesDatabricks.

- Adicione este endereço IP à lista de permissões de IP do seu servidor Git.

Configurar servidores Git privados

Se você hospeda um servidor Git privado, consulte Configurar a conectividade Git privada para pastas Git Databricks ou entre em contato com a equipe da sua account Databricks para obter instruções de configuração.

Recurso de segurança

As pastas Git Databricks incluem os seguintes recursos de segurança para proteger seu código e suas credenciais:

Listas de permissões de URLs do Git

Os administradores do espaço de trabalho podem restringir a quais repositórios remotos os usuários podem acessar. Isso ajuda a prevenir a exfiltração de código e reforça o uso de repositórios aprovados.

Configure uma lista de permissões de URLs do Git

Para configurar uma lista de permissões:

-

Clique no seu nome de usuário na barra superior do workspace do Databricks e selecione Configurações .

-

Clique em Desenvolvimento .

-

Selecione uma opção de permissão para a lista de URLs do Git :

- Desativado (sem restrições): Sem aplicação de lista de permissões.

- Restringir clonagem, commit e push a repositórios Git permitidos: Restringe todas as operações a URLs da lista de permissões.

- Restringir commits e pushes apenas a repositórios Git permitidos: Restringe apenas operações de escrita. Clonar e extrair permanecem irrestritos.

-

Clique no ícone de edição.

Ao lado de Lista de permissões de URL do Git: Lista vazia .

-

Insira uma lista de prefixos de URL separados por vírgulas. O Databricks usa correspondência de prefixos (sem distinção entre maiúsculas e minúsculas) para permitir o acesso ao repositório. Caracteres curinga não são suportados.

Exemplos:

https://github.com- Permite todos os repositórios do GitHubhttps://github.com/CompanyName- Restringe-se a organizações específicashttps://dev.azure.com/CompanyName- Restringe-se à organização do Azure DevOps

Não insira URLs com nomes de usuário ou tokens de autenticação, pois eles podem ser replicados globalmente e impedir que seus usuários trabalhem com pastas Git.

-

Clique em Salvar .

Salvar uma nova lista sobrescreve a lista de permissões existente. As alterações podem levar até 15 minutos para entrar em vigor.

Controle de acesso

Somente o plano Premium inclui controle de acesso.

Controle quem pode acessar as pastas Git em seu workspace definindo permissões. As permissões se aplicam a todo o conteúdo dentro de uma pasta Git. Atribua um dos seguintes níveis de permissão:

NO PERMISSIONSSem acesso à pasta GitCAN READ: visualizar apenas arquivosCAN RUN: visualizar e executar arquivosCAN EDIT: visualizar, executar e modificar arquivosCAN MANAGEControle total, incluindo compartilhamento e exclusão.

Para obter informações detalhadas sobre permissões de pastas Git , consulte ACLs de pastasGit.

Registro de auditoria

Ao ativar o registro de auditoria, Databricks logs todas as operações da pasta Git , incluindo:

- Criar, atualizar ou excluir pastas do Git

- Listando pastas Git em um workspace

- Sincronizando alterações entre pastas Git e repositórios remotos.

Detecção de segredos

As pastas Git verificam automaticamente o código em busca de credenciais expostas antes do commit. Ele avisa se detectar:

- IDs key de acesso AWS que começam com

AKIA - Outros padrões de credenciais sensíveis

Próximas etapas

Após configurar as pastas do Git, explore estes tópicos relacionados: