SCIM を使用して ID プロバイダーからユーザーとグループを同期する

この記事では、IDプロバイダー (IdP) とDatabricks を構成して、ユーザー プロビジョニングを自動化できるオープン スタンダードである SCIMを使用してユーザーとグループを プロビジョニングする方法について説明します。

Databricks での SCIM プロビジョニングについて

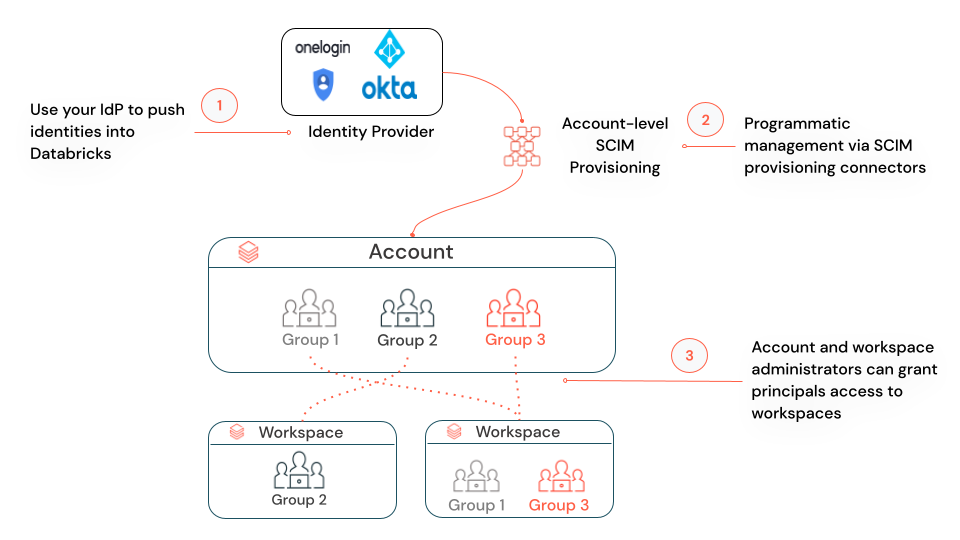

SCIM を使用すると、IdP を使用して Databricks でユーザーを作成し、適切なレベルのアクセス権を付与し、ユーザーが組織を離れたとき、または Databricks へのアクセスが不要になったときにアクセスを削除 (プロビジョニング解除) できます。

IdP で SCIM プロビジョニング コネクタを使用するか、 Identity and Access Management SCIM API を呼び出してプロビジョニングを管理できます。 また、これらの API を使用して、IdP を使用せずに Databricks で直接 ID を管理することもできます。

アカウントレベルおよびワークスペースレベルの SCIM プロビジョニング

Databricks では、 アカウント レベルの SCIM プロビジョニング を使用して、アカウントからすべてのユーザーを作成、更新、削除することをお勧めします。Databricks 内のワークスペースへのユーザーとグループの割り当てを管理します。ユーザーのワークスペースの割り当てを管理するには、 ID フェデレーションでワークスペースを有効にする必要があります 。

ワークスペース レベルの SCIM プロビジョニング は、パブリック プレビュー段階のレガシ構成です。 ワークスペースにワークスペース レベルの SCIM プロビジョニングが既に設定されている場合、Databricks では、ID フェデレーションのワークスペースを有効にし、アカウント レベルの SCIM プロビジョニングを設定し、ワークスペース レベルの SCIM プロビジョナーをオフにすることをお勧めします。 ワークスペース レベルの SCIM プロビジョニングをアカウント レベルに移行するを参照してください。ワークスペース レベルの SCIM プロビジョニングの詳細については、Databricks ワークスペースへの ID のプロビジョニング (レガシ)を参照してください。

必要条件

SCIM を使用してユーザーとグループを Databricks にプロビジョニングするには:

-

Databricks アカウントには 、Premium プラン以上が必要です。

-

Databricksアカウント管理者である必要があります。

-

Databricks では、ユーザーが IdP を使用して Databricks にログインできるように、シングル サインオンを構成することをお勧めします。 「Databricks で SSO を構成する」を参照してください。

アカウントには、ユーザーとサービスプリンシパルを合わせて最大 10,000 人、グループを 5,000 人まで含めることができます。 各ワークスペースには、最大 10,000 人のユーザーとサービスプリンシパル、および 5,000 のグループを含めることができます。

SCIM プロビジョニングを使用すると、ID プロバイダーに保存されているユーザー属性とグループ属性は、Databricks 管理設定ページ、アカウント コンソール、または SCIM (グループ) APIを使用して行った変更を上書きできます。

たとえば、ID プロバイダでユーザーにクラスター作成 許可のエンタイトルメントが割り当てられていて、 Databricks 管理者 設定を使用してそのエンタイトルメントを削除した場合、IdP がそのエンタイトルメントをプロビジョニングするように構成されていれば、次回 IdP が Databricksと同期するときに、そのエンタイトルメントがユーザーに再付与されます。 同じ動作がグループにも当てはまります。

ユーザーとグループを Databricks アカウントに同期する

SCIM プロビジョニング コネクタを使用して、IdP から Databricks アカウントにユーザーとグループを同期できます。

ID をワークスペースに直接同期する SCIM コネクタが既にある場合は、アカウント レベルの SCIM コネクタが有効になっているときに、それらの SCIM コネクタを無効にする必要があります。 ワークスペース レベルの SCIM プロビジョニングをアカウント レベルに移行するを参照してください。

SCIM コネクタを設定して、ユーザーとグループをアカウントにプロビジョニングするには:

-

アカウント管理者として、Databricks アカウント コンソールにログインします。

-

サイドバーで、 [セキュリティ] をクリックします。

-

ユーザー プロビジョニング をクリックします。

-

[ ユーザー プロビジョニングを有効にする ] をクリックします。

SCIM トークンとアカウントの SCIM URL をコピーします。 これらを使用して IdP を設定します。

-

SCIM コネクタを設定してユーザーをプロビジョニングできるユーザーとして IdP にログインします。

-

IdP の SCIM コネクタに次の値を入力します。

- SAML プロビジョニング URL には、Databricks からコピーした SCIM URL を入力します。

- プロビジョニング API トークンには、Databricks からコピーした SCIM トークンを入力します。

アカウント レベルの SCIM プロビジョニングを構成した後、Databricks では、ID プロバイダー内のすべてのユーザーが Databricks アカウントにアクセスできるようにすることをお勧めします。 すべての ID プロバイダー ユーザーが Databricks にアクセスできるようにするを参照してください。

IdP の以下の IdP 固有の手順に従うこともできます。

- Microsoft Entra ID (Azure Active Directory) を使用して SCIM プロビジョニングを構成する

- Okta の SCIM プロビジョニングを構成する

- OneLogin用のSCIMプロビジョニングを構成する

アカウント レベルの SCIM コネクタからユーザーを削除すると、ID フェデレーションが有効になっているかどうかに関係なく、そのユーザーはアカウントとそのすべてのワークスペースから非アクティブ化されます。 アカウント レベルの SCIM コネクタからグループを削除すると、そのグループ内のすべてのユーザーは、アカウントとアクセス権を持っていたワークスペースから非アクティブ化されます (別のグループのメンバーである場合や、アカウント レベルの SCIM コネクタへのアクセス権が直接付与されている場合を除く)。

アカウントレベルの SCIM トークンをローテーションする

アカウント レベルの SCIM トークンが侵害された場合、または認証トークンを定期的にローテーションするビジネス要件がある場合は、 SCIM トークンをローテーションできます。

- Databricks アカウント管理者として、アカウント コンソールにログインします。

- サイドバーで、 [セキュリティ] をクリックします。

- ユーザー プロビジョニング をクリックします。

- 「 トークンの再生成 」をクリックします。 新しいトークンをメモします。 以前のトークンは 24 時間引き続き機能します。

- 24 時間以内に、新しい SCIM トークンを使用するように SCIM アプリケーションを更新します。

ワークスペース レベルの SCIM プロビジョニングをアカウント レベルに移行する

アカウントレベルの SCIM プロビジョニングを有効にしており、一部のワークスペースにワークスペースレベルの SCIM プロビジョニングがすでに設定されている場合は、 Databricks ワークスペースレベルの SCIM プロビジョニングをオフにして、ユーザーとグループをアカウントレベルに同期することをお勧めします。

-

ワークスペース レベルのSCIMコネクタを使用して、現在Databricksにプロビジョニングしているすべてのユーザーとグループを含めるように、アイデンティティプロバイダーでグループを作成します。

Databricks では、このグループにアカウント内のすべてのワークスペースのすべてのユーザーを含めることをお勧めします。

-

Databricksアカウントにユーザーとグループを同期するの手順を使用して、ユーザーとグループをアカウントにプロビジョニングするように新たなSCIMコネクタを構成します。

手順 1 で作成したグループまたはグループを使用します。 既存のアカウントユーザーとユーザー名(Eメールアドレス)を共有するユーザーを追加すると、そのユーザーは統合されます。 アカウント内の既存のグループは影響を受けません。

-

新しい SCIM プロビジョニング コネクタがユーザーとグループをアカウントに正常にプロビジョニングしていることを確認します。

-

ユーザーとグループをワークスペースにプロビジョニングしていた古いワークスペース レベルの SCIM コネクタをシャットダウンします。

ワークスペース レベルの SCIM コネクタからユーザーとグループをシャットダウンする前に削除しないでください。SCIM コネクタからのアクセスを取り消すと、Databricks ワークスペースのユーザーは非アクティブ化されます。詳細については、「 ユーザーの非アクティブ化」を参照してください。

-

ワークスペースローカル グループをアカウント グループに移行します。

ワークスペースにレガシ グループがある場合、 それらは ワークスペース-ローカル グループ と呼ばれます。 アカウントレベルのインターフェースを使用してワークスペースローカルグループを管理することはできません。 Databricks では、それらをアカウント グループに変換することをお勧めします。 ワークスペースローカル グループをアカウント グループに移行するを参照してください