モデルサービング エンドポイントにインスタンスプロファイルを追加する

この記事では、インスタンスプロファイルをモデルサービングエンドポイントにアタッチする方法を示します。 これにより、顧客はインスタンスプロファイルで許可されているモデルから任意の AWS リソースにアクセスできます。 インスタンスプロファイルの詳細を確認してください。

必要条件

-

インスタンスプロファイルを Databricksに追加します。

- サーバレス SQL用にインスタンスプロファイルがすでに設定されている場合は、アクセス ポリシーを変更して、モデルがリソースに対する適切なアクセス ポリシーを持つようにしてください。

-

モデルサービングエンドポイントはサーバレスコンピュート上で実行されます。 インスタンスのIAMロールには、サーバレス コンピュート用に構成された信頼関係が必要です。 「 IAMロールには必要な信頼関係がありません」というエラーが表示された場合は、セットアップ手順については、「サーバーレスSQLウェアハウスで使用するAWSインスタンスの確認または設定」を参照してください。

エンドポイントの作成時にインスタンスプロファイルを追加する

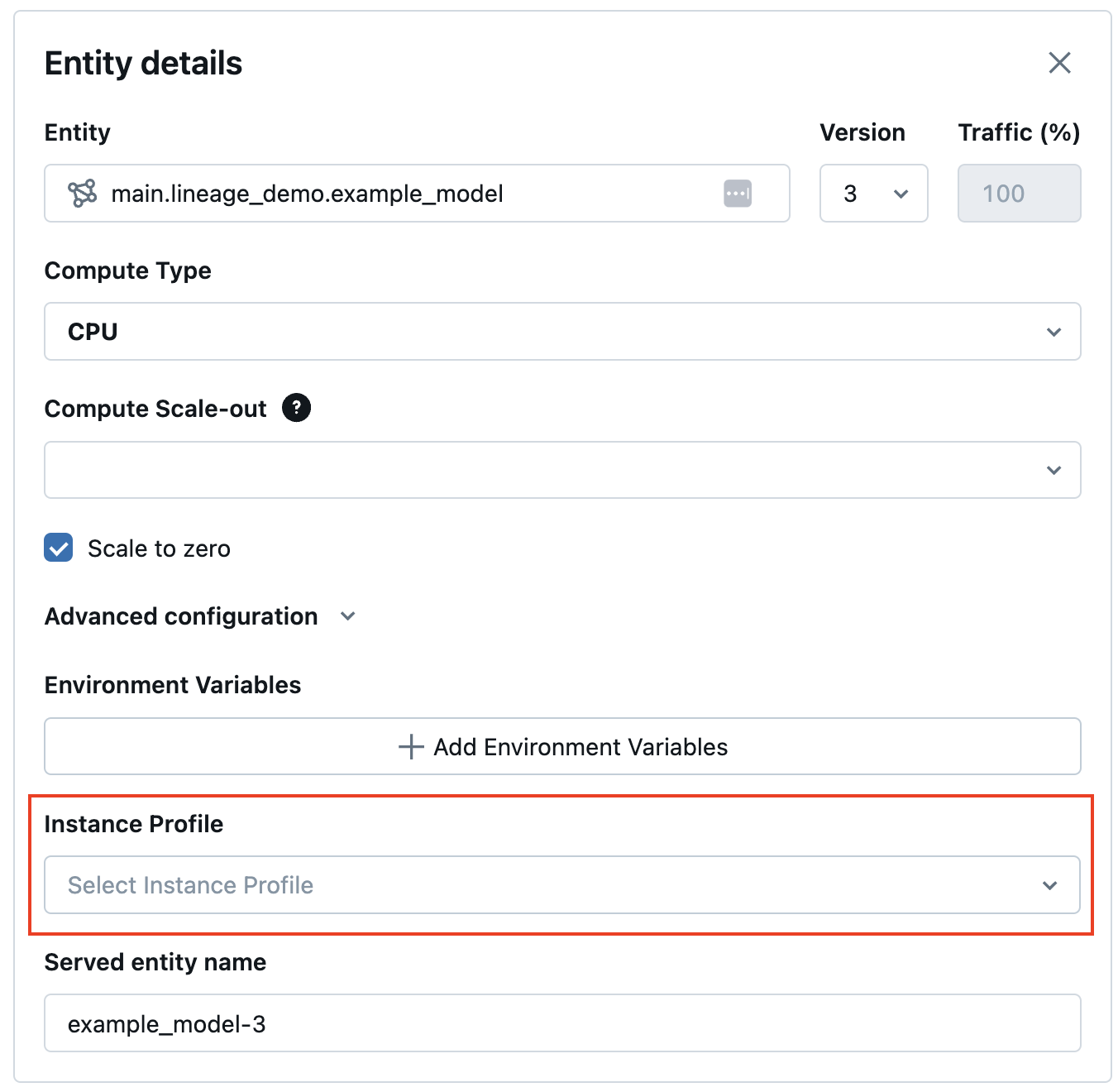

モデルサービング エンドポイントを作成するときに、エンドポイント設定にインスタンスプロファイルを追加できます。

インスタンスプロファイルに対するエンドポイント作成者のアクセス許可は、エンドポイントの作成時に検証されます。

-

Serving UI から、 Advanced configurations でインスタンスプロファイルを追加できます。

-

プログラムによるワークフローの場合は、エンドポイントを作成するときに

instance_profile_arnフィールドを使用してインスタンスプロファイルを追加します。BashPOST /api/2.0/serving-endpoints

{

"name": "feed-ads",

"config":{

"served_entities": [{

"entity_name": "ads1",

"entity_version": "1",

"workload_size": "Small",

"scale_to_zero_enabled": true,

"instance_profile_arn": "arn:aws:iam::<aws-account-id>:instance-profile/<instance-profile-name-1>"

}]

}

}

インスタンスプロファイルを使用した既存のエンドポイントの更新

また、既存のモデルサービングエンドポイント設定を、 instance_profile_arn フィールドを持つインスタンスプロファイルで更新することもできます。

PUT /api/2.0/serving-endpoints/{name}/config

{

"served_entities": [{

"entity_name": "ads1",

"entity_version": "2",

"workload_size": "Small",

"scale_to_zero_enabled": true,

"instance_profile_arn": "arn:aws:iam::<aws-account-id>:instance-profile/<instance-profile-name-2>"

}]

}

制限

次の制限が適用されます:

- STS の一時的なセキュリティ資格情報は、データ アクセスの認証に使用されます。ネットワーク制限を回避することはできません。

- お客様がDatabricks UI の 設定 からインスタンスプロファイルのIAMロールを編集した場合、インスタンスプロファイルで実行されているエンドポイントは、エンドポイントが更新されるまで古いIAM ロールを引き続き使用します。

- 顧客がDatabricks UIの 設定 から インスタンスプロファイルを削除し、そのプロファイルが実行中のエンドポイントで使用されている場合、実行中のエンドポイントは影響を受けません。

一般的なモデルサービングエンドポイントの制限については、 モデルサービングの制限とリージョンを参照してください。

追加のリソース

- サービスエンドポイントに追加したのと同じインスタンスプロファイルを使用して、特徴量を検索します。

- モデルサービング エンドポイントからリソースへのアクセスを構成します。