SSO para Databricks com Okta

Esta página demonstra como configurar o Okta como provedor de identidade para login único (SSO) em seu Databricks account. A Okta é compatível com OpenID Connect (OIDC) e SAML 2.0. Para sincronizar usuários e grupos do Okta, consulte Sincronizar usuários e grupos do seu provedor de identidade usando SCIM.

As demonstrações a seguir orientam você na configuração do SSO com o Okta:

Para evitar o bloqueio do seu acesso Databricks durante os testes de autenticação única (SSO), mantenha o console account aberto em uma janela diferente do navegador. Você também pode configurar o acesso de emergência com chave de segurança para evitar bloqueios. Consulte Acesso de emergência para evitar bloqueios.

Ative o login único do Okta.

Escolha seu protocolo de identidade:

- OIDC

- SAML 2.0

-

Como administrador account , log in no consoleaccount e clique em Segurança .

-

Clique em Autenticação tab.

-

Ao lado de Autenticação , clique em gerenciar .

-

Escolha Login único com meu provedor de identidade .

-

Clique em "Continuar" .

-

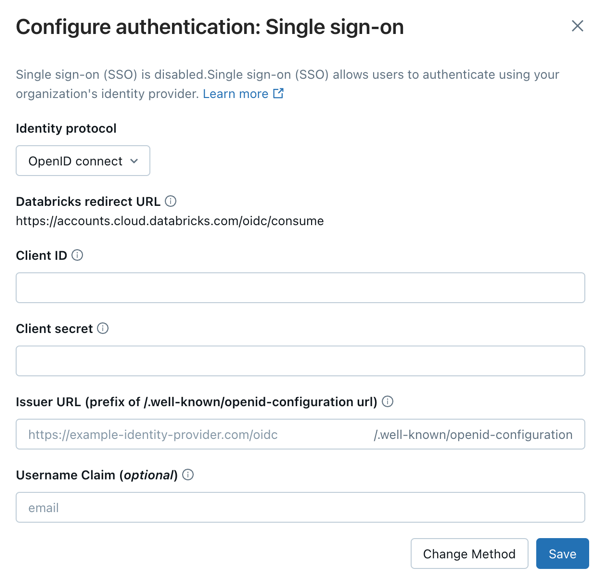

Em Protocolo de identidade , selecione OpenID Connect .

-

Na autenticação tab, anote o valor do URL de redirecionamentoDatabricks .

-

Em uma nova guia do navegador, faça login no Okta como administrador.

-

Na página inicial, clique em Aplicativos > Aplicativos .

-

Clique em Criar integração de aplicativos .

-

Selecione OIDC - OpenID Connect e Web Application e clique em Avançar .

-

Dê um nome à sua integração de aplicativo.

-

Em URIs de redirecionamento de login , insira o URL de redirecionamentoDatabricks da etapa 7. Você pode optar por configurar as outras opções ou deixá-las com seus valores default .

-

Em Tarefas , selecione Permitir que todos na sua organização acessem . Isso garante que todos os usuários da sua organização possam acessar a account Databricks .

-

Clique em Salvar .

-

Na tab Geral , copie o ID do cliente e o segredo do cliente gerados pelo Okta para o aplicativo.

- ID do cliente é o identificador exclusivo do aplicativo Databricks que você criou em seu provedor de identidade.

- Segredo do cliente é um segredo ou senha gerado para o aplicativo Databricks que você criou. Ele é usado para conceder autorização ao Databricks com o seu provedor de identidade.

-

Clique na tab "Acessar" e, em "Tokens de ID do OpenID Connect", copie a URL do Okta no campo "Emissor".

Se o campo do emissor indicar "Dinâmico" , clique em "Editar" e selecione "URL do Okta" no menu dropdown .

Este URL aponta para o Documento de Configuração OpenID do Okta, que está localizado em {issuer-url}/.well-known/openid-configuration. Você pode especificar parâmetros de consulta anexando-os ao URL do emissor, por exemplo {issuer-url}?appid=123.

-

Retorne para a autenticação do console do Databricks account tab e insira os valores copiados do aplicativo do provedor de identidade nos campos ID do cliente , Segredo do cliente e URL do emissor .

-

Opcionalmente, insira uma reivindicação de nome de usuário se desejar utilizar uma reivindicação diferente de

emailcomo nome de usuário Databricks dos usuários. Consulte a documentação do seu provedor de identidade para obter informações específicas sobre valores de reivindicação.

-

Clique em Salvar .

-

Clique em Testar SSO para validar se sua configuração de SSO está funcionando corretamente.

-

Clique em Habilitar SSO para habilitar o login único em sua conta.

-

Teste o login do console da conta com SSO.

-

Como administrador account , log in no consoleaccount e clique em Segurança .

-

Clique em Autenticação tab.

-

Ao lado de Autenticação , clique em gerenciar .

-

Escolha Login único com meu provedor de identidade .

-

Clique em "Continuar" .

-

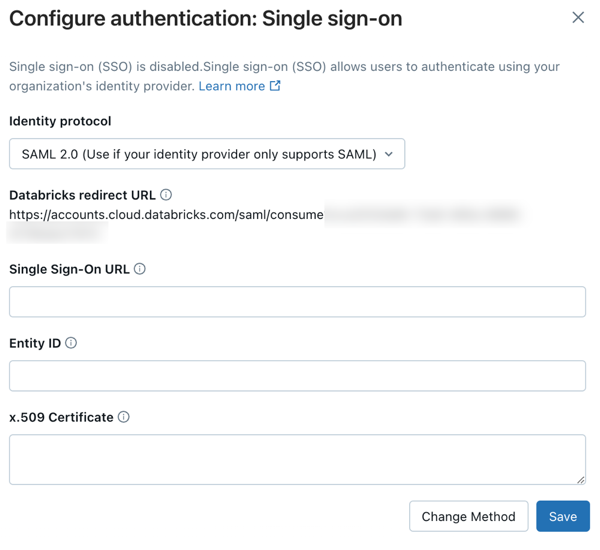

No protocolo Identidade , selecione SAML 2.0 .

-

Na tab Autenticação , anote o URL de redirecionamentoDatabricks .

-

Em uma nova guia do navegador, faça login no Okta como administrador.

-

Vá para Aplicativos e clique em Procurar catálogo de aplicativos .

-

Pesquise e selecione Databricks .

-

Clique em Adicionar integração .

-

Dê um nome à sua aplicação e clique em Concluído .

-

Selecione o botão “Sign On” (Entrar) no tab e clique em “Edit” (Editar ).

-

Em Configurações avançadas de login , configure o aplicativo usando as seguintes configurações:

- URL SAML do Databricks : a URL de redirecionamento do Databricks que você copiou acima.

- Formato do nome de usuário da inscrição : e-mail

-

Clique em Salvar . O aplicativo Databricks SAML é mostrado.

-

Em SAML 2.0 não está configurado até que você conclua as instruções de configuração , clique em Exibir instruções de configuração .

-

Copie os seguintes valores:

- URL de login único do provedor de identidade

- Emissor do provedor de identidade

- certificado x.509

-

Clique na tab Tarefas . Adicione o grupo Okta chamado "Todos" ao aplicativo. Isso garante que todos os usuários da sua organização possam acessar a account Databricks .

-

Retorne à tab Autenticação do console account Databricks e insira os valores que você copiou do Okta:

- URL de login único : URL de login único do provedor de identidade Okta

- ID da entidade do provedor de identidade : Emissor do provedor de identidade Okta

- Certificado x.509 : O certificado x.509 da Okta, incluindo os marcadores de início e fim do certificado.

-

Clique em Salvar .

-

Clique em Testar SSO para validar se sua configuração de SSO está funcionando corretamente.

-

Clique em Habilitar SSO para habilitar o login único em sua conta.

-

Teste o login do console da conta com SSO.

Configurar login unificado e adicionar usuários ao Databricks

Após configurar SSO, Databricks recomenda que você configure o login unificado e adicione usuários ao seu account usando SCIM provisionamento.

-

Configurar o login unificado

O login unificado permite que você utilize a configuração do console account SSO em seu espaço de trabalho Databricks. Se o seu account foi criado após 21 de junho de 2023 ou se você não configurou SSO antes de 12 de dezembro de 2024, o login unificado estará habilitado em seu account para todos os espaços de trabalho e não poderá ser desabilitado. Para configurar o login unificado, consulte Habilitar login unificado.

-

Adicionar usuários ao Databricks

-

Habilitar o provisionamento JIT

Databricks recomenda habilitar o JIT para adicionar automaticamente os usuários a Databricks quando eles usarem log in pela primeira vez SSO. O provisionamento JIT é ativado por default para contas criadas após 1º de maio de 2025 quando SSO é configurado. Consulte Provisionamento automático de usuários (JIT).

-

Configurar o provisionamento do SCIM

Databricks Recomenda-se utilizar o provisionamento SCIM para sincronizar usuários e grupos automaticamente do seu provedor de identidade para o seu Databricks account. O SCIM simplifica a integração de um novo funcionário ou equipe usando seu provedor de identidade para criar usuários e grupos no Databricks e conceder a eles o nível adequado de acesso. Consulte Sincronizar usuários e grupos do seu provedor de identidade usando SCIM.

-