Clássico compute rede de planos

Esta página apresenta o recurso para personalizar o acesso à rede entre o plano de controle Databricks e o plano compute clássico. A conectividade entre o plano de controle e o plano clássico compute é sempre feita pelo backbone da rede em nuvem e não pela Internet pública.

Para saber mais sobre o plano de controle e o plano compute, consulte a visão geral da arquiteturaDatabricks.

Para saber mais sobre os sites clássicos compute e serverless compute, consulte computar.

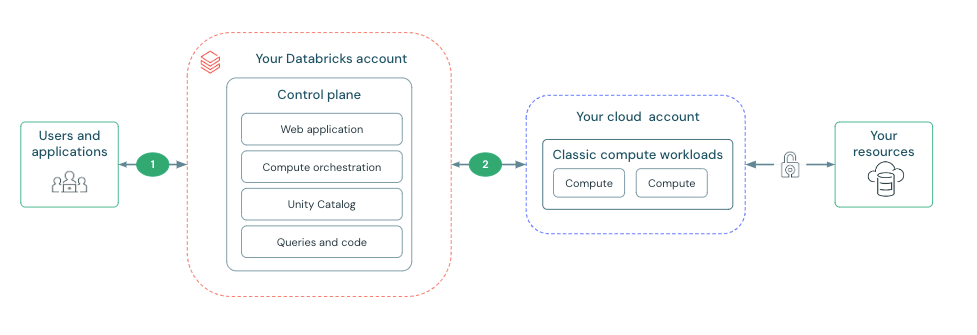

O recurso desta seção concentra-se em estabelecer e proteger a conexão entre o plano de controle do Databricks e o plano clássico do compute. Essa conexão é rotulada como 2 no diagrama abaixo:

O que é conectividade segura de clustering?

Todos os novos espaços de trabalho são criados com conectividade segura de clustering pelo site default. A conectividade segura do clustering significa que as VPCs do cliente não têm portas abertas e o recurso de plano clássico compute não tem endereços IP públicos. Isso simplifica a administração da rede, eliminando a necessidade de configurar portas em grupos de segurança ou emparelhamento de rede.

A conectividade segura do clustering garante que o clustering se conecte ao plano de controle do Databricks por meio de um túnel seguro usando HTTPS (porta 443) sem exigir endereços IP públicos nos nós do clustering. Essa conexão é estabelecida usando um relé de conectividade de clustering seguro, que separa o tráfego de rede para o aplicativo da Web e REST API da tarefa de gerenciamento de clustering.

Embora o plano serverless compute não use o relé de conectividade de clustering seguro para o plano compute clássico, o recurso serverless compute não tem endereços IP públicos.

implantado um workspace em seu próprio VPC

Uma AWS Virtual Private Cloud (VPC) permite provisionar uma seção logicamente isolada da AWS Cloud, onde o senhor pode lançar AWS recurso em uma rede virtual. O endereço VPC é o local da rede para o clustering Databricks. Por meio do default, o Databricks cria e gerencia um VPC para o Databricks workspace.

Em vez disso, o senhor pode fornecer seu próprio VPC para hospedar o clustering Databricks, o que lhe permite manter mais controle sobre seu próprio AWS account e limitar as conexões de saída. Para tirar proveito de um gerenciador de clientes VPC, o senhor deve especificar um VPC quando criar o Databricks workspace. Para obter mais informações, consulte Configurar um cliente para gerenciar VPC.

Emparelhar a VPC do Databricks com outra VPC do AWS

Por meio do default, o Databricks cria e gerencia um VPC para o Databricks workspace. Para maior segurança, o trabalhador que pertence a um cluster só pode se comunicar com outro trabalhador que pertença ao mesmo cluster. O trabalhador não pode conversar com nenhuma outra instância do EC2 ou outro serviço do AWS em execução no Databricks VPC. Se o senhor tiver algum serviço AWS em execução no mesmo VPC que o do clustering Databricks, talvez não consiga falar com o serviço devido a essa restrição de firewall. O senhor pode executar esse serviço fora do Databricks VPC e fazer um peer com esse VPC para se conectar a esse serviço. Consulte emparelhamento de VPC.

Habilite a conectividade privada do plano de controle para o plano clássico compute

AWS PrivateLink fornece conectividade privada de VPCs AWS e redes on-premises para o serviço AWS . A rede clássica do plano compute é segura por default. Você pode habilitar o AWS PrivateLink para aumentar ainda mais a segurança da rede.

Para obter mais informações, consulte Configurar a conectividade privada clássica com o Databricks.