Databricks Git フォルダーを設定する

このページでは、バージョン管理用に Databricks Git フォルダーを設定する方法について説明します。セットアップが完了したら、クローン、チェックアウト、コミット、プッシュ、プル、ブランチ管理などの一般的な Git 操作を Databricks UI から直接実行します。開発中に変更の差分を表示することもできます。

インタラクティブな開発には Git フォルダーを使用します。CI/CDおよび本番運用のデプロイの場合は、バージョン管理されたアーティファクトと Workload Identity フェデレーションを備えたDatabricks Asset Bundle を使用します。 「Databricks Git フォルダーを使用した CI/CD」および「Databricks アセット バンドルとは何ですか?」を参照してください。

前提条件

始める前に、次の点を確認してください。

-

ワークスペースで Git フォルダーが有効になっています (デフォルトで有効になっています)。「Databricks Git フォルダーを有効または無効にする」を参照してください。

-

Git プロバイダー アカウント (GitHub、GitLab、Azure DevOps、Bitbucket、または AWS CodeCommit) があること。

-

プライベート リポジトリまたは書き込み操作の場合は、 Gitプロバイダーからの個人アクセス権 (PAT) またはOAuth資格情報が必要です。 「Git プロバイダーを Databricks に接続する」を参照してください。

Git 資格情報がなくてもパブリック リモート リポジトリをクローンできます。パブリック リモート リポジトリを変更したり、プライベート リポジトリを操作するには、 Git認証情報に 書き込み 権限を設定します。

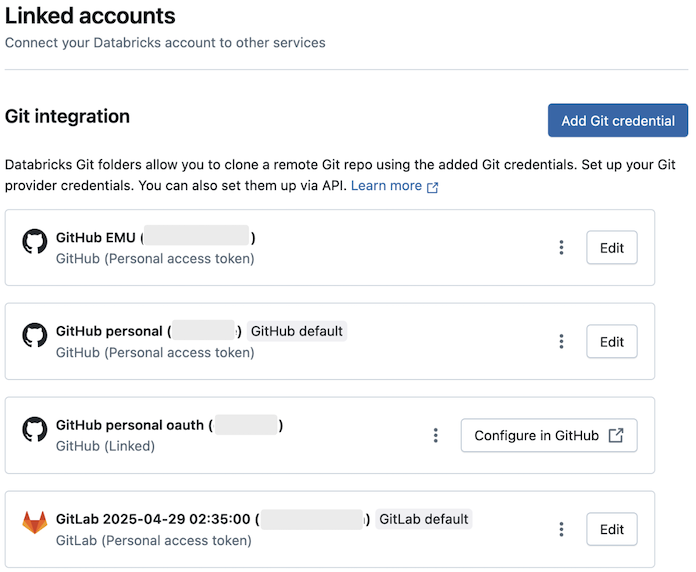

Git 資格情報を追加する

Databricks で Git 資格情報を構成するには:

- Databricksワークスペースの上部のバーにあるユーザー名をクリックし、 [設定] を選択します。

- [リンクされたアカウント] をクリックします。

- 「Git 資格情報の追加」 をクリックします。

- ドロップダウン メニューから Git プロバイダーを選択します。一部のプロバイダーはOAuthアカウント リンクを提供していますが、他のプロバイダーは個人的なアクセス権 (PAT) を必要とします。 OAuthを使用してアカウントをリンクする場合は、認証フローを完了し、最後のステップまでスキップしてください。

- Gitプロバイダーの電子メール」 フィールドに電子メールを入力します。

- PAT を トークン フィールドに貼り付けます。PAT を作成する手順については、 「 Git プロバイダーを Databricks に接続する 」を参照してください。組織がGitHubでSAML SSOを有効にしている場合は、 SSOに対する個人アクセスを許可してください。

- [ 保存 ]をクリックします。

Databricks Repos APIを使用して Git 資格情報を管理することもできます。

Azure DevOps

Git 統合では Microsoft Entra ID トークンはサポートされていません。Azure DevOps個人アクセス ノートを使用する必要があります。 「個人アクセス権」を参照してください。

ユーザーごとに複数の Git 認証情報

Databricks では各ユーザーが複数の Git 資格情報を保存できるため、資格情報を切り替えることなく異なるプロバイダーやアカウントを使用できます。

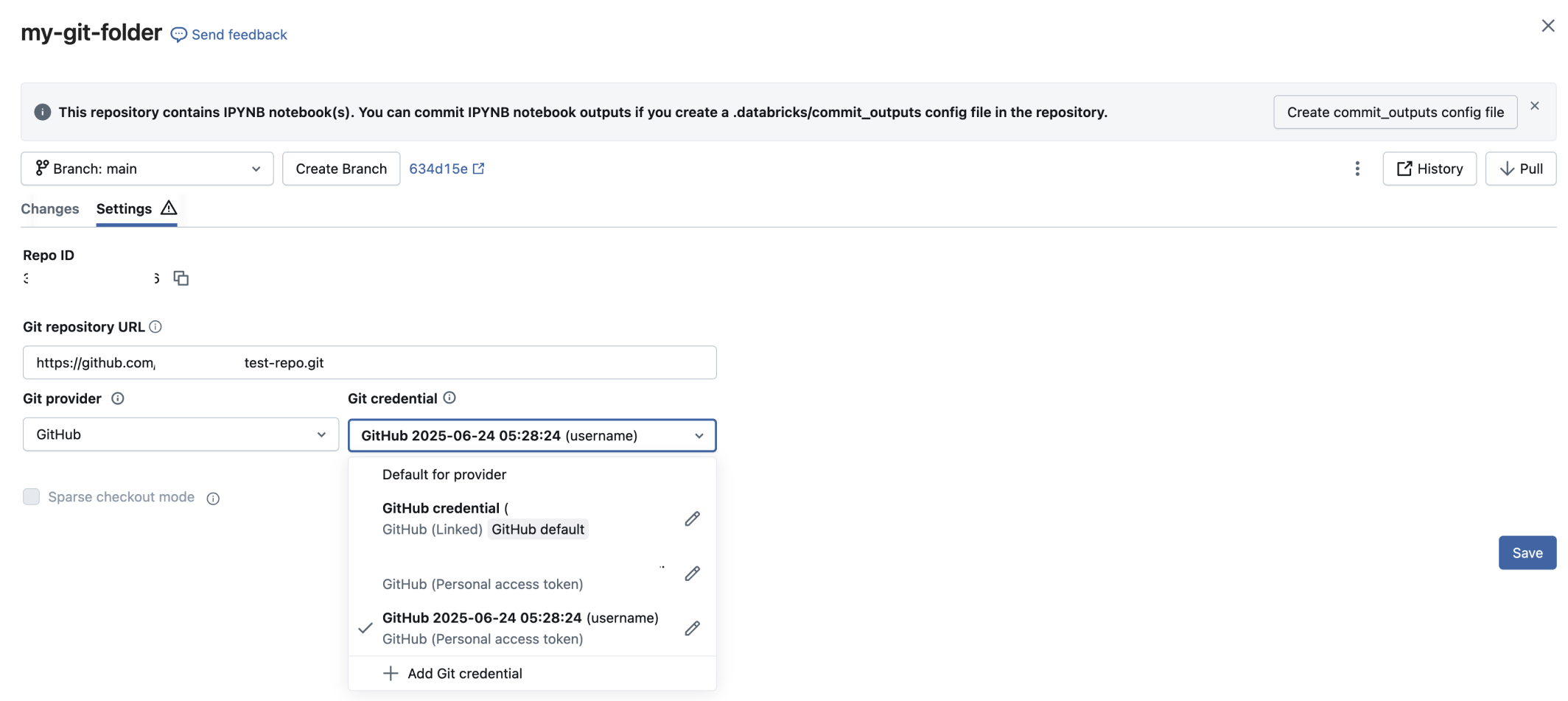

Gitフォルダの資格情報を選択する

各 Git フォルダーでは、Git 操作に特定の資格情報を使用できます。Git フォルダーの資格情報を変更するには:

- Git フォルダーを開き、 Git 設定 タブに移動します。

- 「Git 資格情報」 の下で、ドロップダウン メニューから資格情報を選択します。

- [ 保存 ]をクリックします。

デフォルトの資格情報の仕組み

各 Git プロバイダーは、ユーザーごとに 1 つのデフォルトの Git 資格情報をサポートします。Databricks は、次の場合にこのデフォルトの資格情報を自動的に使用します。

プロバイダー用に作成した最初の資格情報が自動的にデフォルトになります。デフォルトの資格情報を変更するには:

- [ユーザー設定] > [リンクされたアカウント] に移動します。

- ケバブをクリック

デフォルトにする資格情報の横にある をクリックします。

- [デフォルトとして設定] を選択します。

制限事項

- プロバイダーに非安全Git資格情報を必要とするジョブは、サービスプリンシパルを使用する必要があります。

- サービスシプリンパルはGit認証情報を 1 つだけ持つことができます。

- Databricks GitHub アプリでは、リンクされた資格情報を1 つだけ許可します。

- 各ユーザーは最大 10 個の Git 認証情報を持つことができます。

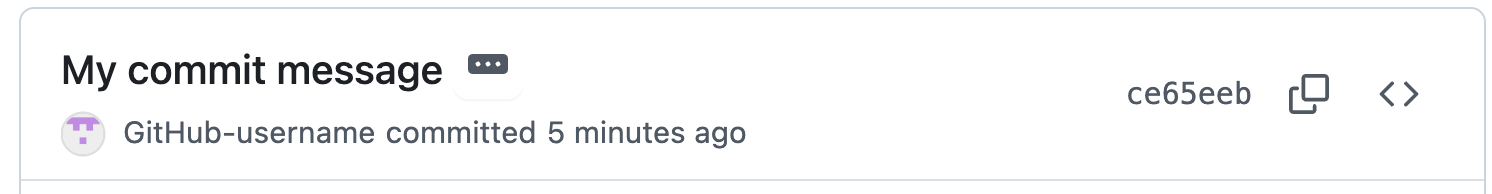

Gitコミット ID を構成する

Git ID コミットによって、 Databricksから作成されたコミットがGitプロバイダーにどのように表示されるかが決まります。 Databricks Git フォルダーを通じてコミットする場合、Git プロバイダーはユーザーを作成者として識別する必要があります。電子メール アドレスを次のように設定します。

- コミットはGitプロバイダーのプロフィールに表示されます

- プロフィール写真と名前が正しく表示されます

- 貢献に対して適切な評価を受けられる

- チームメンバーは誰が変更を行ったかを追跡できる

ID コミットの仕組み

電子メール アドレスを使用してGit認証情報を構成する場合:

- Eメール: すべてのコミットの作成者Eメール (

GIT_AUTHOR_EMAILおよびGIT_COMMITTER_EMAIL) になります。 - ユーザー名: コミッター名になります (

GIT_AUTHOR_NAMEとGIT_COMMITTER_NAME)

電子メール アドレスを指定しない場合、 Databricks Gitユーザー名を電子メールとして使用します。 これにより、Git プロバイダーでのコミットの帰属が適切に行われなくなる可能性があります。

Git 履歴でのコミットの例:

commit 480ee5b0214e4d46db2da401a83794c5f5c5d375 (HEAD -> main)

Author: GitHub-username <your.email@example.com>

Date: Fri Sep 26 00:38:23 2025 -0700

My commit message

Git プロバイダーの例:

電子メール設定が利用可能になる前にGit認証情報を作成した場合、電子メール フィールドはユーザー名になります。 適切なコミットメントの帰属を得るには、実際の電子メール アドレスに更新してください。

リンクされた GitHub 資格情報

Databricks GitHubアプリを通じてリンクされたGit資格情報を使用する場合、 Databricks電子メールとGit ID が自動的に構成されます。 ID が正しく設定されていない場合は、必要な権限を承認するか、適切な権限を得るために GitHub アカウントを再リンクしてください。

ネットワーク接続を構成する

Git フォルダーには、Git プロバイダーへのネットワーク接続が必要です。ほとんどの構成は、追加のセットアップなしでインターネット経由で機能します。ただし、以下の場合には追加の構成が必要になる場合があります。

- Git プロバイダーの IP 許可リスト

- セルフホスト型 Git サーバー (GitHub Enterprise、Bitbucket Server、GitLab セルフマネージド)

- プライベートネットワークホスティング

IP許可リストを設定する

Git サーバーがインターネットにアクセスできるが、 GitHub 許可リストなどの IP 許可リストを使用している場合:

- Databricks クラウドとリージョンで、ご自分のリージョンの Databricks コントロール プレーン ネットワーク アドレス変換 (NAT) IP アドレスを見つけます。

- この IP アドレスを Git サーバーの IP 許可リストに追加します。

プライベートGitサーバーを構成する

プライベート Git サーバーをホストする場合は、 「Databricks Git フォルダーのプライベート Git 接続を設定する」を参照するか、セットアップ手順について Databricks アカウント チームにお問い合わせください。

セキュリティ機能

Databricks Git フォルダーには、コードと資格情報を保護するための次のセキュリティ機能が含まれています。

Git URL 許可リスト

ワークスペース管理者は、ユーザーがアクセスできるリモート リポジトリを制限できます。これにより、コードの流出を防ぎ、承認されたリポジトリの使用を強制することができます。

Git URL 許可リストを設定する

許可リストを構成するには:

-

Databricksワークスペースの上部のバーにあるユーザー名をクリックし、 [設定] を選択します。

-

[開発] をクリックします。

-

Git URL 許可リストの権限 オプションを選択します。

- 無効 (制限なし): 許可リストは適用されません。

- 許可された Git リポジトリへのクローン、コミット、プッシュを制限: すべての操作を許可リストの URL に制限します。

- 許可された Git リポジトリへのコミットとプッシュのみを制限: 書き込み操作のみを制限します。クローンとプルは制限されないままです。

-

編集アイコンをクリックします

Git URL 許可リストの横: 空のリスト 。

-

URL プレフィックスのコンマ区切りリストを入力します。Databricks は、プレフィックス マッチング (大文字と小文字を区別しない) を使用してリポジトリ アクセスを許可します。ワイルドカードはサポートされていません。

例:

https://github.com- すべてのGitHubリポジトリを許可しますhttps://github.com/CompanyName- 特定の組織に制限https://dev.azure.com/CompanyName- Azure DevOps組織に制限

ユーザー名や認証トークンを含む URL を入力しないでください。これらはグローバルに複製され、ユーザーが Git フォルダーを操作できなくなる可能性があります。

-

[ 保存 ]をクリックします。

新しいリストを保存すると、既存の許可リストが上書きされます。変更が有効になるまでに最大 15 分かかる場合があります。

アクセス制御

アクセス制御が含まれるのはプレミアム プランのみです。

権限を設定して、ワークスペース内の Git フォルダーにアクセスできるユーザーを制御します。権限は Git フォルダー内のすべてのコンテンツに適用されます。次のいずれかの権限レベルを割り当てます。

NO PERMISSIONS: GitフォルダにアクセスできませんCAN READ: ファイルの表示のみCAN RUN: ファイルの表示と実行CAN EDIT: ファイルの表示、実行、変更CAN MANAGE: 共有と削除を含むフルコントロール

Gitフォルダーの権限の詳細については、 Gitフォルダー ACL」を参照してください。

監査ログ

監査ログを有効にすると、Databricks は次のようなすべての Git フォルダー操作をログに記録します。

- Git フォルダの作成、更新、削除

- ワークスペース内の Git フォルダの一覧表示

- Git フォルダとリモートリポジトリ間の変更の同期

シークレット検出

Git フォルダーはコミット前に、公開された資格情報がないかコードを自動的にスキャンします。以下が検出されると警告が表示されます:

- AWSアクセスキーIDは以下で始まります

AKIA - その他の機密認証情報パターン

次のステップ

Git フォルダーを設定したら、次の関連トピックを参照してください。