ワークスペースの SSO を設定する (レガシ)

ワークスペース レベルの SSO は従来の構成です。 統合ログインが無効になっている場合にのみ設定できます。 統合ログインが有効になっている場合、ワークスペースはアカウントと同じSSO設定を使用します。

アカウントが 2023 年 6 月 21 日より後に作成された場合、または 2024 年 12 月 12 日より前に SSO を構成しなかった場合、新規および既存のすべてのワークスペースでアカウントで統合ログインが有効になっており、無効にすることはできません。

Databricks では、すべてのワークスペースで統合ログインを有効にすることをお勧めします。 「 統合ログインを有効にする」を参照してください。

このドキュメントは廃止されており、更新されない可能性があります。

この記事では、組織の ID プロバイダーを使用して Databricks ワークスペースに対して認証するようにシングル サインオン (SSO) を構成する方法について説明します。ID プロバイダーからユーザーとグループを同期するには、「 SCIM を使用して ID プロバイダーからユーザーとグループを同期する」を参照してください。

ワークスペース SSO 設定の概要

ワークスペース レベルのシングル サインオン (SSO) を使用すると、組織の ID プロバイダーを使用して、 Databricks ワークスペースに対してユーザーを認証できます。 ワークスペース ユーザーの SSO には、 SAML 2.0 プロトコルが必要です。

E2Databricksバージョンの E2 プラットフォーム にないワークスペース プラットフォーム デフォルト から バージョン 1 にSAML .バージョン 2 を使用するようにワークスペースをアップグレードするには、Databricks アカウント チームにお問い合わせください。

ワークスペースレベルのSSOは、統合ログインが無効になっている場合にのみ構成できます。 ワークスペース レベルの SSO が有効になっている場合、管理者を含むすべてのユーザーは、シングル サインオンを使用してワークスペースにサインインする必要があります。

統合ログイン

統合ログインを使用すると、Databricks アカウントとワークスペースの 1 つの SSO 構成を管理できます。 アカウントでSSOが有効になっている場合は、すべてのワークスペースまたは選択したワークスペースで統合ログインを有効にすることを選択できます。 Unified login ワークスペースはアカウント レベルのSSO 設定を使用し、アカウント管理者とワークスペース管理者を含むすべてのユーザーは、Databricks を使用してSSO にサインインする必要があります。統合ログインが有効なワークスペースでは、ワークスペース レベルで SSO を個別に管理することはできません。 Databricks では、すべてのワークスペースで統合ログインを有効にすることをお勧めします。

アカウントが 2023 年 6 月 21 日より後に作成された場合、または 2024 年 12 月 12 日より前に SSO を構成しなかった場合、新規および既存のすべてのワークスペースでアカウントで統合ログインが有効になっており、無効にすることはできません。

統合ログインを有効にするには、「 統合ログインを有効にする」を参照してください。

ワークスペース SSO アプリケーションの例

以下のIDプロバイダーへのSSOを構成する方法についての手順を確認することができます。

- ワークスペースの SSO を設定する (レガシ)

- ワークスペースの AWS IAM Identity SSO を設定する

- ワークスペースの Microsoft Entra ID を使用した SSO

- ワークスペースのGoogle Workspace(GSuite)によるSSO

- ワークスペースのOktaを使用してSSOを設定する

- ワークスペースのOneLoginを使用してSSOを設定する

- ワークスペースのPing IDを使用してSSOを設定する

このプロセスは、SAML 2.0 をサポートするすべての ID プロバイダーで同様です。 ご利用の ID プロバイダが上記に記載されていない場合は、以下の手順に従ってください。

ワークスペース レベルのシングル サインオンを有効にする

ワークスペースレベルのSSOは、統合ログインが無効になっている場合にのみ構成できます。 「統合ログイン」を参照してください。

シングルサインオンのテスト中にDatabricksからロックアウトされないように、Databricksはアカウントコンソールを別のブラウザウィンドウで開いたままにしておくことを推奨しています。

-

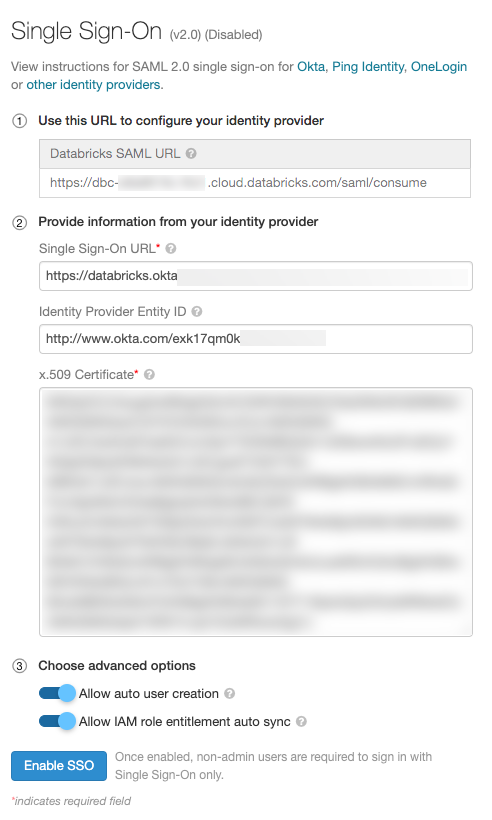

ワークスペース の管理者設定 に移動し、[ ID とアクセス ] タブを選択します。

-

[SSO設定 ]の横にある [管理 ]をクリックします。

-

ID プロバイダーに移動し、 Databricks SAML URL フィールドの情報を使用して Databricks アプリケーションを作成します。

-

[ ID プロバイダーからの情報を提供する ] フィールドに、Databricks SSO の ID プロバイダーからの情報を貼り付けます。

-

(オプション)ユーザーの自動作成を有効にし、[ ユーザーの自動作成を許可する] を選択します。ユーザーの自動作成により、ID プロバイダーのユーザーはワークスペースにログインできます。ユーザーのアカウントがまだ Databricks に存在しない場合は、ログイン時に新しいアカウントがプロビジョニングされます。これは、ジャストインタイム (JIT) プロビジョニングとも呼ばれます。ユーザーの自動作成では、ユーザーはグループに関連付けられません。

-

2.0IAM フェデレーションを使用して 資格情報パススルーSAML を構成する場合は、[ IAMロール エンタイトルメントの自動同期を許可する] を選択します。

-

「 SSOを有効にする 」をクリックします。

既存のユーザーをSSOに移行する

自動ユーザー作成が有効になっていて、ユーザーの現在のEメールアドレス(ユーザー名)に Databricks がIDプロバイダーと同じ場合、移行は自動的に行われるため、この手順をスキップできます。

ID プロバイダーを持つユーザーの Eメール アドレスが Databricksを持つアドレスと異なる場合、ID プロバイダー Eメール に基づく新しいユーザーがログイン時に Databricks に表示されます。 管理者以外のユーザーは、古いEメールアドレスとパスワードを使用してログインできなくなるため、既存のユーザーフォルダ内のファイルにアクセスできなくなります。

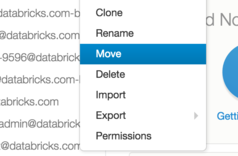

古い Users フォルダから新しい Users フォルダにファイルを移行するには、次の手順をお勧めします。

-

ワークスペース管理者は、古いユーザーを削除できます。これにより、ユーザーのフォルダディレクトリが機能していないとマークされ、ディレクトリはワークスペースフォルダリスト内のすべてのアクティブユーザーに従います。すべてのノートブックとライブラリには、ワークスペース管理者が引き続きアクセスできます。ユーザーが作成したクラスターとジョブは、すべてそのまま残ります。 ユーザーが他の ACL を設定していた場合、SSO を有効にするとそれらがリセットされるため、ワークスペース管理者は新しいユーザーに対してそれらの ACL を手動で設定する必要があります。

-

その後、ワークスペース管理者は、次の図に示すように、古いユーザーのフォルダーを新しいフォルダーに移動できます。

トラブルシューティング

Databricks では、 Chrome または Firefox 用の SAML Tracer 拡張機能をインストールすることをお勧めします。 SAML トレーサーを使用すると、Databricks から IdP に送信された SAML リクエストと、IdP から Databricks に送信された SAML レスポンスを調べることができます。

次のトラブルシューティングのヒントを使用して問題を解決できない場合は、Databricks サポート チームにお問い合わせください。

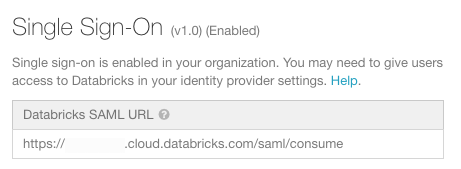

SSO のバージョンと URL を確認する

- 管理者設定に移動し、[ IDとアクセス ]タブをクリックします。

- [SSO設定 ]の横にある [管理 ]をクリックします。

- SSO のバージョン ( [認証] の横の括弧内) を確認します。

- Databricks SAML URL を確認します。 この URL を IdP に提供します。 この URL は、ワークスペースを Databricks プラットフォームの E2 バージョンにアップグレードするか、ワークスペースを SSO バージョン 2 にアップグレードすると変更されます。

SAML 応答が署名されていることを確認します

SAML 応答が署名されていない場合、ログインは次のようなエラーで失敗する可能性があります We encountered an error logging you in. Databricks support has been alerted and will begin looking into this issue right away.

ブラウザに SAML Tracer をインストールした状態で、以下の手順を実行します。

- シークレットウィンドウで、[ Tools] > [SAML Tracer ] に移動して SAML Tracer を開きます。

- Databricks ワークスペースに移動し、SSO を使用してログインを試みます。

- SAML トレーサーで、[ レスポンス ] タブに移動します。

- 応答が符号付きの場合、

<saml2p:Response>要素には子<ds:signature>要素があります。 レスポンスが署名されていない場合は、SAML レスポンスに署名するように IdP を設定します。 IdPの設定方法の詳細については、 ワークスペース SSO アプリケーション例のIdPのリンクを参照してください。

- 応答が符号付きの場合、