SSO para Databricks com Microsoft Entra ID

Esta página mostra como configurar um ID Entra Microsoft como provedor de identidade para logon único (SSO) em seu Databricks account. O Microsoft Entra ID é compatível com OpenID Connect (OIDC) e SAML 2.0. Para sincronizar usuários e grupos do Microsoft Entra ID, consulte Sincronizar usuários e grupos do seu provedor de identidade usando SCIM.

Para evitar o bloqueio do seu acesso Databricks durante os testes de autenticação única (SSO), mantenha o console account aberto em uma janela diferente do navegador. Você também pode configurar o acesso de emergência com chave de segurança para evitar bloqueios. Consulte Acesso de emergência para evitar bloqueios.

Ativar o logon único do Microsoft Entra ID

Escolha seu protocolo de identidade:

- OIDC

- SAML 2.0

-

Como administrador account , log in no consoleaccount e clique em Segurança .

-

Clique em Autenticação tab.

-

Ao lado de Autenticação , clique em gerenciar .

-

Escolha Login único com meu provedor de identidade .

-

Clique em "Continuar" .

-

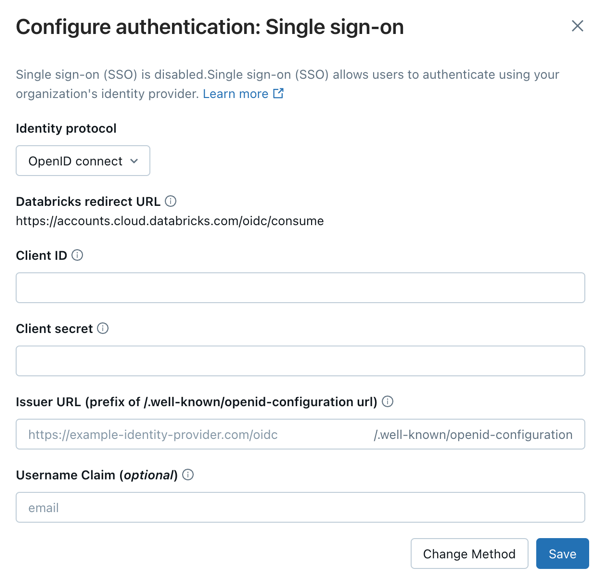

Em Protocolo de identidade , selecione OpenID Connect .

-

Na autenticação tab, anote o valor do URL de redirecionamentoDatabricks .

-

Em outro navegador, acesse tab e crie um aplicativo Microsoft Entra ID:

- Faça login no portal Azure como administrador.

- Na navegação à esquerda, clique em Microsoft Entra ID .

- Clique em Registros de aplicativos > Novo registro .

- Digite um nome.

- Em Tipos de contas compatíveis , selecione: Somente contas neste diretório organizacional .

- Em Redirecionar URI , selecione web e cole o valor da URL de redirecionamento do Databricks .

- Clique em Registrar .

-

Reúna as informações necessárias no aplicativo Microsoft Entra ID:

- Em Fundamentos , copie o ID do aplicativo (cliente) .

- Clique em Endpoints .

- Copie o URL em Documento de metadados do OpenID Connect

- No painel esquerdo, clique em Certificados e segredos .

- Clique em + Novo segredo do cliente .

- Digite uma descrição e escolha uma expiração.

- Clique em Adicionar .

- Copie o valor secreto.

-

Retorne à página de autenticação do console Databricks account e insira os valores copiados do aplicativo do provedor de identidade nos campos ID do cliente , Segredo do cliente e URL do emissor OpenID . Remova a terminação

/.well-known/openid-configurationdo URL.Você pode especificar parâmetros de consulta anexando-os ao URL do emissor, por exemplo,

{issuer-url}?appid=123. -

Opcionalmente, insira o nome de uma reivindicação na reivindicação Nome de usuário se desejar utilizar uma reivindicação diferente de

emailcomo nomes de usuário Databricks dos usuários. Para obter mais informações, consulte Personalizar uma reivindicação a ser usada para os nomes de usuário do seu account.

-

Clique em Salvar .

-

Clique em Testar SSO para validar se sua configuração de SSO está funcionando corretamente.

-

Clique em Habilitar SSO para habilitar o login único em sua conta.

-

Teste o login do console da conta com SSO.

-

Como administrador account , log in no consoleaccount e clique em Segurança .

-

Clique em Autenticação tab.

-

Ao lado de Autenticação , clique em gerenciar .

-

Escolha Login único com meu provedor de identidade .

-

Clique em "Continuar" .

-

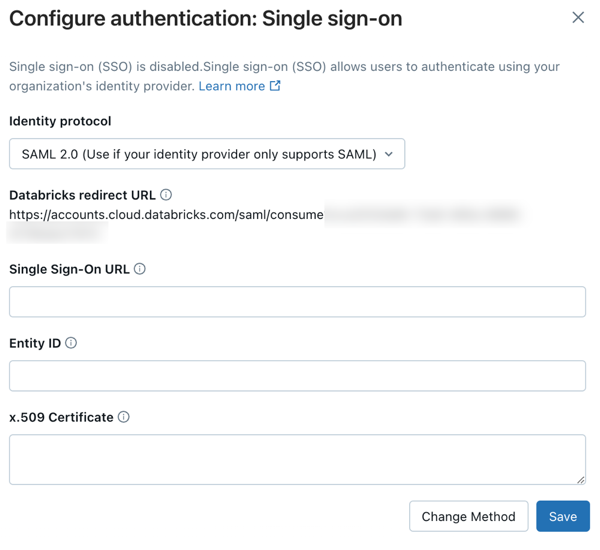

No protocolo Identidade , selecione SAML 2.0 .

-

Na autenticação tab, anote o valor do URL de redirecionamentoDatabricks .

-

Em outro navegador, acesse tab e crie um aplicativo Microsoft Entra ID:

- Faça login no portal do Azure como administrador.

- Na navegação à esquerda, clique em Microsoft Entra ID > Aplicativos empresariais . O painel Todas as aplicações é aberto e exibe uma amostra aleatória das aplicações no seu Microsoft Entra ID tenant.

- Clique em Novo aplicativo .

- Clique em Criar seu próprio aplicativo .

- Digite um nome.

- Em O que você deseja fazer com seu aplicativo? escolha Integrar qualquer outro aplicativo que você não encontre na galeria .

-

Configure o aplicativo Microsoft Entra ID:

-

Clique em Propriedades .

-

Defina a atribuição necessária como Não . Esta opção permite que todos os usuários façam login na account Databricks . Os usuários precisam ter acesso a este aplicativo SAML para log em sua account Databricks usando SSO.

-

No painel de propriedades do aplicativo, clique em Configurar login único .

-

Clique em SAML para configurar o aplicativo para autenticação SAML. O painel Propriedades SAML é exibido.

-

Ao lado de Configuração SAML básica , clique em Editar .

-

Defina o ID da entidade como a URL SAML do Databricks obtida na página de configuração do SSO do Databricks.

-

Defina o URL de resposta como o URL SAML do Databricks obtido na página de configuração do SSO do Databricks.

-

Ao lado de Certificado de assinatura SAML , clique em Editar .

-

Na lista suspensa Opção de assinatura , selecione Assinar resposta SAML e asserção e defina o Algoritmo de assinatura como SHA-256 para aumentar a segurança.

-

Em Atributos & Reivindicações , clique em Editar .

-

Defina o campo Identificador de usuário exclusivo (ID do nome) como

user.mail. -

Em Certificados deSAML , ao lado de Certificado (Base64) , clique em baixar . O certificado é baixado localmente como um arquivo com a extensão

.cer. -

Abra o arquivo

.cerem um editor de texto e copie o conteúdo do arquivo. O arquivo é o certificado x.509 completo para o aplicativo SAML do Microsoft Entra ID.

-

- Não o abra usando o chaveiro do macOS, que é o aplicativo padrão para esse tipo de arquivo no macOS.

- Os dados do certificado são confidenciais.Tenha cuidado sobre onde fazer o download deles. Exclua-os do armazenamento local assim que possível.

-

No portal do Azure, em Configurar o Kit de Ferramentas SAML do Microsoft Entra ID , copie e salve o URL de login e o identificador do Microsoft Entra ID .

-

Retorne à tab Autenticação do console account Databricks e insira os valores que você copiou do ID Microsoft Entra:

- URL de login único : URL de login Microsoft Entra ID

- ID da Entidade do Provedor de Identidade : O ID do Microsoft Entra. Identificador do ID do Microsoft Entra.

- Certificado x.509 : O certificado Microsoft Entra ID x.509, incluindo os marcadores de início e fim do certificado.

-

Clique em Salvar .

-

Clique em Testar SSO para validar se sua configuração de SSO está funcionando corretamente.

-

Clique em Habilitar SSO para habilitar o login único em sua conta.

-

Teste o login do console da conta com SSO.

Configurar login unificado e adicionar usuários ao Databricks

Após configurar SSO, Databricks recomenda que você configure o login unificado e adicione usuários ao seu account usando SCIM provisionamento.

-

Configurar o login unificado

O login unificado permite que você utilize a configuração do console account SSO em seu espaço de trabalho Databricks. Se o seu account foi criado após 21 de junho de 2023 ou se você não configurou SSO antes de 12 de dezembro de 2024, o login unificado estará habilitado em seu account para todos os espaços de trabalho e não poderá ser desabilitado. Para configurar o login unificado, consulte Habilitar login unificado.

-

Adicionar usuários ao Databricks

-

Habilitar o provisionamento JIT

Databricks recomenda habilitar o JIT para adicionar automaticamente os usuários a Databricks quando eles usarem log in pela primeira vez SSO. O provisionamento JIT é ativado por default para contas criadas após 1º de maio de 2025 quando SSO é configurado. Consulte Provisionamento automático de usuários (JIT).

-

Configurar o provisionamento do SCIM

Databricks Recomenda-se utilizar o provisionamento SCIM para sincronizar usuários e grupos automaticamente do seu provedor de identidade para o seu Databricks account. O SCIM simplifica a integração de um novo funcionário ou equipe usando seu provedor de identidade para criar usuários e grupos no Databricks e conceder a eles o nível adequado de acesso. Consulte Sincronizar usuários e grupos do seu provedor de identidade usando SCIM.

-

Personalize uma reivindicação para utilizar nos nomes de usuário do seu account.

Por default, os nomes de usuário em Databricks são representados como o endereço email do usuário. Caso deseje atribuir nomes de usuário utilizando um valor diferente, é possível configurar uma nova reivindicação em Microsoft Entra ID account.

-

Faça login no portal do Azure como administrador.

-

Na navegação à esquerda, clique em Microsoft Entra ID .

-

Clique em + Adicionar aplicativo corporativo > .

-

Em “Procurar na Galeria do Microsoft Entra ”, clique em “Criar seu próprio aplicativo ”.

-

Insira um nome para seu aplicativo.

-

account Em Tipos de contas de e-mail suportados , selecione conta somente neste diretório organizacional ( tenant e único).

-

Em URI de redirecionamento (opcional) , selecione Web e digite

https://accounts.cloud.databricks.com/oidc/consume. -

Clique em Registrar .

-

Vá para a página de visão geral do aplicativo criado e anote o ID do aplicativo (cliente) .

-

No ponto final tab, anote a URL do documento de metadados do OpenID Connect .

-

Na barra lateral, em gerenciar , clique em Certificados e segredos do & .

-

Clique em + Novo segredo do cliente .

-

Insira um nome e uma data de validade para o segredo.

-

Clique em Adicionar e anote o valor do segredo.

-

Na barra lateral, em gerenciar , clique em Manifesto .

-

Edite o manifesto para definir

"acceptMappedClaims": true. -

Clique em Salvar .

-

Retorne à página de visão geral do aplicativo.

-

Na barra lateral, em gerenciar , clique em Login único .

-

Em Atributos & Reivindicações , clique em Editar .

-

Clique em Adicionar nova reivindicação .

- Insira um nome para a reivindicação. Este é o nome que você irá inserir no campo “Username claim” da sua configuração de SSO do Databricks.

- Para o atributo Origem , selecione o atributo Microsoft Entra ID desejado para esta reivindicação.

-

Clique em Salvar .

Ao configurar SSO no console Databricks account , insira:

- O ID do cliente da etapa 9.

- O segredo do cliente da etapa 14.

- O URL do emissor do OpenID da etapa 10 (insira somente até

/v2.0e exclua/.well-known/openid-configuration). - O nome de reivindicação de nome de usuário da etapa 21.

Clique em Salvar e testar SSO para validar sua configuração e, em seguida, clique em Ativar SSO .