GitプロバイダーをDatabricksに接続する

このページでは、Git フォルダーを使用してリモート リポジトリに接続できるように、Databricks でユーザーの Git 資格情報を構成する方法について説明します。以下からGitプロバイダーを選択し、認証ステップに従います。

サービスプリンシパルの Git 資格情報を構成する

DatabricksプリンシパルのGit資格情報を構成することもできます。 サービスシプリンパルは、ジョブ、 CI/CDパイプライン、およびユーザーに関連付けるべきではないその他の自動ワークフローに推奨される選択肢です。

DatabricksサービスプリンシパルにワークスペースのGitフォルダーへのアクセスを許可するには、 「サービスプリンシパルにGitフォルダーへのアクセスを許可する」を参照してください。

GitHub

このセクションでは、GitHub と GitHub Advanced Enterprise について説明します。

Databricks GitHub アプリ(推奨)

ホストされているGitHubアカウントの場合、 Databricksとしてはパーソナルアクセストークン (PAT) ではなく、 Databricks GitHubアプリを認証に使用することをお勧めします。 GitHubアプリは、暗号化されたリポジトリ トラフィックでOAuth 2.0 を使用し、ネットワークを自動的に更新し、特定のリポジトリへのアクセス範囲を設定できます。

- GitHub Enterprise Server は GitHub アカウントのリンクをサポートしていません。代わりに個人的なアクセスを使用してください。

- エンタープライズ管理ユーザーは、ユーザーアカウントに GitHub アプリをインストールできません。代わりに、組織と個人のリポジトリの両方で機能するパーソナルアクセストークンを使用してください。

GitHub アカウントを Databricks GitHub アプリにリンクするには:

-

ユーザーアイコンをクリックし、 [設定] を選択します。

-

[リンクされたアカウント] タブをクリックします。

-

「Git 資格情報の追加」 をクリックします。

-

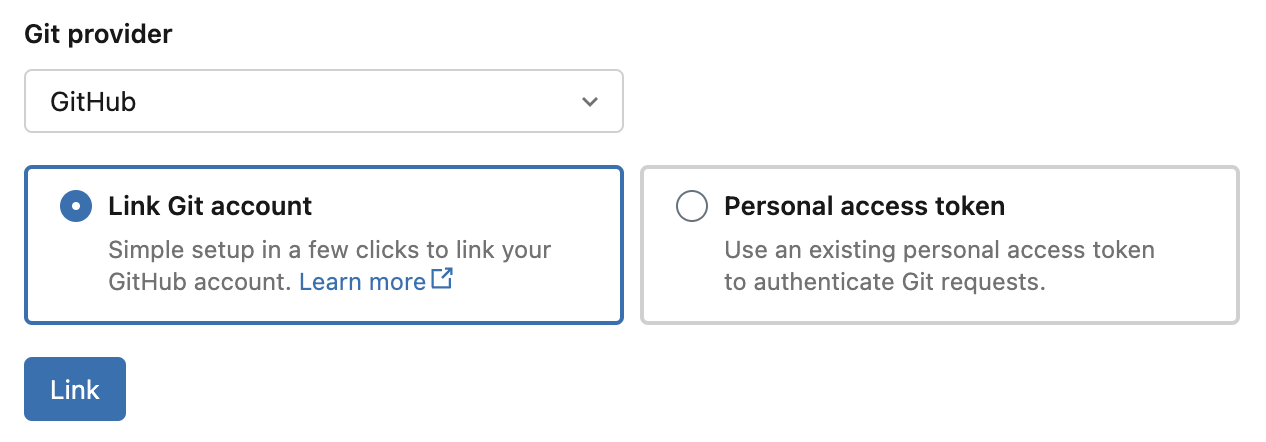

プロバイダーを GitHub に設定し、 「Git アカウントのリンク」 を選択して、 「リンク」 をクリックします。

-

Databricks GitHub アプリ承認ページで、 [Databricks を承認] をクリックしてアプリを承認します。これにより、リポジトリのクローン作成などの Git 操作を Databricks がユーザーに代わって実行できるようになります。GitHub ドキュメントの「GitHub アプリの承認」を参照してください。

-

Git フォルダーからアクセスするリポジトリに Databricks GitHub アプリをインストールします。

- Databricks GitHub アプリのインストール ページを開きます。アプリをインストールするにはアカウント所有者である必要があります。

- アクセスするリポジトリを所有するアカウントを選択します。

- 必要に応じて、 「選択したリポジトリのみ」 を選択して、特定のリポジトリへのアクセスを制限します。

- [ インストール ] をクリックします。

詳細については、 GitHubアプリのインストールについて 」を参照してください。

Databricks は、標準の OAuth 2.0 統合に従ってアクセス トークンと更新トークンを保存します。その他すべてのアクセス制御は GitHub が管理します。アクセスは 8 時間後に期限切れになります。 アップデートは 6 か月間非アクティブな状態が続くと期限切れになり、資格情報を再構成する必要があります。 オプションで、顧客管理キーを使用してトークンを暗号化できます。

クラシックパーソナルアクセストークン

GitHubでクラシックなパーソナルアクセストークンを作成するには:

- ユーザーアイコンをクリックし、 [設定] をクリックします。

- 開発者設定 をクリックします。

- Personal access token > token (classic) をクリックします。

- 新しいトークンの生成 (クラシック) をクリックします。

- トークンの目的を示すメモを入力します。

- リポジトリ スコープを選択します。リポジトリがGitHub Actionsワークフローを使用している場合は、 ワークフロー スコープも選択します。

- トークンの生成 をクリックします。

- トークンをコピーし、Databricks の [設定] > [リンクされたアカウント] に入力します。

シングル サインオンについては、 「シングル サインオンで使用する個人アクセス ノートの承認」を参照してください。

きめ細かなパーソナルアクセストークン

きめ細かな PAT により、必要な特定のリソースへのアクセスのみが許可されます。GitHub で作成するには:

-

ユーザーアイコンをクリックし、 [設定] をクリックします。

-

開発者設定 をクリックします。

-

[個人用アクセス トークン ] > [ きめ細かなトークン ] をクリックします。

-

[新規トークンを生成] をクリックします。

-

トークンを設定します。

- トークン名 : 一意で覚えやすい名前を入力します。

- 説明 : トークンの目的を説明します。

- リソース所有者 : アクセスするリポジトリを所有する GitHub 組織を選択します。

- 有効期限 : 有効期限を選択します (デフォルトは 30 日)。

- リポジトリアクセス : Gitフォルダのバージョン管理に必要なリポジトリのみを選択します。

- 権限 : [権限の追加] をクリックし、 [コンテンツを 読み取りと書き込み] に設定します。GitHubコンテンツのスコープと、きめ細かい個人アクセスに必要な権限 については、 のドキュメントを 参照してください。

-

トークンの生成 をクリックします。

-

トークンをコピーし、Databricks の [設定] > [リンクされたアカウント] に入力します。

GitLab

GitLabでパーソナルアクセストークンを作成するには:

- ユーザーアイコンをクリックし、 「設定」 を選択します。

- サイドバーの 「パーソナルアクセス」 をクリックします。

- 「新しいトークンを追加」 をクリックします。

- トークンの名前を入力します。

- 必要な権限レベルのスコープを選択します。GitLabドキュメントの「個人アクセス範囲」を参照してください。

- 「トークンの作成」 をクリックします。

- トークンをコピーし、Databricks の [設定] > [リンクされたアカウント] に入力します。

特定のプロジェクトにきめ細かくアクセスするには、プロジェクト アクセスを使用します。

AWS CodeCommit

AWS CodeCommit で HTTPS Git 認証情報を作成するには:

- AWS CodeCommit のドキュメントに従って、HTTPS Git 認証情報を作成します。関連付けられた IAM ユーザーには、リポジトリに対する読み取りおよび書き込み権限が必要です。

- パスワードをコピーし、Databricks の [設定] > [リンクされたアカウント] に入力します。

Azure DevOps Services

個人アクセストークン

DatabricksとAzure DevOpsリポジトリが同じMicrosoft Entra ID テナントに属していない場合は、個人用アクセス ネットワークを使用してください。

Microsoft Entra ID サービス エンドポイントは、Databricks ワークスペースのプライベート サブネットとパブリック サブネットの両方からアクセスできる必要があります。詳細については、 VPCピアリング」を参照してください。

Azure DevOpsでパーソナルアクセストークンを作成するには:

-

dev.azure.com にアクセスし、リポジトリが含まれている DevOps 組織にサインインします。

-

ユーザー設定アイコンをクリックし、 個人アクセストークン を選択します。

-

[+ 新しいトークン] をクリックします。

-

トークンを設定します。

- トークンの名前を入力します。

- 組織(リポジトリ名)を選択します。

- 有効期限を設定します。

- フルアクセス などの必要なスコープを選択します。

-

アクセス権をコピーします。

-

Databricks で、 [設定] > [リンクされたアカウント] に移動し、トークンを入力します。

-

Gitプロバイダーのユーザー名または電子メール] に、 DevOps組織へのサインインに使用する電子メール アドレスを入力します。

Azure DevOps個人アクセスの詳細については、 Azure DevOpsドキュメントを参照してください。

Bitbucket

Databricksでは、 APIトークン、アクセストークン、アプリ パスワードを使用したBitbucket認証をサポートしています。 Databricksでは、ユーザーに対してはAPIトークンを、サービスプリンシパルに対してはアクセストークンを使用することを推奨しています。

APIトークン(推奨)

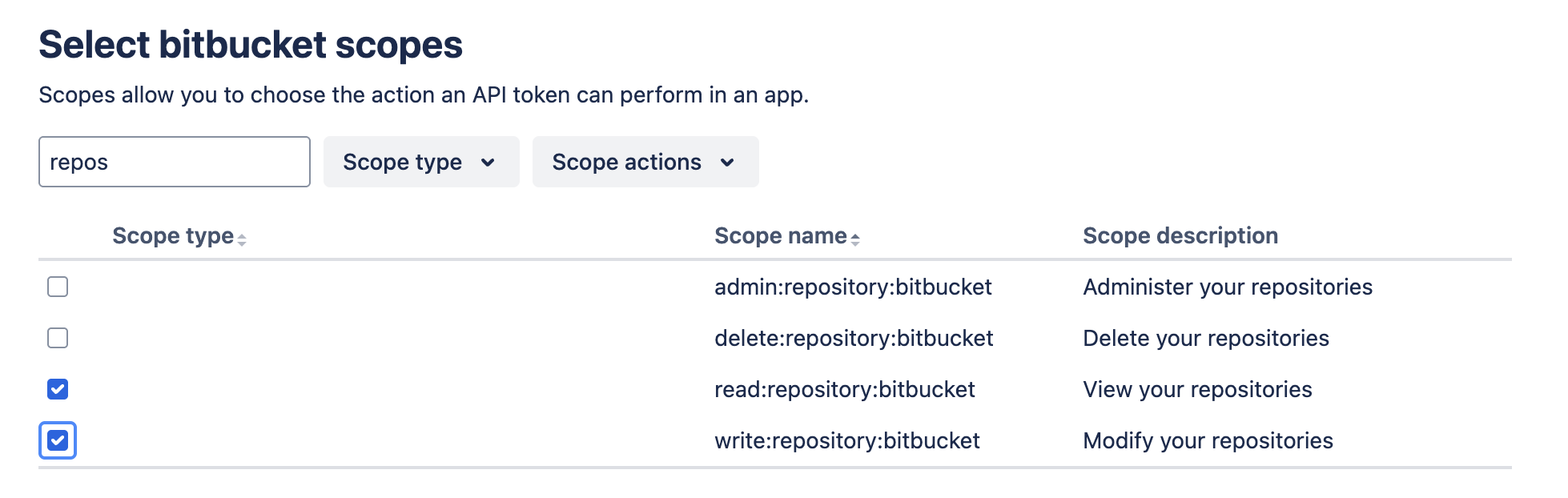

スコープ付きの Bitbucket API トークンを生成するには、 Bitbucket のドキュメントに従ってください。

トークンにはread:repository:bitbucketおよびwrite:repository:bitbucketスコープが必要です。

Databricks の [設定] > [リンクされたアカウント] でトークンを追加します。

アクセストークン

Bitbucketアクセストークンは、リポジトリ、プロジェクト、またはワークスペースに限定された認証を提供します。 これらはCI/CD用に設計されており、サービスプリンシパルに推奨されます。 アクセストークンを作成するには、アクセストークンに関するBitbucketドキュメントを参照してください。

Databricksサービスプリンシパルのアクセスを構成するには、 「サービスプリンシパルにGitフォルダーへのアクセスを許可する」を参照してください。

アプリパスワード

アプリパスワードの廃止

Atlassian は Bitbucket のアプリ パスワードを廃止しており、完全な廃止は 2026 年 6 月 9 日に予定されています。この日付以降、アプリ パスワードは機能しなくなります。Databricks では、強化されたセキュリティと管理制御を提供する API トークンへの移行を推奨しています。詳細については、 BitbucketクラウドのAPIへの移行」を参照してください。

Databricks でアプリ パスワードを追加する場合は、 [設定] > [リンクされたアカウント] の [Git プロバイダーのユーザー名] フィールドに Bitbucket ユーザー名を入力する必要があります。

その他の Git プロバイダー

Git プロバイダーがリストにない場合は、 GitHub を選択し、プロバイダーからの PAT を入力してみてください。このアプローチは多くの場合機能しますが、保証されるものではありません。