Keycloak を使用した Databricks への SSO

このページでは、Databricks アカウントでシングル サインオン (SSO) の ID プロバイダーとして Keycloak を構成する方法を示します。Keycloak は、OpenID Connect (OIDC) と SAML 2.0 の両方をサポートします。Keycloak では、ユーザーとグループを Databricks に同期するための SCIM はサポートされていません。

シングル サインオンのテスト中に Databricks からロックアウトされないようにするには、別のブラウザー ウィンドウでアカウント コンソールを開いたままにしておきます。ロックアウトを防ぐために、セキュリティ キーを使用して緊急アクセスを構成することもできます。ロックアウトを防ぐための緊急アクセスを参照してください。

Keycloakシングルサインオンを有効にする

ID プロトコルを選択してください:

- OIDC

- SAML 2.0

-

アカウント管理者としてアカウント コンソールにログインし、 [セキュリティ] をクリックします。

-

認証 タブをクリックします。

-

認証 の横にある 管理 をクリックします。

-

[ID プロバイダーによるシングルサインオン ] を選択します。

-

続行 をクリックします。

-

[ID プロトコル] で、[ OpenID Connect] を選択します。

-

[ 認証 ] タブで、 Databricks リダイレクト URL の値をメモします。

-

新しいブラウザタブで、Keycloak管理コンソールにログインします。

-

Databricks 統合のレルムを選択するか、新しいレルムを作成します。

-

新しいクライアントを作成します。

-

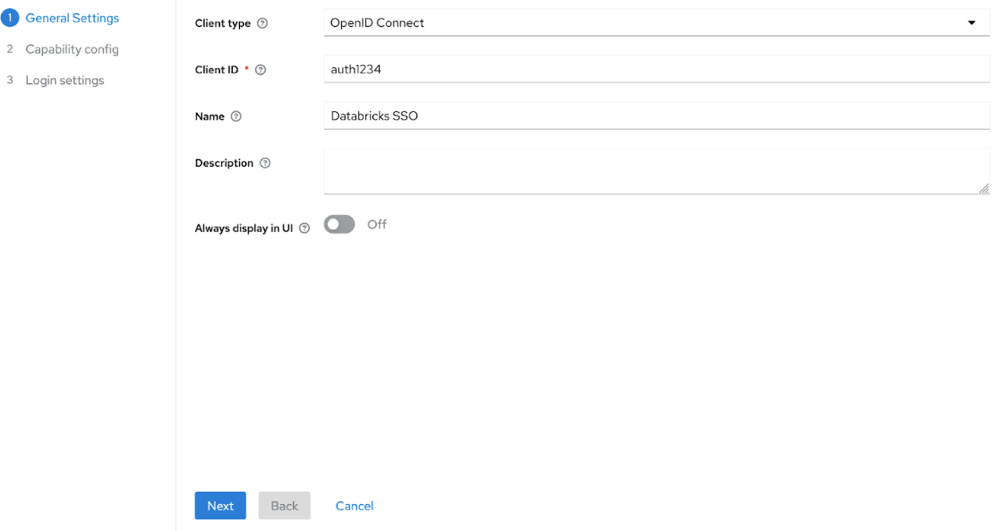

[クライアント] をクリックし、[ クライアントの作成 ] をクリックします。

-

[クライアントの種類] で、[ OpenID Connect] を選択します。

-

クライアント ID と 名前 を入力します。

-

[ 次へ ] をクリックして [保存] をクリックします。

-

-

Databricks クライアントを構成します。

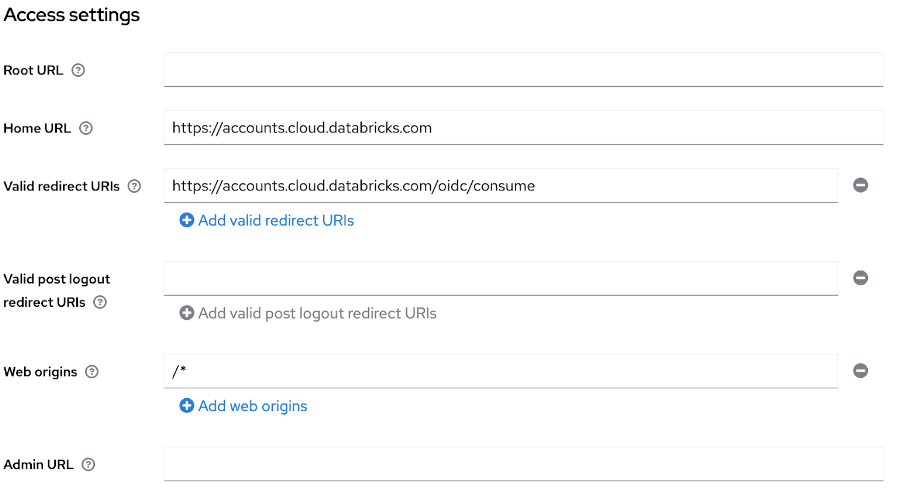

- [アクセス設定 ] で、 [ ホーム URL ] を Databricks アカウントの URL に設定します。

- [有効なリダイレクト URI] を、上記でコピーした Databricks リダイレクト URL に設定します。

- 機能構成 で、クライアント 認証を オン に設定 して機密アクセスします。

-

グループメンバーシップマッピングを設定します。

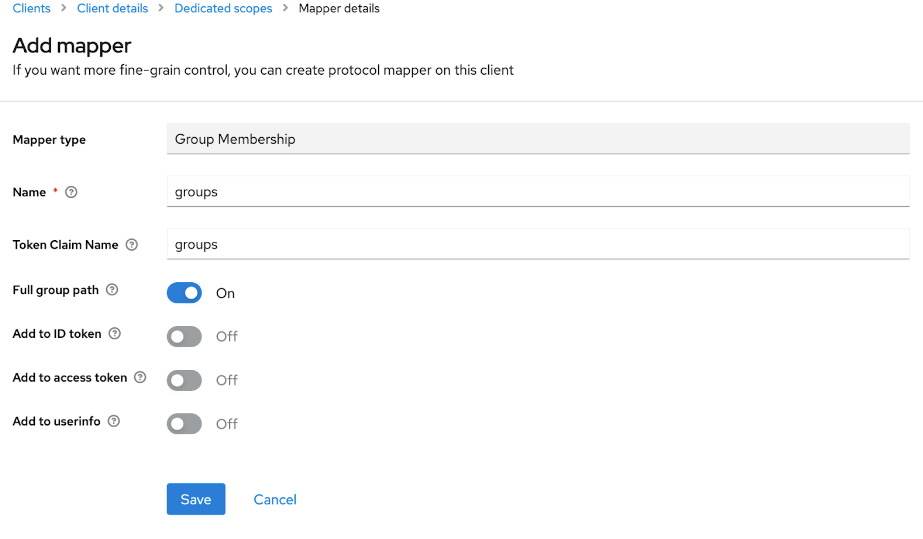

- [クライアント スコープ] をクリックし、クライアント専用のスコープを選択します。

- [ マッパー ] タブで、[ 新しいマッパーの設定] をクリックします。

- [ マッパー タイプ ] で、[ グループ メンバーシップ] を選択します。

- [ 名前 ] と [トークン要求名 ] の両方を [グループ ] に設定します。

- 好みに応じて、 完全なグループパス を オン または オフ に切り替えます。

-

Databricks アカウント コンソールの [認証] タブに戻り、Keycloak からコピーした値を入力します。

- クライアントID : KeycloakのクライアントID。

- クライアント・シークレット : Keycloakクライアントの 「資格証明」 タブにあります。

- OpenID 発行者 URL : レルムを含む Keycloak URL (たとえば、

https://keycloak.example.com/realms/your-realm)。

-

保存 をクリックします。

-

[SSOのテスト] をクリックして、SSO設定が正しく機能していることを確認します。

-

[SSOを有効にする] をクリックして、アカウントのシングルサインオンを有効にします。

-

SSOを使用したアカウントコンソールログインをテストします。

-

アカウント管理者としてアカウント コンソールにログインし、 [セキュリティ] をクリックします。

-

認証 タブをクリックします。

-

認証 の横にある 管理 をクリックします。

-

[ID プロバイダーによるシングルサインオン ] を選択します。

-

続行 をクリックします。

-

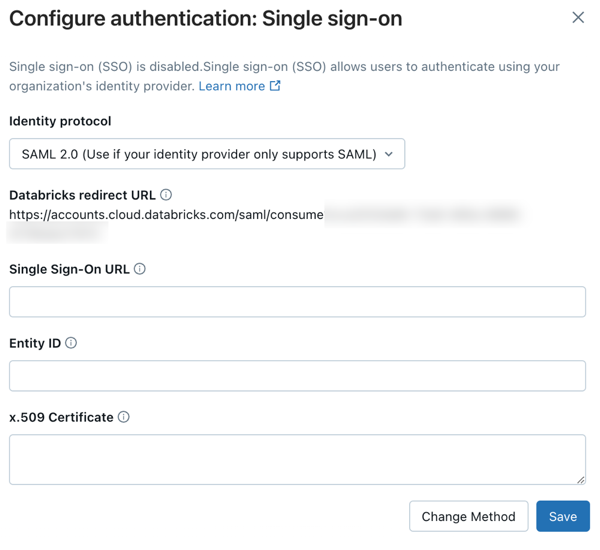

ID プロトコル で SAML 2.0 を選択します。

-

[ 認証 ] タブで、 Databricks リダイレクト URL の値をメモします。

-

新しいブラウザタブで、Keycloak管理コンソールにログインします。

-

Databricks 統合のレルムを選択するか、新しいレルムを作成します。

-

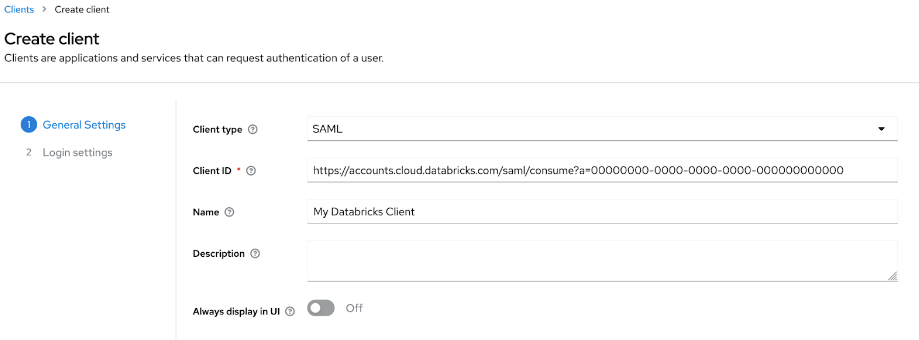

新しいクライアントを作成します。

- [クライアント] をクリックし、[ クライアントの作成 ] をクリックします。

- [クライアントの種類] で、[ SAML] を選択します。

- クライアント ID と 名前 を入力します。

- [ 次へ ] をクリックして [保存] をクリックします。

- ログイン設定で、 [有効なリダイレクト URI] を上記でコピーした Databricks リダイレクト URL に設定します。

-

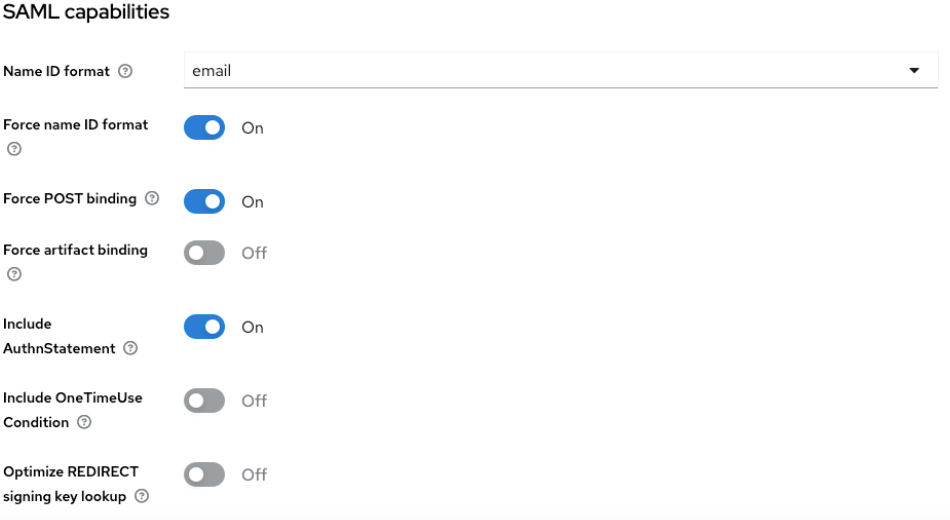

クライアントを設定します。

- [ SAML機能 ] の [ 設定 ] タブで、[ 名前 ID 形式 ] を [Eメール ] に設定します。

- [名前 ID の形式を強制する] をオンにします。

- 保存 をクリックします。

-

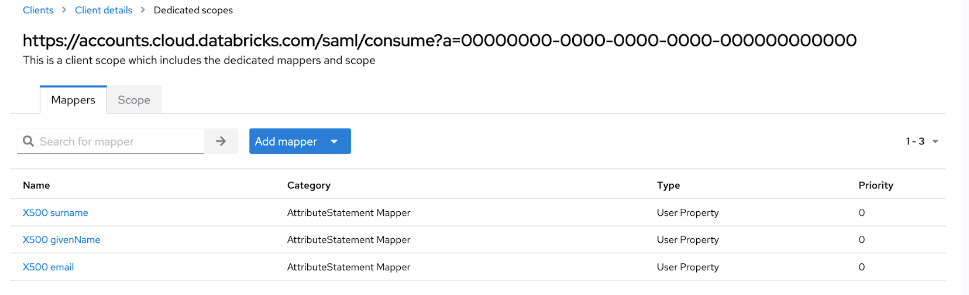

SAML 属性マッピングを設定します。

- [クライアント スコープ] をクリックし、クライアント専用のスコープを選択します。

- 「 マッパー 」タブで、「 定義済みマッパーの追加 」をクリックします。

- [X500 Eメール ]、[ X500 givenName ]、および [X500 姓] を選択し、[ 追加] をクリックします。

-

SAML メタデータを取得します。

- Realm settings と General をクリックします。

- [ SAML 2.0 Identity Provider Metadata ] をクリックします。

- メタデータから、次の値を保存します。

SingleSignOnService要素のLocation属性 (例:https://my-idp.example.com/realms/DatabricksRealm/protocol/saml)。これは、Databricksの シングルサインオン URLです。EntityDescriptor要素のentityID属性 (例:https://my-idp.example.com/realms/DatabricksRealm)。X509Certificateタグ。

-

Databricks アカウント コンソールの [認証] タブに戻り、Keycloak からコピーした値を入力します。

- シングル サインオン URL :

SingleSignOnService要素のLocation属性 - アイデンティティプロバイダエンティティID :

EntityDescriptor要素のentityID属性 - x.509 証明書 :

X509Certificateタグ

- シングル サインオン URL :

-

保存 をクリックします。

-

[SSOのテスト] をクリックして、SSO設定が正しく機能していることを確認します。

-

[SSOを有効にする] をクリックして、アカウントのシングルサインオンを有効にします。

-

SSOを使用したアカウントコンソールログインをテストします。

統合ログインを構成し、Databricks にユーザーを追加する

SSO を構成した後、Databricks では、統合ログインを構成し、SCIM プロビジョニングを使用してユーザーをアカウントに追加することをお勧めします。

-

統合ログインを構成する

統合ログインを使用すると、Databricks ワークスペースでアカウント コンソールの SSO 構成を使用できます。アカウントが 2023 年 6 月 21 日以降に作成された場合、または 2024 年 12 月 12 日より前に SSO を設定していない場合、統合ログインはすべてのワークスペースのアカウントで有効になり、無効にすることはできません。統合ログインを設定するには、「 統合ログインを有効にする」を参照してください。

-

Databricks にユーザーを追加する

-

JIT プロビジョニングを有効にする

Databricks では、SSO を使用して初めてログインしたときに、JIT を有効にしてユーザーを Databricks に自動的に追加することをお勧めします。JIT プロビジョニングは、 SSO が構成されている 2025 年 5 月 1 日以降に作成されたアカウントに対して、デフォルトによってオンになっています。 「ユーザーの自動プロビジョニング (JIT)」を参照してください。

-

SCIM プロビジョニングを構成する

Databricks では、SCIM プロビジョニングを使用して、ユーザーとグループを ID プロバイダーから Databricks アカウントに自動的に同期することをお勧めします。 SCIM は、ID プロバイダーを使用して Databricks でユーザーとグループを作成し、適切なレベルのアクセス権を付与することで、新しい従業員やチームのオンボーディングを効率化します。 SCIM を使用した ID プロバイダーからのユーザーとグループの同期を参照してください。

-