サーバレスエグレスコントロールのネットワークポリシーの管理

プレビュー

Databricks on AWS GovCloud上の Databricks では、この機能はベータ版です。

このページでは、 Databricksでサーバーレス ワークロードからの送信ネットワーク接続を制御するネットワーク ポリシーを構成および管理する方法について説明します。

イングレス制御については、 「コンテキストベースのイングレス制御」を参照してください。

必要条件

-

Databricks ワークスペースは Enterprise レベルにある必要があります。

-

ネットワークポリシーを管理するための権限は、アカウント管理者に制限されています。

ネットワークポリシーへのアクセス

アカウントでネットワークポリシーを作成、表示、更新するには:

- アカウント コンソールから、 [セキュリティ] をクリックします。

- [ネットワーク] タブをクリックします。

- [ポリシー] の下で、 [コンテキストベースのイングレスおよびエグレス制御] をクリックします。

ネットワークポリシーを作成する

-

新しいネットワーク ポリシーの作成 をクリックします。

-

ポリシー名 を入力します。

-

[出力] タブをクリックします。

イングレス ルールを設定するには、 「イングレス ルールの設定」を参照してください。

-

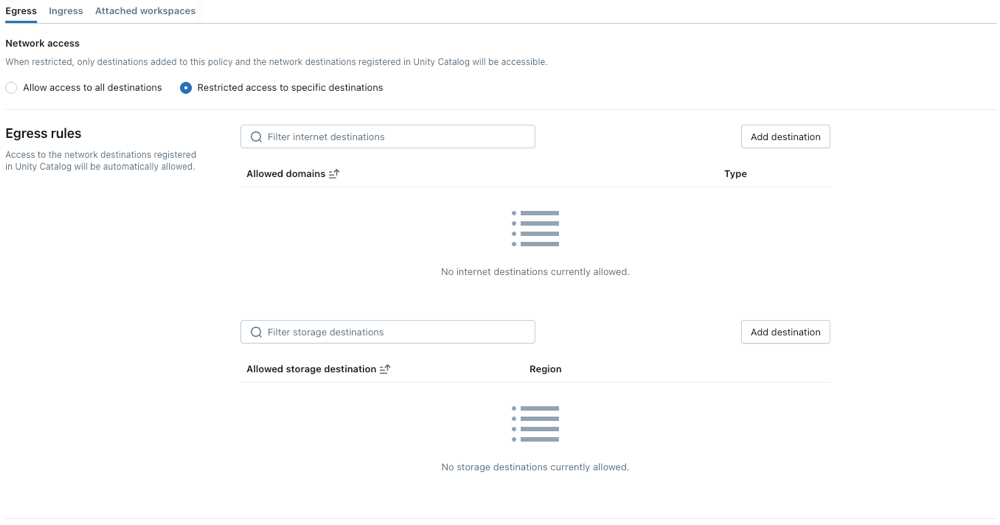

ネットワークアクセスモードを選択します。

- すべての宛先へのアクセスを許可する : 無制限のアウトバウンド インターネット アクセス。 [フル アクセス ] を選択した場合、送信インターネット アクセスは制限されません。

- 特定の宛先へのアクセス制限 : 送信アクセスは指定された宛先に制限されます。

ネットワークポリシーの設定

次の手順では、制限付きアクセスモードのオプション設定の概要を示します。

エグレス ルールを設定する

出力ルールを設定する前に、次の点に注意してください。

-

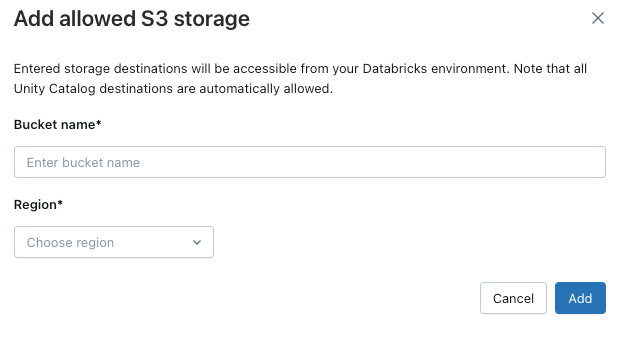

UC 外部ロケーションのメタストアバケットと S3 バケットバケットが異なるリージョンにある場合、アクセスを成功させるには、バケットをエグレス許可リストに明示的に追加する必要があります。

-

サポートされる宛先の最大数は 2500 です。

-

許可されたドメインとして追加できる FQDN の数は、ポリシーごとに 100 に制限されています。

-

ネットワーク ロード バランサーの PrivateLink エントリとして追加されたドメインは、ネットワーク ポリシーで暗黙的に許可リストに登録されます。ドメインが削除された場合、またはプライベート エンドポイントが削除された場合、ネットワーク ポリシー制御によって変更が完全に適用されるまでに最大 24 時間かかる場合があります。「 VPC 内のリソースへのプライベート接続の設定」を参照してください。

-

Delta Sharingバケットは、ネットワーク ポリシーで暗黙的にホワイトリストに登録されます。

Unity Catalog 接続の暗黙的な許可リストは非推奨です。廃止前に暗黙的な許可リストを使用していたワークスペースを含むアカウントの場合、この動作は限られた移行期間中は有効です。

-

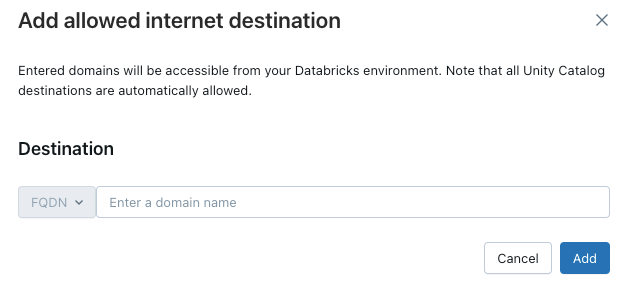

サーバレス コンピュートに追加のドメインへのアクセス権を付与するには、 許可されたドメイン リストの上にある 宛先の追加 をクリックします。

FQDN フィルターを使用すると、同じ IP アドレスを共有するすべてのドメインにアクセスできます。 エンドポイント全体でモデルサービング プロビジョニングは、ネットワーク アクセスが制限付きに設定されている場合、インターネット アクセスを防ぎます。 ただし、FQDN フィルタリングによるきめ細かな制御はサポートされていません。

-

ワークスペースが追加の S3 バケットにアクセスできるようにするには、 許可されたストレージの宛先 リストの上にある [宛先を追加 ] ボタンをクリックします。

ワークスペースまたはすべてのワークスペースにバインドされた外部ストレージの場所のみが、ネットワーク ポリシーに自動的に含まれます。 場所がワークスペースにバインドされていることを確認するには、次のステップに従います。

- カタログ エクスプローラーで、[外部ロケーション] を開き、 [ワークスペース] タブをチェックして、ワークスペースが割り当てられていることを確認します。 「特定のワークスペースに外部ロケーションを割り当てる」を参照してください。

- API / CLI : ワークスペース バインディングを使用して、外部ロケーションのバインディングを取得します。

- API:ワークスペース バインディングを参照してください。

- CLI:

workspace-bindingsコマンド グループを参照してください。

追加のサービスにアクセスするには、有効な FQDN をすべて追加する必要があります。

REPL や UDF などのユーザー コード コンテナーからクラウド ストレージ サービスへの直接アクセスは、デフォルトでは許可されていません。このアクセスを有効にするには、ポリシーの [許可されたドメイン] にストレージ リソースの FQDN を追加します。ストレージ リソースのベース ドメインのみを追加すると、リージョン内のすべてのストレージ リソースへのアクセスが誤って許可されてしまう可能性があります。

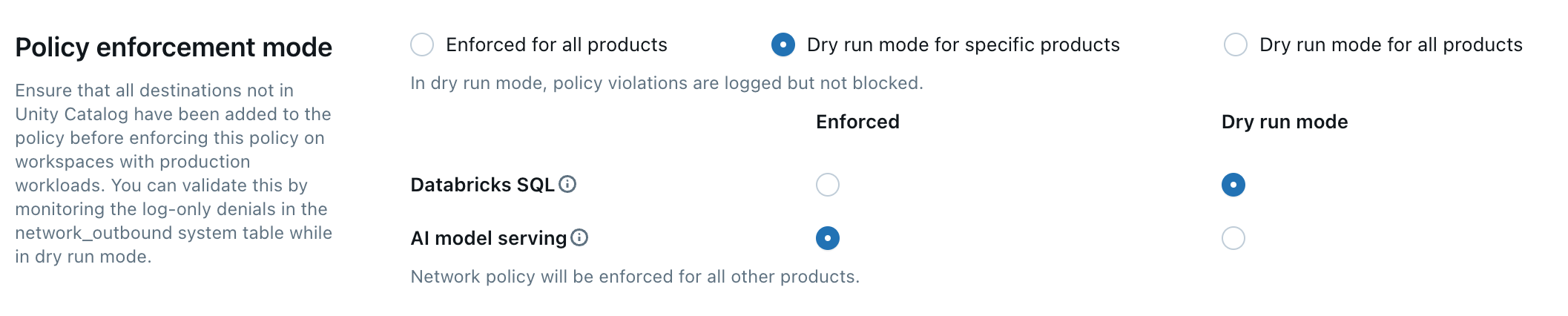

ポリシーの施行

dry-run モードを使用すると、リソースへのアクセスを中断することなく、ポリシー設定をテストし、送信接続を監視できます。 dry-run モードが有効な場合、ポリシーに違反する要求はログに記録されますが、ブロックされません。 次のオプションから選択できます。

-

Databricks SQL :Databricks SQLウェアハウスはドライ実行モードで動作します。

-

AI モデルサービング : モデルサービング エンドポイントはドライ実行モードで動作します。

-

すべての製品 : すべての Databricks サービスはドライ実行モードで動作し、他のすべての選択をオーバーライドします。

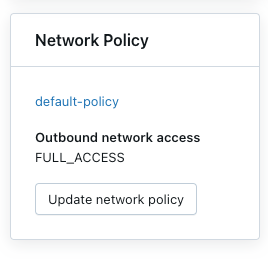

デフォルトポリシーを更新する

各 Databricks アカウントには 、デフォルト ポリシー が含まれています。 デフォルト・ポリシーは 、明示的にネットワーク・ポリシーが割り当てられていないすべてのワークスペース(新しく作成されたワークスペースを含む)に関連付けられます。このポリシーは変更できますが、削除することはできません。

デフォルト ポリシーは、少なくとも Enterprise レベルのワークスペースにのみ適用されます。

ネットワークポリシーをワークスペースに関連付ける

デフォルトのポリシーを追加の設定で更新した場合、既存のネットワークポリシーがないワークスペースにも自動的に適用されます。

ワークスペースは Enterprise レベルである必要があります。

ワークスペースを別のポリシーに関連付けるには、次の操作を行います。

- ワークスペースを選択します。

- ネットワーク ポリシー で、 ネットワーク ポリシーの更新 をクリックします。

- リストから目的のネットワークポリシーを選択します。

- [ポリシーの適用]を クリックします。

ネットワーク ポリシーの変更を適用する

ほとんどのネットワーク設定の更新は、10 分で自動的にサーバレス コンピュートに反映されます。 これには以下が含まれます。

- 新しい Unity Catalog 外部ロケーションまたは接続を追加する。

- ワークスペースを別のメタストアにアタッチする。

- 許可されたストレージまたはインターネットの宛先を変更します。

インターネットアクセスまたはドライ実行モードの設定を変更する場合は、コンピュートを再起動する必要があります。

サーバレスワークロードの再起動または再デプロイ

更新する必要があるのは、インターネットアクセスモードを切り替えるとき、またはドライ実行モードを更新するときだけです。

適切な再始動手順を決定するには、以下の製品別リストを参照してください。

- Databricks ML Serving : ML サービング エンドポイントを再デプロイします。 カスタム モデルサービング エンドポイントを作成するを参照してください。

- パイプライン : 実行中のLakeflow Spark宣言型パイプラインを停止し、再起動します。 「パイプラインの更新を実行する」を参照してください。

- サーバレス SQLウェアハウス : SQLウェアハウスを停止して再起動します。 SQLウェアハウスの管理を参照してください。

- Lakeflow ジョブ : ネットワーク ポリシーの変更は、新しいジョブ実行がトリガーされたとき、または既存のジョブ実行が再開されたときに自動的に適用されます。

- ノートブック :

- ノートブックがSparkと対話しない場合は、ネットワーク ポリシーを更新するために、サーバレス コンピュートを終了して再アタッチできます。

- ノートブックが Sparkと対話すると、サーバレス リソースが更新され、変更が自動的に検出されます。 ほとんどの変更は 10 分で更新されますが、インターネット アクセス モードの切り替え、ドライ実行モードの更新、または適用の種類が異なるアタッチされたポリシー間の変更には、最大 24 時間かかる場合があります。 これらの特定の種類の変更の更新を迅速化するには、関連付けられているすべてのノートブックとジョブをオフにします。

Databricks アセットバンドルの UI 依存関係

サーバーレス エグレス制御で制限付きアクセス モードを使用する場合、 Databricksアセット バンドル UI 機能は特定の外部ドメインにアクセスする必要があります。 送信アクセスが完全に制限されている場合、ユーザーは Databricks アセット バンドルを操作するときにワークスペース インターフェイスにエラーが表示されることがあります。

Databricksアセット バンドルの UI 機能が制限されたネットワーク ポリシーで動作し続けるようにするには、ポリシー の許可されたドメイン に次のドメインを追加します。

- github.com

- objects.githubusercontent.com

- release-assets.githubusercontent.com

- checkpoint-api.hashicorp.com

- releases.hashicorp.com

- registry.terraform.io

ネットワーク ポリシーの適用を確認する

ネットワーク ポリシーが正しく適用されていることを確認するには、さまざまなサーバレス ワークロードから制限されたリソースへのアクセスを試みます。 検証プロセスは、サーバレス製品によって異なります。

Lakeflow Spark宣言型パイプラインで検証する

-

Python ノートブックを作成します。Lakeflow Spark宣言型パイプライン wikipedia Pythonチュートリアルで提供されているサンプル ノートブックを使用できます。

-

パイプラインを作成します。

-

ワークスペースで、サイドバーの

Jobs & パイプライン をクリックします。

-

「作成 」をクリックし、「 ETL パイプライン」 をクリックします。

-

次の設定でパイプラインを構成します。

- パイプライン Mode : サーバレス

- ソース コード : 作成したノートブックを選択します。

- ストレージオプション : Unity Catalog。 目的のカタログとスキーマを選択します。

-

作成 をクリックします。

-

-

パイプラインを実行します。

-

パイプライン ページで、 開始 をクリックします。

-

パイプラインが完了するまで待ちます。

-

結果を確認する

- 信頼できる宛先 : パイプラインは正常に実行され、宛先にデータを書き込みます。

- 信頼できない宛先 : パイプラインはエラーで失敗し、ネットワーク アクセスがブロックされていることを示します。

Databricks SQL による検証

-

SQLウェアハウスを作成します。

-

SQL エディタでテストクエリを実行し、ネットワークポリシーによって制御されるリソースへのアクセスを試みます。

-

結果を確認します。

- 信頼できる宛先 : クエリは成功します。

- 信頼できない宛先 : クエリはネットワーク アクセス エラーで失敗します。

-

標準の Python ライブラリを使用して UDF からネットワークに接続するには、次の UDF 定義を実行します。

SQLCREATE OR REPLACE TEMPORARY FUNCTION ping_google(value DOUBLE)

RETURNS STRING

LANGUAGE python

AS $$

import requests

url = "https://www.google.com"

response = requests.get(url, timeout=5)

if response.status_code == 200:

return "UDF has network!"

else:

return "UDF has no network!"

$$;

モデルサービングで検証

始める前に

モデルサービング エンドポイントが作成されると、モデルを提供するコンテナ イメージが構築されます。 ネットワーク ポリシーは、このビルド ステージ中に適用されます。ネットワークポリシーでモデルサービングを使用する場合は、次の点を考慮してください。

-

依存関係アクセス: PyPI や conda-forge の Python パッケージ、ベース コンテナ イメージ、モデルの環境やモデルの環境で必要な Docker コンテキストで指定された外部 URL のファイルなど、外部ビルドの依存関係は、ネットワーク ポリシーで許可する必要があります。

- たとえば、モデルでビルド中にダウンロードする必要がある特定のバージョンの scikit-learn が必要な場合、ネットワーク ポリシーでパッケージをホストしているリポジトリへのアクセスを許可する必要があります。

-

ビルドの失敗: ネットワーク ポリシーが必要な依存関係へのアクセスをブロックしている場合、モデルサービング コンテナのビルドは失敗します。 これにより、サービスエンドポイントが正常にデプロイされなくなり、保存や正しく機能しなくなる可能性があります。

「拒否ログを確認する」を参照してください。

-

拒否のトラブルシューティング: ビルド フェーズ中のネットワーク アクセス拒否はログに記録されます。これらのログには、値

ML Buildのnetwork_source_typeフィールドがあります。この情報は、ビルドを正常に完了するためにネットワーク ポリシーに追加する必要がある特定のブロックされたリソースを特定するために重要です。

ランタイム・ネットワーク・アクセスの検証

次の手順では、デプロイされたモデルのネットワーク ポリシー をランタイムで検証する方法、特に推論中に外部リソースにアクセスしようとする試みについて検証する方法を示します。 これは、モデルサービングコンテナが正常にビルドされた、つまり、ビルド時の依存関係がネットワークポリシーで許可されていることを前提としています。

-

テストモデルの作成

-

Python ノートブックで、推論時にパブリック インターネット リソースへのアクセスを試みるモデル (ファイルのダウンロードや API 要求の作成など) を作成します。

-

このノートブックを実行して、テスト ワークスペースにモデルを生成します。 例えば:

Pythonimport mlflow

import mlflow.pyfunc

import mlflow.sklearn

import requests

class DummyModel(mlflow.pyfunc.PythonModel):

def load_context(self, context):

# This method is called when the model is loaded by the serving environment.

# No network access here in this example, but could be a place for it.

pass

def predict(self, _, model_input):

# This method is called at inference time.

first_row = model_input.iloc[0]

try:

# Attempting network access during prediction

response = requests.get(first_row['host'])

except requests.exceptions.RequestException as e:

# Return the error details as text

return f"Error: An error occurred - {e}"

return [response.status_code]

with mlflow.start_run(run_name='internet-access-model'):

wrappedModel = DummyModel()

# When this model is deployed to a serving endpoint,

# the environment will be built. If this environment

# itself (e.g., specified conda_env or python_env)

# requires packages from the internet, the build-time SEG policy applies.

mlflow.pyfunc.log_model(

artifact_path="internet_access_ml_model",

python_model=wrappedModel,

registered_model_name="internet-http-access"

)

-

-

配信エンドポイントを作成する

-

ワークスペースのナビゲーションで、 [AI/ML] を選択します。

-

サービング タブをクリックします。

-

サービングエンドポイントの作成 をクリックします。

-

次の設定でエンドポイントを構成します。

- サービングエンドポイント名 : わかりやすい名前を指定します。

- エンティティの詳細 : モデル レジストリ モデル を選択します。

- モデル : 前の手順で作成したモデルを選択します (

internet-http-access)。

-

[確認] をクリックします。この段階で、モデルサービングコンテナのビルドプロセスが開始されます。

ML Buildのネットワークポリシーが適用されます。依存関係のネットワーク アクセスがブロックされたためにビルドが失敗した場合、エンドポイントは準備完了になりません。 -

サービス エンドポイントが [準備完了 ] 状態に達するまで待ちます。準備完了にならない場合は、拒否ログで

network_source_type: ML Buildエントリを確認します。「拒否ログを確認する」を参照してください。

-

-

エンドポイントをクエリします。

-

[サービス エンドポイント] ページの [クエリ エンドポイント ] オプションを使用して、テスト要求を送信します。

JSON{ "dataframe_records": [{ "host": "[https://www.google.com](https://www.google.com)" }] }

-

-

実行時アクセスの結果を確認します。

- ランタイムでインターネットアクセスが有効 : クエリは成功し、

200のようなステータスコードを返します。 - ランタイムでのインターネット アクセス制限 : クエリは、モデル コード内の

try-exceptブロックからのエラー メッセージなど、接続タイムアウトまたはホスト解決エラーを示すネットワーク アクセス エラーで失敗します。

- ランタイムでインターネットアクセスが有効 : クエリは成功し、

ネットワークポリシーを更新する

ネットワーク ポリシーは、作成後いつでも更新できます。 ネットワークポリシーを更新するには:

-

アカウントコンソールのネットワークポリシーの詳細ページで、ポリシーを変更します。

- ネットワークアクセスモードを変更します。

- 特定のサービスのドライ実行モードを有効または無効にします。

- FQDN またはストレージの宛先を追加または削除します。

-

更新 をクリックします。

-

ネットワーク ポリシーの変更を適用する を参照して、更新プログラムが既存のワークロードに適用されることを確認します。

拒否ログを確認する

拒否ログは Unity Catalog のsystem.access.outbound_networkテーブルに保存されます。これらのログは、送信ネットワーク要求が拒否されたタイミングを追跡します。拒否ログにアクセスするには、Unity Catalog メタストアでアクセス スキーマが有効になっていることを確認します。「システムテーブルを有効にする」を参照してください。

次のような SQL クエリを使用して、拒否イベントを表示します。 dry-run logs が有効になっている場合、クエリは拒否ログと dry-run ログの両方を返します。これらは access_type 列を使用して区別できます。 拒否ログには DROP 値がありますが、dry-run ログには DRY_RUN_DENIAL が表示されます。

次の例では、過去 2 時間のログを取得します。

SELECT *

FROM system.access.outbound_network

WHERE event_time >= CURRENT_TIMESTAMP() - INTERVAL 2 HOUR

ORDER BY event_time DESC;

dry-run モードと external 生成AI モデルの場合、次のようになります。

- ネットワーク ポリシーが必要な依存関係へのアクセスをブロックしている場合は、まず

system.access.outbound_networkの拒否ログを確認します。さらに、モデルサービングコンテナのビルドログは、ブロックされたドメインに関する有用な情報を提供する場合があります。 - モデルサービングコンテナのビルドが失敗した場合は、

system.access.outbound_networkの拒否ログを確認して、ブロックされたドメインを特定します。 - Mosaic AI Serving による外部モデルアクセスの適用は、ドライ実行モードでも継続されます。

アクセス時から拒否ログが表示されるまでの間に、知覚可能な遅延が発生する可能性があります。

制限

-

アーティファクトのアップロードサイズ : MLflowの内部 Databricks Filesystem を

dbfs:/databricks/mlflow-tracking/<experiment_id>/<run_id>/artifacts/<artifactPath>形式で使用する場合、アーティファクトのアップロードはlog_artifact、log_artifacts、およびlog_modelAPIで5GBに制限されます。 -

モデルサービング : モデルサービングのイメージを構築する場合、エグレスコントロールは適用されません。

-

短時間のみ有効なガベージコレクション (GC) ワークロードのログ配信拒否 : 存続時間が 120 秒未満の短時間 GC ワークロードからのログ拒否ログは、ログの遅延によりノードが終了する前に配信されない場合があります。アクセスは引き続き適用されますが、対応するログ エントリが欠落している可能性があります。

-

Databricks SQL ユーザー定義関数 (UDF) のネットワーク接続 : Databricks SQL でネットワーク アクセスを有効にするには、Databricks アカウント チームにお問い合わせください。

-

パイプライン イベントフックのログ記録 : Lakeflow Spark宣言型パイプライン イベントフックは別のワークスペースを対象としてログに記録されません。 これは、クロスリージョンワークスペースと同じリージョン内のワークスペースの両方に構成された Eventhook に適用されます。

-

Unity Catalog ワークスペース バインディングの変更 : Unity Catalog ワークスペース バインディングの変更が有効になるまでに最大 24 時間かかる場合があります。このプロセスを迅速化するには、ストレージ バケットをネットワーク ポリシーに追加します。「特定のワークスペースへのカタログ アクセスを制限する」を参照してください。

-

リージョンをまたいだUnity Catalog S3ロケーションヘのネットワークアクセス AWS メタストアとは異なる リージョンにある 外部ロケーションに使用される バケットは、サーバレス ネットワーク ポリシーによって自動的に許可されません。これらのクロスリージョン S3 ロケーションは、サーバレスワークロードからのアクセスを有効にするために、ネットワークポリシーの許可された宛先に明示的に追加する必要があります。

次のステップ

- コンテキストベースのイングレス制御を構成する : ID、リクエストの種類、ネットワーク ソースに基づいて受信アクセス ポリシーを定義し、ワークスペース アクセスを保護します。コンテキストベースのイングレス制御を参照してください。

- プライベートエンドポイントルールの管理 : セキュリティ強化のために接続を許可または拒否する特定のルールを定義することで、プライベートエンドポイントとの間のネットワークトラフィックを制御します。「プライベートエンドポイントルールの管理」を参照してください。

- サーバレス コンピュート アクセス用のファイアウォールを設定する : ファイアウォールを実装して、サーバレス コンピュート環境の受信および送信ネットワーク接続を制限し、セキュリティで保護します。 サーバレス コンピュート アクセス用のファイアウォールの設定を参照してください。

- データ転送と接続のコストを理解する : サーバレス ワークロードにネットワーク セキュリティ制御とプライベート接続を実装する際のコストへの影響について説明します。 Databricks サーバレスのネットワーク・コストについてを参照してください。