Configure seu AWS cross-account IAM role (legacy)

Essa documentação foi descontinuada e pode não estar atualizada. O produto, serviço ou tecnologia mencionados neste conteúdo não são mais suportados. Para view a documentação atual do administrador, consulte gerenciar seu Databricks account .

Este artigo descreve como configurar uma IAM role entreaccount usando o console account legado. Todas as novas contas Databricks e a maioria das contas existentes devem usar a opção Criar uma configuração de credenciais.

Para configurar o Databricks, o senhor deve conceder ao Databricks permissão para acessar um AWS account no qual ele criará e gerenciará compute e VPC recurso. Databricks pode usar umaaccount função ou uma chave de acesso. Este artigo descreve como configurar o site Databricks para usar qualquer um dos métodos. Para ambos os métodos, defina as configurações no console AWS e no console Databricks account .

- Embora ambas as funções e a chave de acesso sejam compatíveis, o site Databricks recomenda enfaticamente que o senhor use uma funçãoaccount cruzada para permitir o acesso ao seu site AWS account.

- O senhor pode alterar o endereço AWS account. No entanto, alterar o endereço AWS account causa o encerramento do clustering, a exclusão do endereço VPC e a invalidação de qualquer perfil de instância que o senhor tenha configurado.

- Alterações no site AWS account ou no tipo e na configuração das permissões do site AWS podem resultar em um tempo de inatividade de 2 a 10 minutos.

Use uma funçãoaccount cruzada

Esta seção descreve como configurar o acesso a um AWS account usando uma função entreaccount.

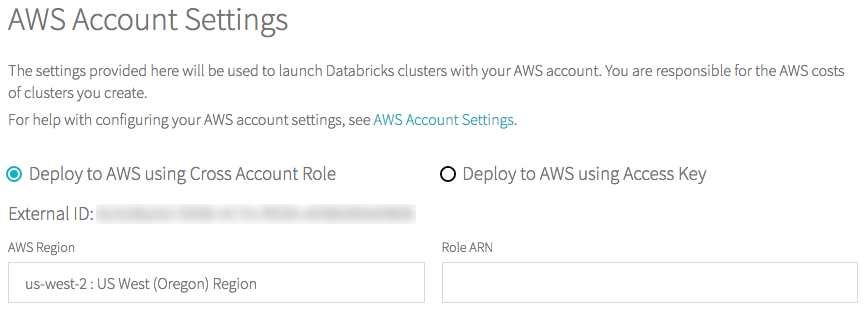

Etapa 1: Configurar o site Databricks para usar uma função entreaccount

-

Como Databricks account proprietáriolog in do , acesse o account console em.

-

Clique na contaAWS tab.

-

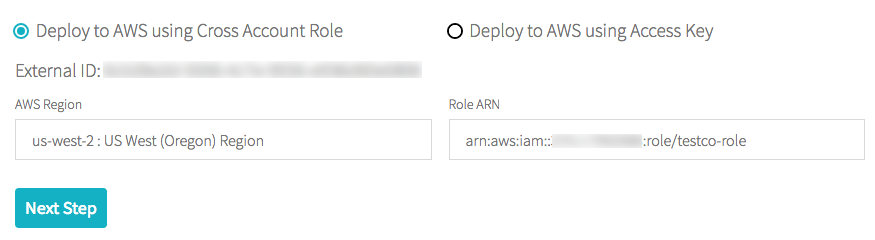

Selecione o implantado para AWS usando o botão de rádio Cross account Role.

-

Se esta é a primeira vez que o senhor está configurando o account, no menu suspenso AWS Region, selecione uma região AWS.

-

Copie a ID externa .

Etapa 2: Criar uma função entreaccount e uma política de acesso

-

No console da AWS, acesse o serviço IAM .

-

Clique na guia Funções na barra lateral.

-

Clique em Criar função .

-

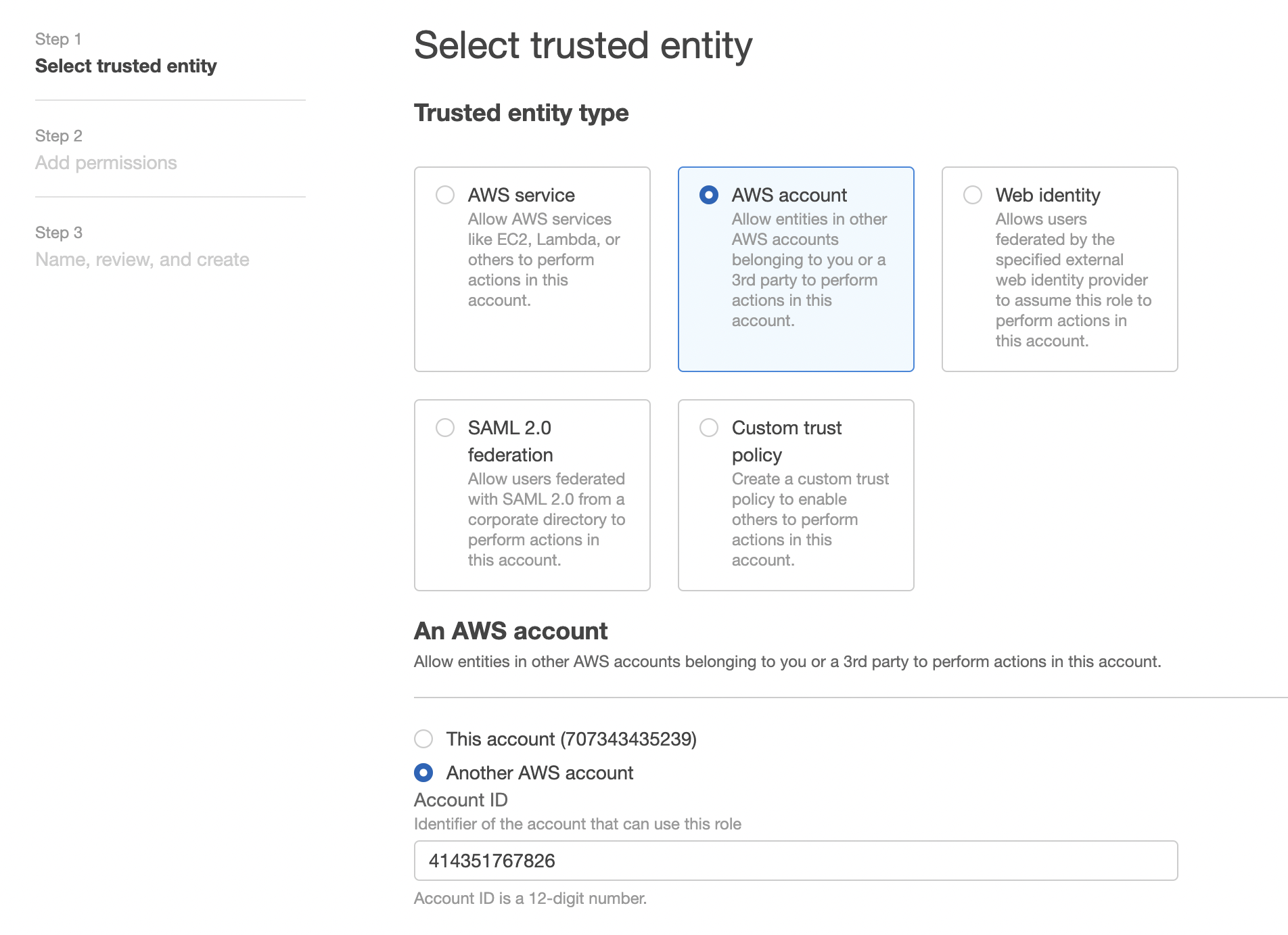

Em Select type of trusted entity (Selecionar tipo de entidade confiável ), clique na caixa Another AWS account (Outra conta AWS ).

-

No campo ID da conta, insira o ID da conta do Databricks.

414351767826 -

Marque a caixa de seleção Exigir ID externa .

-

No campo External ID , cole o Databricks External ID que o senhor copiou na Etapa 1.

-

Clique no botão Seguinte: Permissões .

-

Clique no botão Avançar: tags .

-

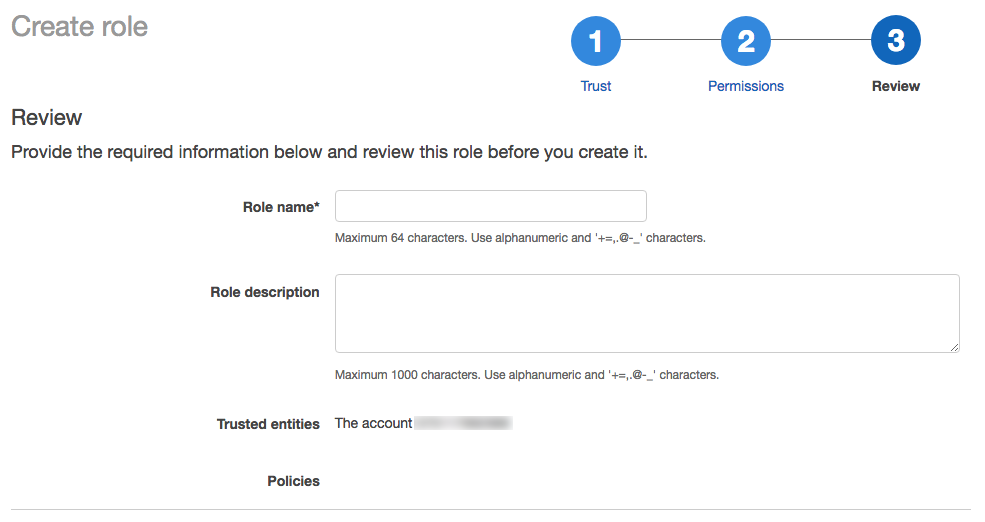

Clique no botão Próximo: Revisão .

-

No campo Nome da função , insira um nome de papel.

-

Clique em Criar papel . A lista de funções é exibida.

-

-

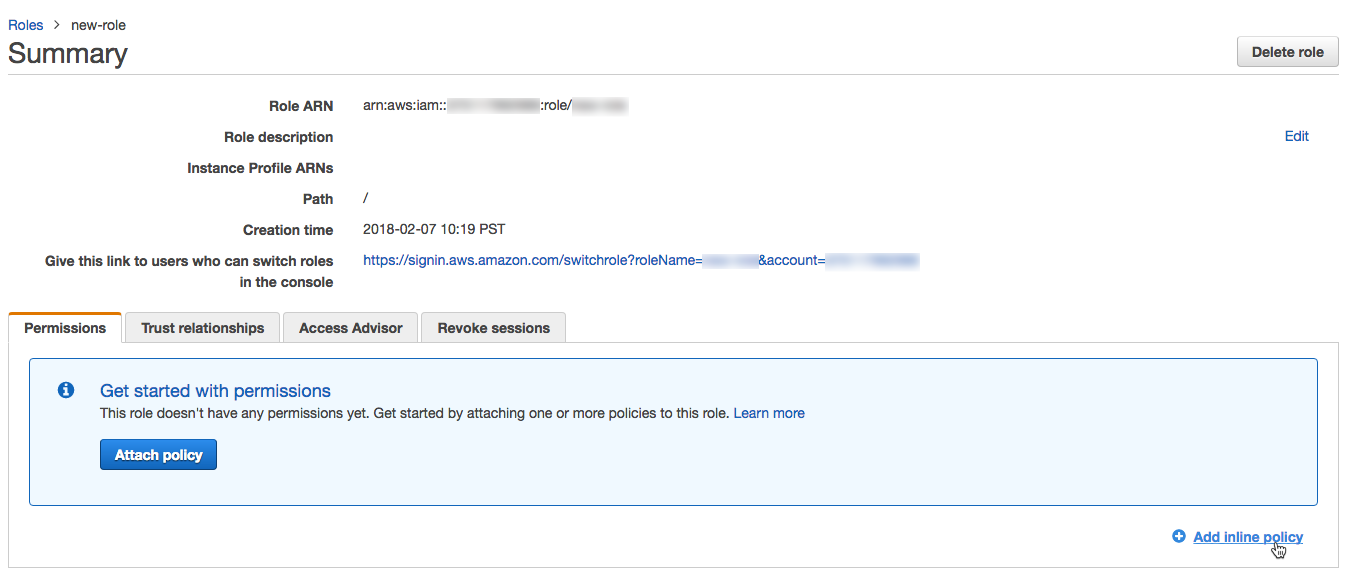

Na lista de funções, selecione a função que você criou.

-

Adicione uma política em linha.

-

Na guia Permissões, clique em Adicionar política em linha .

-

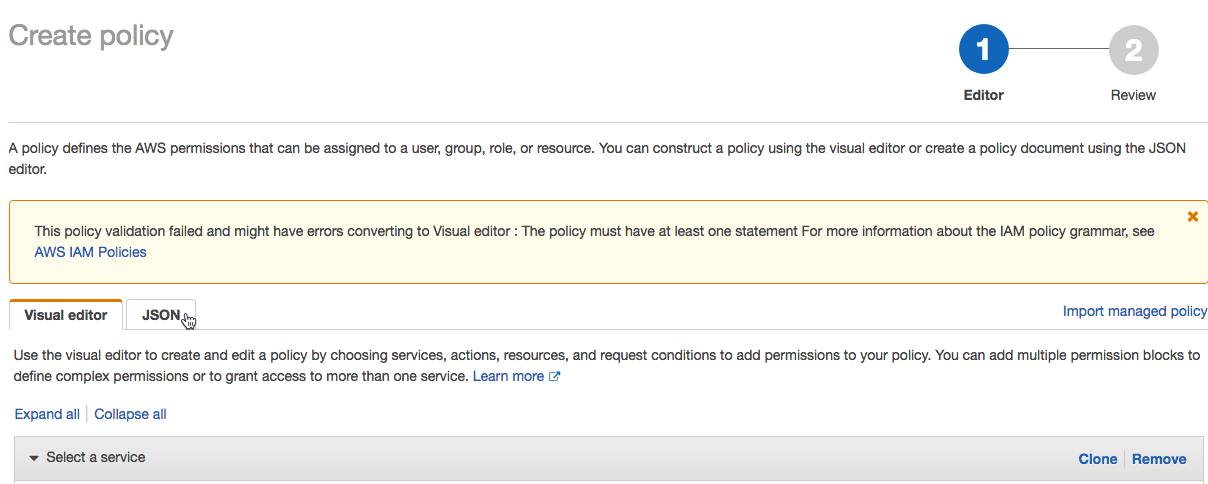

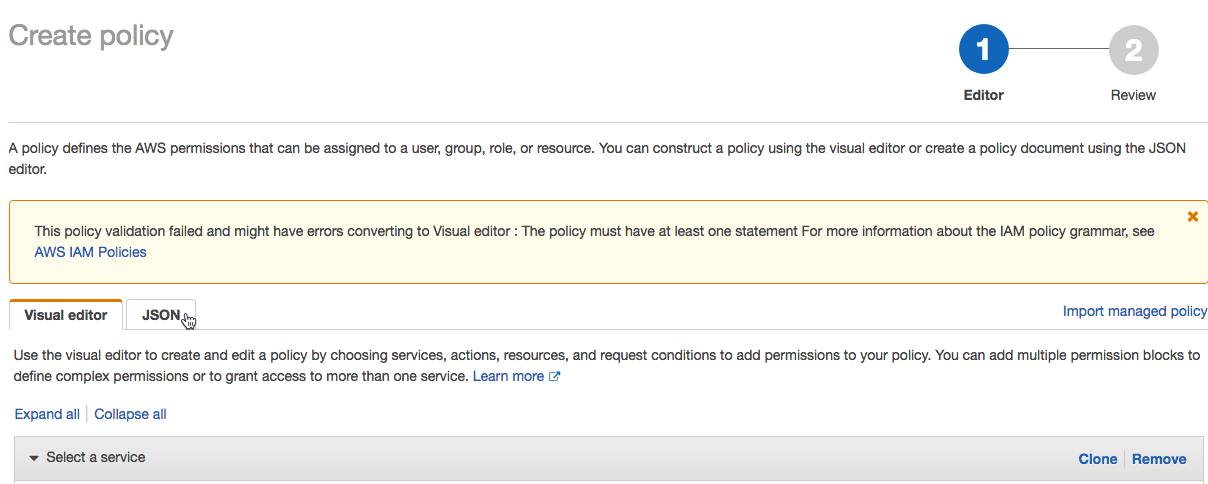

No editor de políticas, clique na guia JSON .

-

Cole essa política de acesso no editor:

JSON{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1403287045000",

"Effect": "Allow",

"Action": [

"ec2:AssociateDhcpOptions",

"ec2:AssociateIamInstanceProfile",

"ec2:AssociateRouteTable",

"ec2:AttachInternetGateway",

"ec2:AttachVolume",

"ec2:AuthorizeSecurityGroupEgress",

"ec2:AuthorizeSecurityGroupIngress",

"ec2:CancelSpotInstanceRequests",

"ec2:CreateDhcpOptions",

"ec2:CreateInternetGateway",

"ec2:CreateKeyPair",

"ec2:CreateRoute",

"ec2:CreateSecurityGroup",

"ec2:CreateSubnet",

"ec2:CreateTags",

"ec2:CreateVolume",

"ec2:CreateVpc",

"ec2:CreateVpcPeeringConnection",

"ec2:DeleteInternetGateway",

"ec2:DeleteKeyPair",

"ec2:DeleteRoute",

"ec2:DeleteRouteTable",

"ec2:DeleteSecurityGroup",

"ec2:DeleteSubnet",

"ec2:DeleteTags",

"ec2:DeleteVolume",

"ec2:DeleteVpc",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeInstanceStatus",

"ec2:DescribeInstances",

"ec2:DescribePrefixLists",

"ec2:DescribeReservedInstancesOfferings",

"ec2:DescribeRouteTables",

"ec2:DescribeSecurityGroups",

"ec2:DescribeSpotInstanceRequests",

"ec2:DescribeSpotPriceHistory",

"ec2:DescribeSubnets",

"ec2:DescribeVolumes",

"ec2:DescribeVpcs",

"ec2:DescribeVpcAttribute",

"ec2:DescribeNetworkAcls",

"ec2:DescribeNatGateways",

"ec2:DescribeInternetGateways",

"ec2:DetachInternetGateway",

"ec2:DisassociateIamInstanceProfile",

"ec2:ModifyVpcAttribute",

"ec2:ReplaceIamInstanceProfileAssociation",

"ec2:RequestSpotInstances",

"ec2:RevokeSecurityGroupEgress",

"ec2:RevokeSecurityGroupIngress",

"ec2:RunInstances",

"ec2:TerminateInstances"

],

"Resource": ["*"]

},

{

"Effect": "Allow",

"Action": ["iam:CreateServiceLinkedRole", "iam:PutRolePolicy"],

"Resource": "arn:aws:iam::*:role/aws-service-role/spot.amazonaws.com/AWSServiceRoleForEC2Spot",

"Condition": {

"StringLike": {

"iam:AWSServiceName": "spot.amazonaws.com"

}

}

}

]

} -

Clique em Revisar política .

-

No campo Nome , insira um nome de política.

-

Clique em Criar política .

-

-

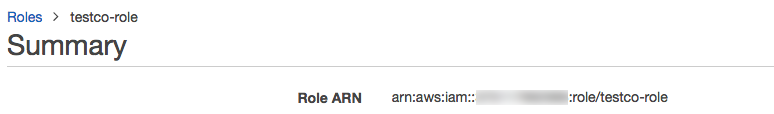

No resumo da função, copie a ARN da função .

Etapa 3: Configure a função cross-account em seu site Databricks account

-

No console Databricks account , retorne à contaAWS tab.

-

No campo Role ARN (ARN de função), cole o ARN de função que o senhor copiou na Etapa 2.

-

Clique em Próxima etapa . Se o senhor estiver alterando o método de autenticação em vez de configurar a autenticação pela primeira vez, esse botão é o rótulo Apply Changes (Aplicar alterações ).

Se estiver alterando o método de autenticação e fornecer uma ID AWS account diferente da que foi usada para configurar originalmente o account, será exibido um aviso sobre o efeito dessa alteração, incluindo o encerramento do clustering, a exclusão do VPC e a invalidação de qualquer perfil de instância que tenha sido configurado. Para co ntinuar, clique em Change AWS account (Alterar conta ).

Usar a chave de acesso

Esta seção descreve como configurar o acesso a um AWS account usando a chave de acesso.

Etapa 1: criar uma política de acesso e um usuário com chave de acesso

-

No console da AWS, acesse o serviço IAM .

-

Clique em Policies (Políticas ) tab na barra lateral.

-

Clique em Criar política .

-

No editor de políticas, clique na guia JSON .

-

Cole essa política de acesso no editor:

JSON{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1403287045000",

"Effect": "Allow",

"Action": [

"ec2:AssociateDhcpOptions",

"ec2:AssociateIamInstanceProfile",

"ec2:AssociateRouteTable",

"ec2:AttachInternetGateway",

"ec2:AttachVolume",

"ec2:AuthorizeSecurityGroupEgress",

"ec2:AuthorizeSecurityGroupIngress",

"ec2:CancelSpotInstanceRequests",

"ec2:CreateDhcpOptions",

"ec2:CreateInternetGateway",

"ec2:CreateKeyPair",

"ec2:CreateRoute",

"ec2:CreateSecurityGroup",

"ec2:CreateSubnet",

"ec2:CreateTags",

"ec2:CreateVolume",

"ec2:CreateVpc",

"ec2:CreateVpcPeeringConnection",

"ec2:DeleteInternetGateway",

"ec2:DeleteKeyPair",

"ec2:DeleteRoute",

"ec2:DeleteRouteTable",

"ec2:DeleteSecurityGroup",

"ec2:DeleteSubnet",

"ec2:DeleteTags",

"ec2:DeleteVolume",

"ec2:DeleteVpc",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeInstanceStatus",

"ec2:DescribeInstances",

"ec2:DescribePrefixLists",

"ec2:DescribeReservedInstancesOfferings",

"ec2:DescribeRouteTables",

"ec2:DescribeSecurityGroups",

"ec2:DescribeSpotInstanceRequests",

"ec2:DescribeSpotPriceHistory",

"ec2:DescribeSubnets",

"ec2:DescribeVolumes",

"ec2:DescribeVpcs",

"ec2:DetachInternetGateway",

"ec2:DisassociateIamInstanceProfile",

"ec2:ModifyVpcAttribute",

"ec2:ReplaceIamInstanceProfileAssociation",

"ec2:RequestSpotInstances",

"ec2:RevokeSecurityGroupEgress",

"ec2:RevokeSecurityGroupIngress",

"ec2:RunInstances",

"ec2:TerminateInstances"

],

"Resource": ["*"]

},

{

"Effect": "Allow",

"Action": ["iam:CreateServiceLinkedRole", "iam:PutRolePolicy"],

"Resource": "arn:aws:iam::*:role/aws-service-role/spot.amazonaws.com/AWSServiceRoleForEC2Spot",

"Condition": {

"StringLike": {

"iam:AWSServiceName": "spot.amazonaws.com"

}

}

}

]

} -

Clique em Revisar política .

-

No campo Nome , insira um nome de política.

-

Clique em Criar política .

-

-

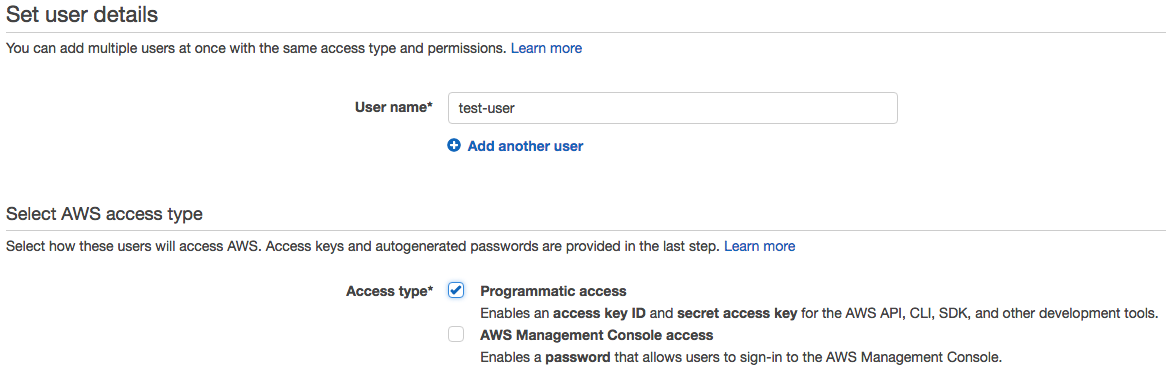

Clique em Users (Usuários ) tab na barra lateral.

-

Clique em Adicionar usuário .

-

Insira um nome de usuário.

-

Em Tipo de acesso , selecione Acesso programático .

-

Clique em Próximas permissões .

-

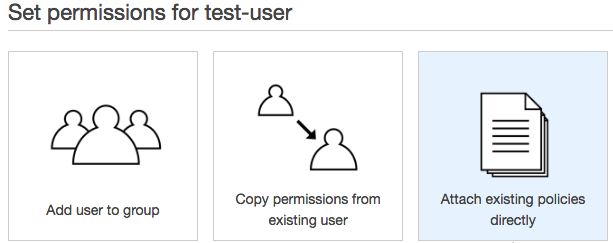

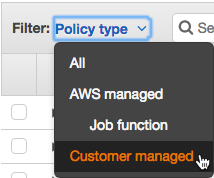

Selecione Anexar políticas existentes diretamente .

-

No filtro Tipo de política, selecione Gerenciar cliente .

-

Marque a caixa de seleção ao lado da política que você criou.

-

Clique em Próxima revisão .

-

Clique em Criar usuário .

-

-

Clique em download .csv , downloads um arquivo CSV contendo o ID de acesso key e o acesso secreto key de que o senhor precisa para a próxima etapa.

-

Clique em Fechar .

Etapa 2: Configure a chave de acesso em seu site Databricks account

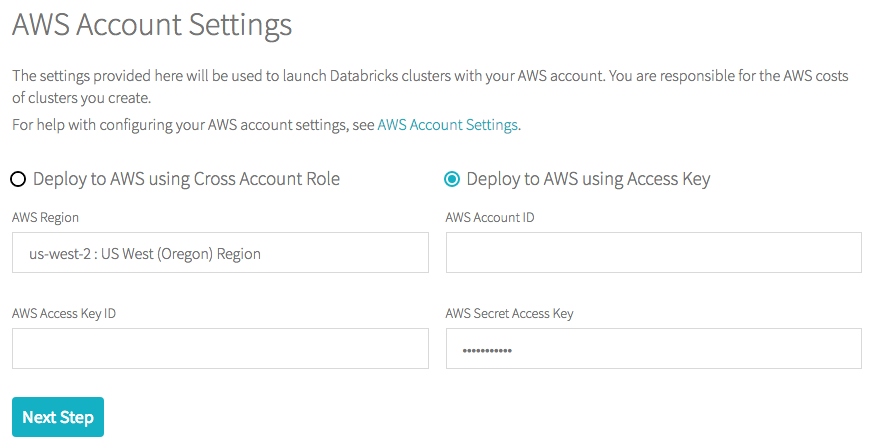

- Como Databricks account proprietáriolog in do , acesse o account console em.

- Clique na contaAWS tab.

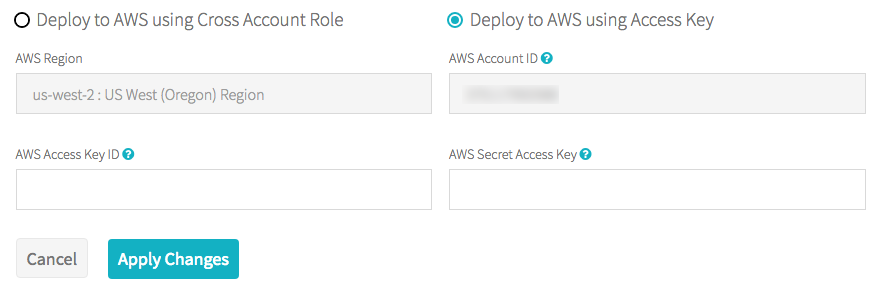

- Selecione o botão de rádio implantado para AWS usando a chave de acesso . O processo varia dependendo se você está configurando sua autenticação pela primeira vez ou alterando o método de autenticação.

-

Primeiro

-

No menu suspenso AWS Region (Região da AWS), selecione uma região da AWS.

-

No campo AWS account ID (ID da conta ), digite seu ID AWS account . Consulte AWS account Identifiers para obter informações sobre como encontrar seu ID account.

-

Digite seu ID de acesso key e o acesso secreto key do arquivo CSV que o senhor baixou na Etapa 1 em seus respectivos campos.

-

Clique em Próxima etapa .

-

-

Alterar

-

Clique no botão Edit AWS Settings (Editar configurações do AWS ).

-

Opcionalmente, insira um novo AWS account ID.

-

Digite seu ID de acesso key e o acesso secreto key do arquivo CSV que o senhor baixou na Etapa 1 em seus respectivos campos.

-

Clique em Aplicar alterações .

-

Se o senhor fornecer um AWS account ID diferente do usado para configurar originalmente o account, será exibido um aviso sobre o efeito dessa alteração, incluindo o encerramento do clustering, a exclusão do VPC e a invalidação de quaisquer perfis de instância que o senhor tenha configurado. Para co ntinuar, clique em Change AWS account (Alterar conta ).

Solução de problemas

- Verifique se AWS account informações de faturamento estão completas. Se não for, o Databricks pode não conseguir validar as credenciais.

- Para confirmar que não há problemas com o seu AWS account, verifique se o senhor pode iniciar uma instância do EC2.

- Pode levar um ou dois minutos para que o site IAM propague as permissões definidas no site IAM role ou no usuário. Se a validação falhar, tente novamente a configuração no site Databricks account.

Próxima etapa

Na primeira vez que configurar o site account, o senhor também deverá configurar o armazenamento AWS. Consulte Configurar o armazenamento do AWS (legado).