Configure Databricks on AWS sign-on a partir de Power BI com Microsoft Entra ID

Visualização

Esse recurso está em Private Preview.

Este artigo descreve como se inscrever no Private Preview para configurar o Microsoft Entra ID (antigo Azure Active Directory) como provedor de identidade (IdP) para single sign-on (SSO) para Databricks on AWS a partir de Power BI.

Requisitos

Antes de configurar SSO para Databricks on AWS a partir de Power BI com Microsoft Entra ID, verifique se o senhor tem o seguinte:

-

Power BI versão 2.124.581.0

-

Um usuário do Microsoft Entra com uma reivindicação válida do email. Essa reivindicação email também deve ser um usuário em seu Databricks workspace.

-

Login unificado habilitado para o seu Databricks workspace.

-

Seu Microsoft Entra tenant ID. Consulte Como encontrar sua ID do Microsoft Entra tenant na documentação do Microsoft Entra.

O ID do Microsoft Entra tenant deve corresponder ao ID do Power BI tenant . Para localizar seu Power BI tenant ID, consulte Localizar sua região de origem do Fabric. Seu ID tenant é o valor após

ctid=no URL tenant.

Se o seu workspace não atender aos requisitos, entre em contato com o seu representante Databricks para inscrever o seu Microsoft Entra tenant no Private Preview. O senhor terá que fornecer seu ID Microsoft Entra tenant e seu ID Databricks account .

Etapas de inscrição por autoatendimento

Para registrar seu Microsoft Entra tenant na visualização privada, siga as etapas de SSO a Databricks com o Microsoft Entra ID, mas não cole o valor do documento de metadados do OpenID Connect no campo URL do emissor do OpenID . Em vez disso, o URL do emissor do OpenID deve incluir o ID do Microsoft Entra tenant e terminar com uma barra. O formato deve ser exatamente o seguinte:

https://sts.windows.net/<tenant-id>/

Solucionar problemas de configuração

Se a etapa de validação Test SSO em SSO to Databricks with Microsoft Entra ID falhar, verifique o seguinte:

-

O URL do emissor do OpenID contém o ID do Microsoft Entra tenant e termina com uma barra. Por exemplo:

https://sts.windows.net/<tenant-id>/ -

O usuário do Microsoft Entra tem uma reivindicação válida no email. Essa reivindicação email também deve ser um usuário em seu Databricks workspace.

Certifique-se de que a propriedade user email seja consistente com a propriedade User principal name . Ambas as propriedades devem ser membros de seu site Databricks workspace.

Talvez seja necessário configurar declarações opcionais. Para fazer isso, siga https://learn.microsoft.com/entra/identity-platform/optional-claims. Certifique-se de que o senhor tenha a email tanto nos tokens de identificação quanto nos tokens de acesso .

Os usuários agora podem selecionar o conector do Azure Databricks ao criar uma conexão manual a partir do Power BI Desktop e especificar o Azure Active Directory como o tipo de autenticação para SSO no Databricks com o Microsoft Entra ID.

Embora o nome do conector seja Azure Databricks ele funciona com Databricks on AWS. Não selecione o conector Databricks .

O senhor também pode ativar o SSO para acessar os relatórios no serviço do Power BI. Consulte a próxima seção para obter detalhes.

Habilite o SSO para acessar relatórios no serviço Power BI

O senhor pode ativar o SSO para que, quando publicar um relatório no serviço Power BI, os usuários possam acessar os relatórios criados usando o modo de armazenamento DirectQuery, passando suas credenciais de ID do Microsoft Entra para a Databricks.

-

Publique seu relatório do Power BI do Power BI Desktop para o serviço do Power BI.

-

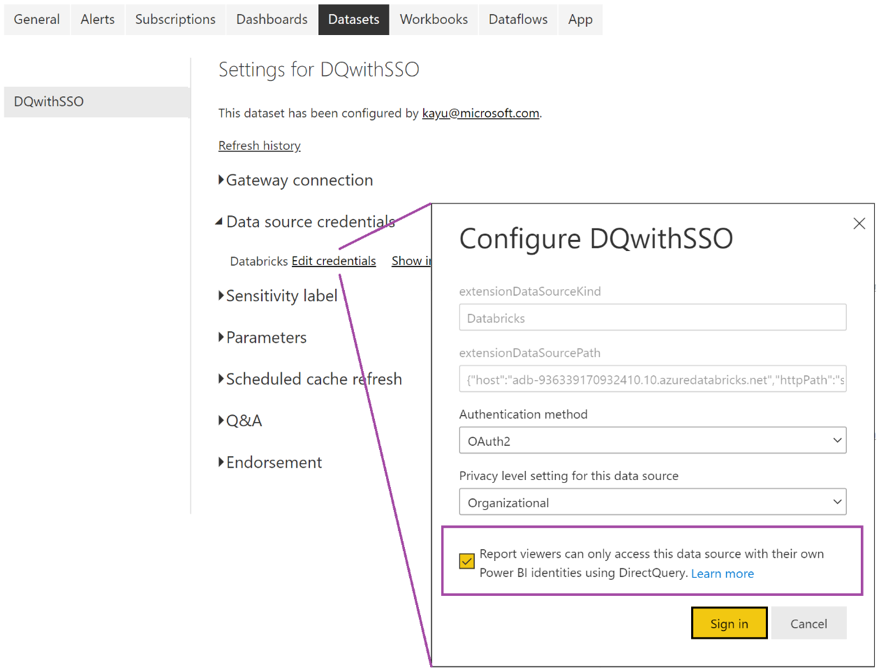

Habilitar o acesso SSO ao relatório e à fonte de dados subjacente.

-

Acesse o site subjacente Databricks dataset para o relatório no serviço Power BI, expanda as credenciais da fonte de dados e clique em Edit credentials (Editar credenciais ).

-

Na caixa de diálogo de configuração, selecione Report viewers can only access this fonte de dados with their own Power BI identities using Direct Query e, em seguida, clique em Sign in .

Com essa opção selecionada, o acesso à fonte de dados é feito por meio de DirectQuery e gerenciado usando a identidade Microsoft Entra ID do usuário que está acessando o relatório. Se não selecionar essa opção, somente o senhor, como usuário que publicou o relatório, terá acesso à fonte de dados do Databricks.

-